トレンドマイクロでは、本ブログを通じて、Forward-looking Threat Research チームの Nart Villenueveによるリサーチペーパー「Trends in Targeted Attacks(英語情報)」をもとに、持続的標的型攻撃の各攻撃ステージについて、これまで以下のように報告してきました。

持続的標的型攻撃を仕掛ける攻撃者は、一旦標的とするネットワークに侵入すると、その機会を最大限に活用します。この標的型攻撃で利用される不正プログラムは、侵入したネットワーク内で攻撃者の目となり耳となる役割を果たすことになります。このため、攻撃者は、不正プログラムとの通信手段を確立し、その不正プログラムがネットワーク内の有益な情報を確実に送信することが必要となります。また、この状態を継続しながら執拗に攻撃を仕掛け続けるためにも、自身の不正活動が検知されないように慎重に動く必要もあります。

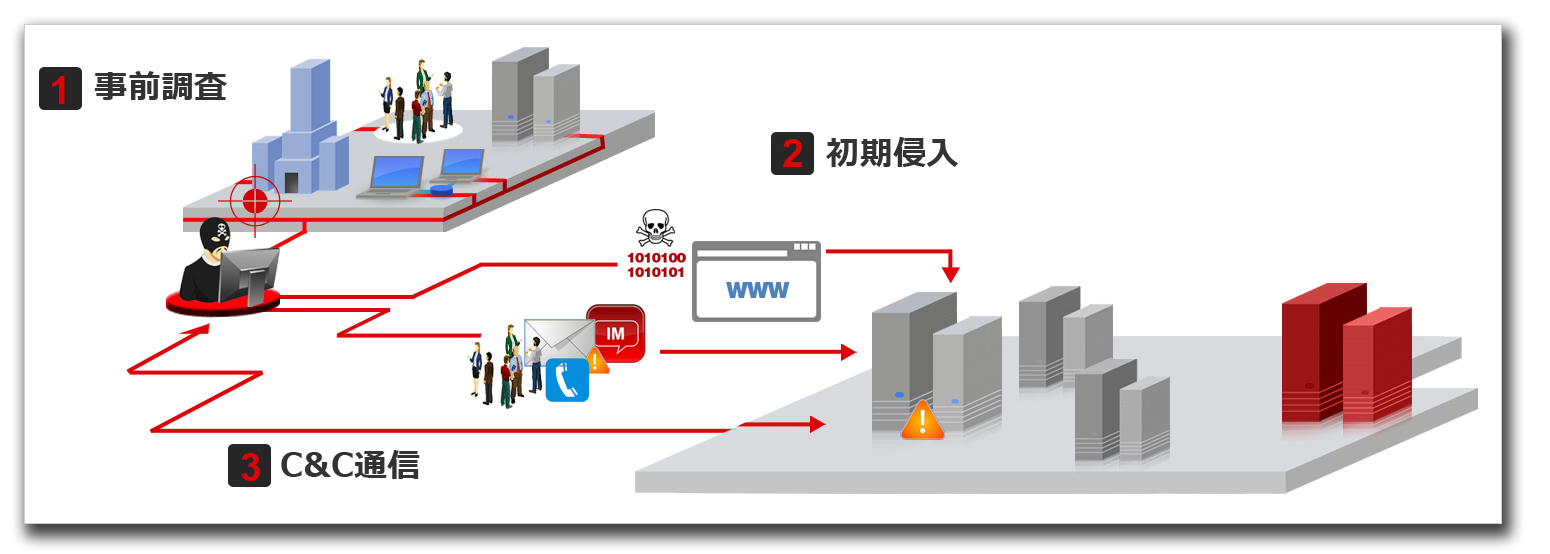

■C&C通信:自身の侵入を隠ぺいするために、多様な手法を駆使する攻撃者

|

|

|

持続的標的型攻撃では、攻撃の第一段階において、いわゆる侵入用の不正プログラムは、実行されると、通常、次の攻撃活動に利用される付加機能を備えた他のファイルをダウンロードまたは作成します。そして、多くの場合、「Remote Access Trojan(RAT)」がダウンロードまたは作成されることとなります。このRATは、攻撃者にとって、リアルタイムな制御が可能となるため、理想的なツールなのです。

「gh0st」や「Poison Ivy」といったRATは、外部に設置されたコマンド&コントロール(C&C)サーバと通信して、情報を送信したり攻撃者からの指示を受信したりします。ただし、こうした RATの通信は、痕跡を残すため、正規のトラフィックに負担をかけるようになった場合、侵入検知システムが攻撃者によるトラフィックを検出することとなります。トレンドマイクロでは、攻撃者がこうした検出を避けるため、自身の存在を隠ぺいする手法や難読化の手法を用いた対策を講じていることを確認しています。

自身を隠ぺいする手法に関して、例えば、持続的標的型攻撃キャンペーン「LURID」や「Luckycat」、「IXESHE」といった攻撃では、感染コンピュータからC&Cサーバへの通信には、HTTPプロトコルが利用されていました。通信に際して他のポートを利用するのではなく、不正なHTTPトラフィックを通常のインターネットトラフィックと混在させていたのです。「IXESHE」では、特に「Base64形式でエンコードされたデータ」を含んだ所定のHTTPプロトコルのフォーマットを用いてC&C通信をしていました。そのため、弊社のリサーチャーによる調査過程では、このような不正なC&C通信を特定することができましたが、一般的には、IT管理者がこのフォーマットを攻撃者が利用したと気づくことは難しいでしょう。この他、C&Cの要素としてWebメールのアカウントを悪用する不正プログラムを確認しています。Webメールの各セッションはSSL暗号化で保護されているため、ネットワーク監視ソフトウェアなどによる不正なトラフィックに対する検出が困難となります。

また、外部に設置した C&Cサーバについても、冗長化や自身のキャンペーン追跡を困難にさせる目的のため、攻撃者が多様な手法を利用していることをトレンドマイクロのリサーチャーは確認しています。例えば、攻撃キャンペーン「LURID」の場合、さまざまなサブドメインが 10個の IPアドレスに名前解決されていました。これら 10個の IPアドレスは、異なる 3つの IPアドレス範囲内に割り当てられ、2つの異なるインターネット接続業者から提供されたものでした。攻撃キャンペーン「Luckycat」では、さまざまなドメイン名で C&Cサーバを稼働させるために、無料 Webホスティングサービスを利用。また、安定稼働を目的として専用の「仮想専用サーバ(VPS)」も利用していました。さらに、攻撃キャンペーン「IXESHE」では、侵入したネットワーク内部のコンピュータを乗っ取り、C&Cサーバとして悪用。このようにしてネットワーク内部のサーバが悪用された場合、ネットワーク管理者は、自身の組織内の通信と、攻撃者による不正通信と見分けることが困難となるため、攻撃者は、自身の存在を隠ぺいすることが可能となります。

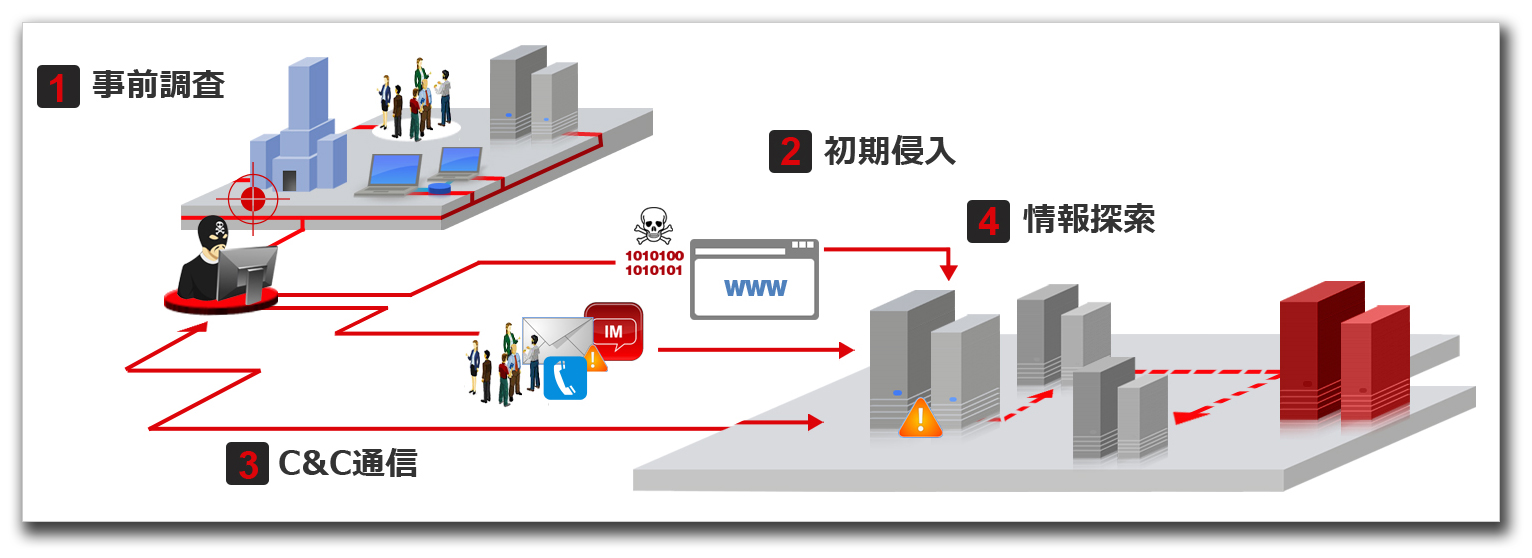

■情報探索:収集した情報を元に、さらなる攻撃を仕掛ける

|

|

|

持続的標的型攻撃を仕掛ける攻撃者は、自身のRATまたは他の攻撃ツールにシェルコマンドを送信して、侵入したネットワーク内部に深く潜入します。この潜入のためには、攻撃者は、管理者レベルの権限を取得する必要があります。一旦、管理者権限を取得すると、攻撃者は、侵入したネットワーク内を縦横無尽に動きまわり、メールサーバやデータベースサーバといった貴重な情報源にアクセスすることが可能となるのです。実際、このような潜入後に攻撃者が「pass-the-hash」や「総当り攻撃」といった手法を利用しているのをトレンドマイクロでは確認しています。パスワードハッシュで認証する「pass-the-hash」が実行された場合、万が一、標的となったネットワーク上でパスワードが使い回しされている場合、次々と認証を突破されることとなります。

このように、持続的標的型攻撃キャンペーンでは、攻撃者がネットワーク内部に潜伏しながら次々と攻撃を仕掛け、有益な情報を引き出します。そして、引き出された情報は、攻撃者の最終目的を達成するために悪用されることになります。

| キャンペーン | LURID | Luckycat | IXESHE |

| 作戦 | 多様なサブドメインの利用 | 無料Webホスティングサービスおよび専用の「仮想専用サーバ(VPS)」の利用 | 侵入したネットワーク内部の感染コンピュータおよびプロキシサーバの利用 |

| 利用される不正プログラム(※1) | MECIV、OTRUNなど | ファミリ「WIMMIE」 「TROJ_WIMMIE」や「VBS_WIMMIE」 |

各セキュリティベンダが「IXESHE」として検出する不正プログラム |

| C&C通信 | ・HTTPプロトコル ・不正プログラムは、特定のURLフォーマットをリクエスト |

・HTTPプロトコル ・感染コンピュータはPHPスクリプトにデータを送信 ・「命令文(コマンド)」を含むファイルを作成 |

・「Base64形式でエンコードされたデータ」を含んだ所定のフォーマットで情報を送信 ・不正プログラムは、攻撃者からのコマンドを待機 |

| ※1:侵入に用いられた不正プログラムのダウンロードなどでもたらされる不正プログラム | |||

■外部および内部のスレットインテリジェンスを開発し活用することが重要

| 『「スレットインテリジェンス」は、標的型攻撃を遂行する攻撃者が用いるツールや戦術、手順などを特定する際に用いる指標を参照します。持続的標的型攻撃をいち早く特定するためには、こうした指標としての外部および内部のスレットインテリジェンスを開発し活用することが必須となります。』 - Forward-looking Threat Research チーム Nart Villenueve |

Villenueve は、自身のリサーチペーパー「Trends in Targeted Attacks」で、持続的標的型攻撃からの防御対策として企業が「スレットインテリジェンス」を開発し活用することが必須である、と強調しています。この「スレットインテリジェンス」には、トレンドマイクロのリサーチャーなどのセキュリティ専門家による外部のセキュリティレポートを活用することや、企業独自のネットワーク環境やシステム環境を適切に把握して監視することが含まれます。そうした中、脅威の可視化は、非常に重要となり、各企業や組織は、

- 自身のネットワークを熟知し、

- 不正プログラムによる不正なシステムやレジストリ変更に特化した検出技術を備え、

- 各企業のセキュリティ担当者やIT管理者に権限を貸与して侵入した脅威に迅速に対応する

といった防衛戦略の中核となる上記3つの要素の活用を実施すべく努力する必要があります。

次回は、持続的標的型攻撃の攻撃の流れの第5段階の「情報集約」および第6段階の「情報送出」に焦点をあててご説明します。

・2)”狙った獲物” に精通する攻撃者 – 持続的標的型攻撃を知る

/archives/5622

・1)持続的標的型攻撃の各攻撃ステージを6段階に分類 – 持続的標的型攻撃を知る

/archives/5445

・インドや日本を狙う持続的標的型攻撃「Luckycat」の実態とは? リサーチレポートを公開

/archives/4962

・持続的標的型攻撃「IXESHE」の全貌 – リサーチペーパー公開

/archives/5293

・持続的標的型攻撃を理解する

http://about-threats.trendmicro.com/RelatedThreats.aspx?language=

jp&name=Knowledge+Page+on+Advanced+Persistent+Threats

・Research and Analysis:Trends in Targeted Attacks

http://www.trendmicro.com/cloud-content/us/pdfs/security-intelligence/white-papers/

wp_trends-in-targeted-attacks.pdf

※協力執筆者:船越 麻衣子(Core Technology Marketing, TrendLabs)