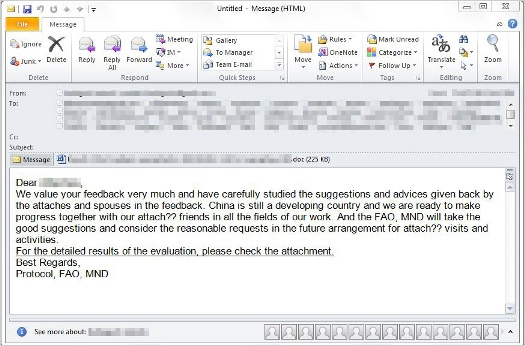

トレンドマイクロは、2013年6月初旬、複数の国の政府関連機関を狙う標的型攻撃を確認しました。この標的型攻撃において確認されたEメールは、中華人民共和国国防部を装っていました。しかし、問題の Eメールは、無料Webメール「Gmail」のアカウントから送信されており、送信者の名前は中国名ではありませんでした。

|

|

|

問題のメールには添付されていた文書ファイル(「TROJ_DROPPER.IK」として検出)は、Microsoft Office に存在する脆弱性「CVE-2012-0158」を利用します。この脆弱性は、Office2003 から Office2010 のすべてのバージョンに影響し、1年以上前にすでにセキュリティ更新プログラムが適用されています。この脆弱性が利用されると、バックドア型不正プログラム(「BKDR_HGDER.IK」として検出)が作成され、Webサイトや Eメールアカウントのログイン情報 をInternet Explorer(IE)や Microsoft Outlook から窃取します。なお、標的者が上述の不正活動に気づかぬように正規の文書ファイルを隠れみのとして開きます。そして、窃取された情報は、香港に位置する 2つの IPアドレスにアップロードされます。

今回の攻撃は、主にヨーロッパおよびアジアの政府関連機関の職員を狙っていました。問題のEメールはヨーロッパ諸国だけでも 16人の政府機関職員に送信されていました。また、メールおよび添付ファイルの議題は、これら標的者の関心を呼ぶものだったと考えられます。さらに、これまでの大企業や組織を狙う標的型攻撃と同様に、IE や Outlook のようなアプリケーションの保持する情報が窃取されている点も注目すべきでしょう。

一方で、今回の攻撃において、中国の報道機関もまた標的となっていました。また、問題のバックドア型不正プログラムは、今回の標的型攻撃に限らず広く感染確認されています。特に、興味深いことに、アジア圏の中でも中国および台湾で頻繁に感染が確認されています。

今回確認した標的型攻撃で利用されていた脆弱性「CVE-2012-0158」は、他の標的型攻撃でも何度も利用されているもので、これまでトレンドマイクロが確認したキャンペーン「Safe」や「Taidoor」でも利用されていました。つまり、巧妙なキャンペーンにおいては、一般的に狙われる脆弱性と言えるでしょう。

■トレンドマイクロの対策とは

トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の「E-mailレピュテーション」技術により、この脅威に関連する Eメールがブロックされ、「Webレピュテーション」技術により、関連 C&Cサーバへのアクセスがブロックされます。また、「ファイルレピュテーション」技術により、「TROJ_DROPPER.IK」や「BKDR_HGDER.IK」といった関連不正プログラムを検出し、削除します。また、弊社のネットワーク監視ソリューション製品「Trend Micro Deep Discovery」は、Advanced Threats Scan Engine で検出対応しています。

※解析担当:Jayronn Bucu(Threat Research)

参考記事:

by Jonathan Leopando (Technical Communications)

翻訳:船越 麻衣子(Core Technology Marketing, TrendLabs)