トレンドマイクロでは、本ブログを通じて、持続的標的型攻撃の各攻撃ステージを以下の6段階に分類していることをお伝えしました。

- 事前調査

- 初期潜入

- C&C通信

- 情報探索

- 情報集約

- 情報送出

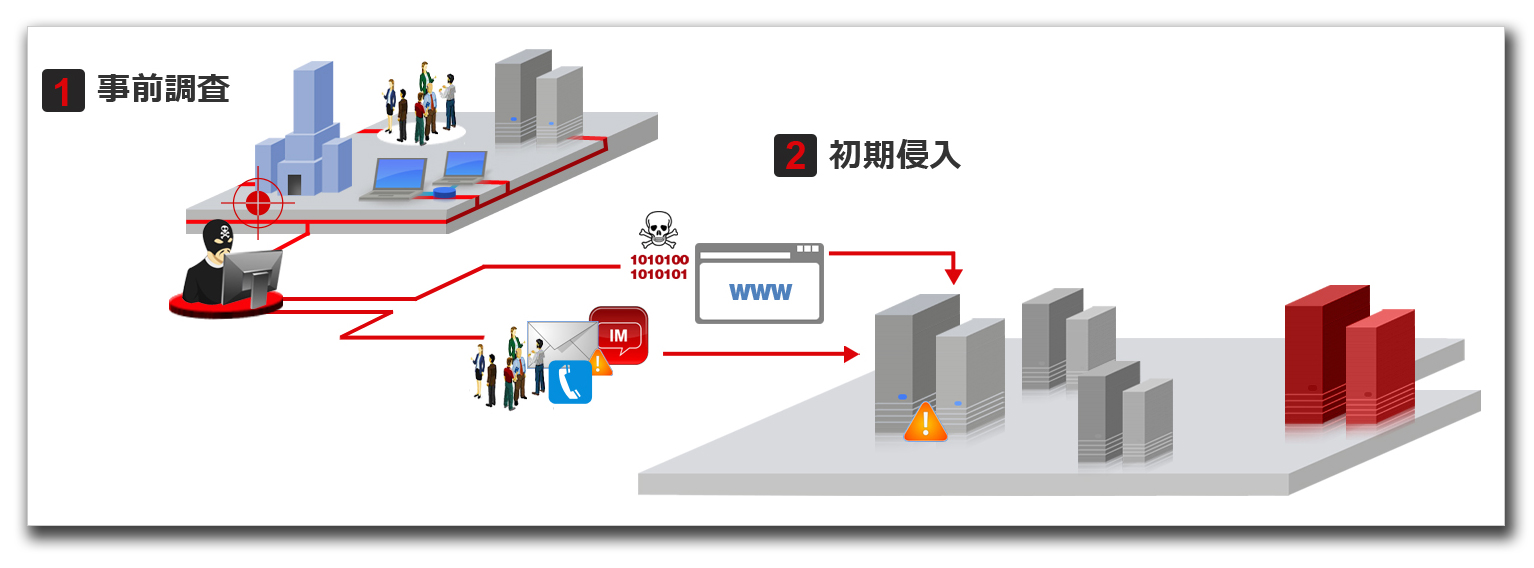

今回は、第1段階の「事前調査」および第2段階の「初期潜入」を取り上げます。持続的標的型攻撃では、特定の組織に狙いを定めて用意周到な準備の上で攻撃を仕掛けるため、緻密な調査を事前に実施するのが特徴のひとつですが、攻撃者は、この調査にあたり、一般に公開されている情報を利用します。

■事前調査:公開情報が狙われる。用意周到に予備調査する攻撃者

|

|

|

今日、どの業種の企業も、円滑な事業運営を維持しつつ同業他社に競い勝つためには、自社Webサイトでの広報活動やサービス・製品の紹介、ソーシャルメディアを活用したマーケティング活動など、いわゆるインターネットを活用した事業活動が不可欠となっています。こうした状況のなか、各企業は、以下のような形で企業情報を一般に公開しています。

攻撃者は、特定の組織を標的とする際、まずこういった公開情報の収集から着手します。そして、集めた情報を元にソーシャルエンジニアリングの手法を利用して、さらなる情報を収集するのです。

また、こうした事前調査では、ソーシャルエンジニアリングの手法以外に、「res://(res プロトコル)」というInternet Explorer(IE)の機能が利用される場合もあります。この機能は、IEのバージョン4.0以降から搭載されています。

攻撃者は、このresプロトコルで記述されたリンクをユーザにクリックさせるだけで、そのユーザのシステム環境上で使用されているソフトウェアに関する情報を取得することができるのです。例えば、どのようなファイル共有プログラムやWebブラウザ、メールクライアント、リモート管理ツールなどを使用しているのかを特定することが可能となります。そして、取得したソフトウェアが抱える不具合や脆弱性を突き止めます。

ソーシャルエンジニアリングやresプロトコルで得られた情報を把握した上で、攻撃者は、攻撃を確実にするための準備をこの事前調査の段階で進めるのです。

■初期侵入:不正なファイルが添付された標的型メールで狙う攻撃者

|

|

|

標的型攻撃は、単発で仕掛けられることは稀で、実際には、継続して何度も仕掛けられます。トレンドマイクロでは、こうした一定の期間に標的のネットワーク内部に侵入しようとして成功と失敗を繰り返す一連の試みを「作戦活動(キャンペーン)」と呼んでいます。つまり、「持続的標的型攻撃とは、このキャンペーンのことである」と捉えると理解しやすくなるでしょう。弊社では、持続的標的型攻撃のキャンペーンを継続して調査しており、こうした調査の結果から、標的とする組織のネットワークに侵入する際、多くの場合、不正なファイルを添付した標的型メールが発端となっていることを確認しています。この添付ファイルには、PDFファイルや、Microsoft Word、Microsoft Excelなどのファイルが利用されています。インドや日本を狙うキャンペーン「Luckycat」および電気通信事業や政府機関を狙うキャンペーン「IXESHE」では、狙われた組織の従業員に即した標的型メールが巧妙に作成されており、彼らが思わず開封してしまうような内容のメッセージが記述されていました。

もちろん、こうした標的型メールだけではありません。トレンドマイクロでは、インスタントメッセンジャ(IM)やソーシャル・ネットワーキング・サービス(SNS)を介して、「ドライブバイ・ダウンロード」を引き起こす不正なWebサイトに誘導する事例も確認しています。

| Luckycat | IXESHE | |

| 標的となった産業 | 航空宇宙、エネルギー、 エンジニアリング、運輸、 軍事研究、チベット人活動家など |

電機メーカ、電気通信事業、政府機関など |

| 侵入方法 | 標的とする組織に関連した内容を含む標的型メール | 標的とする組織に関連した内容を含む標的型メール |

| ファイル形式 | PDF、RTF、SWF | PDF、XLS、SWF |

| 利用された脆弱性 | Microsoft Office: CVE-2010-3333 Adobe Reader and Adobe Acrobat: Adobe Flash Player: |

Microsoft Excel: CVE-2009-3129 Adobe Reader and Adobe Acrobat: Adobe Flash Player: |

上記の表から、標的とされる産業が攻撃者の意図に応じて異なっており、また、必ずしもゼロデイ脆弱性が利用されているわけではないことがわかります。つまり、まず攻撃者が標的とする組織を定め、その上で攻撃者自身が周到な調査をしていることが理解できます。

■従来のセキュリティ教育+実践的な演習の導入の検討を

持続的標的型キャンペーンの場合、一旦、狙われた組織のネットワークが侵入されると、攻撃者は内部事情に精通しているため、その検知は極めて困難となります。また、攻撃者側は、侵入したネットワーク内を縦横無尽に動き回り、ネットワークや組織内の状況に応じて容易に軌道修正することも可能です。こうした状況を考慮すると、標的型攻撃に対する総合的なセキュリティ戦略の一環として各企業が取り組むべきは、セキュリティに関する教育・トレーニングなどの見直しだといえます。社員に試験的に標的型メールを送るなどの訓練や実践的な演習を実施することで、攻撃者からの狡猾な手法に対して適切に対応することができるでしょう。

「演習などを通じて訓練された社員は、潜在的な脅威を報告することができ、企業内のセキュリティ対策に対する貴重な”スレットインテリジェンス”の情報源となります。つまり、こうした”教育”は、企業内のセキュリティ意識を高める重要な対策となります。」と、Forward-looking Threat Research チームの Nart Villenueve は提起します。

次回は、持続的標的型攻撃の攻撃の流れの第3段階の「C&C通信」および第4段階の「情報探索」に焦点をあててご説明します。

・1)持続的標的型攻撃の各攻撃ステージを6段階に分類 – 持続的標的型攻撃を知る

/archives/5445

・インドや日本を狙う持続的標的型攻撃「Luckycat」の実態とは? リサーチレポートを公開

/archives/4962

・持続的標的型攻撃「IXESHE」の全貌 – リサーチペーパー公開

/archives/5293

・Research and Analysis:Trends in Targeted Attacks

http://www.trendmicro.com/cloud-content/us/pdfs/security-intelligence/white-papers/

wp_trends-in-targeted-attacks.pdf

※協力執筆者:船越 麻衣子(Core Technology Marketing, TrendLabs)