2017 年 6 月 10 日、韓国の Web ホスティング企業「NAYANA」が暗号化型ランサムウェア「Erebus(エレブス)(「RANSOM_ELFEREBUS.A」として検出)」による攻撃を受け、同社が管理する153台のLinuxサーバが感染し、ホストしていた3,400以上の企業のWebサイトへの影響が確認されました。

NAYANA は、6月12日、同社の Web サイトで告知し、管理するすべてのサーバのファイルを復号するために、攻撃者が「Bitcoin(ビットコイン、BTC)」で 550BTC(162万米ドル)にも上る高額な身代金を要求していることを明らかにしました。そして6 月 14 日の告知で、攻撃者との交渉の結果、身代金が 397.6BTC(2017 年 6 月 19 日の時点でおよそ 101 万米ドルに相当)に減額され、6 月 17日の告知で3 回に分けた支払いのうち、既に 2 度目の支払いを完了していることを発表しました。また同社は、6 月 18 日、50 台ごとに 3 次に分けて実施されるサーバ復旧作業の計画と進行状況を公開しています。2次のサーバのいくつかではデータベース(DB)エラーが発生しているとのことです。1 次と 2 次のサーバ復旧が成功した後で、3回目の支払いが行われる予定です。

金額は異なるものの、今回の事例は、身代金を支払ったにも関わらずファイルを完全に修復することができず、2 度目の身代金を請求されたカンザス州の病院の事例を思い起こさせます。

2016年9月に初めて確認されたErebusは、「malvertisement(不正広告)」によって拡散し、システムに対する未許可の変更を防ぐWindowsの機能「User Account Control(UAD)」を回避する手法を利用していました。本記事では、Linux版Erebusについて、現時点で判明している注目すべき手法について解説します。

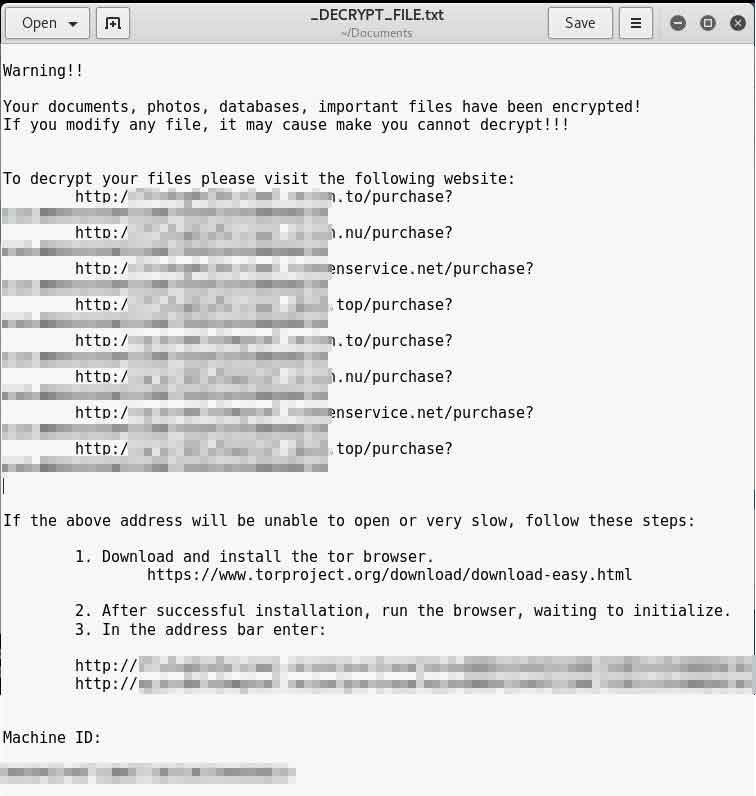

図 1: Erebus の身代金を要求するファイルは複数言語に対応(図は英語版)

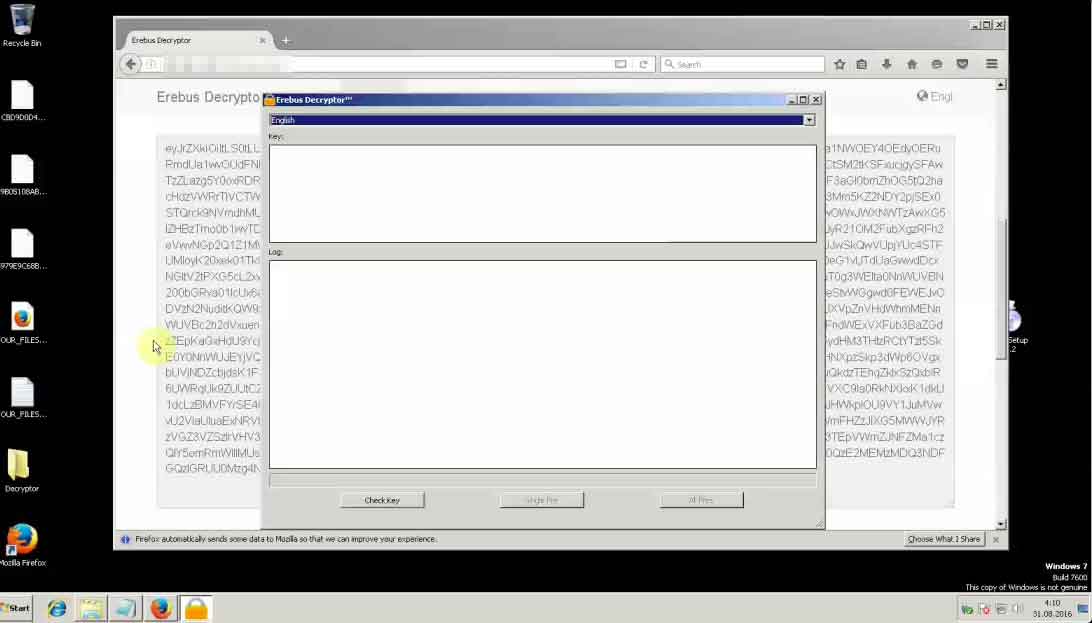

図 2: 攻撃者から送信された復号方法のデモ動画

■考えられる侵入経路

Erebus の侵入経路について、現時点では、何らかの脆弱性の利用あるいは端末の Linux OS に対する脆弱性攻撃だろうと推測することしかできません。公開情報によると、NAYANA の Web サイトでは、2008 年にリリースされ、2011年に更新が終了したバージョン番号 2.64.24.2 の Linux OS が利用されていました。このバージョンのLinux OSでは、例えば、root 権限の取得を可能にさせる「DIRTY COW」をはじめ、攻撃に利用可能なさまざまな脆弱性が存在していた可能性があります。

さらに、NAYANA の Web サイトは「Apacheバージョン1.3.36」と「PHPバージョン5.1.4」を利用しており、どちらも 2006 年にリリースされた古いバージョンでした。Apacheの脆弱性とPHPを利用した脆弱性攻撃はよく知られており、中国のアンダーグラウンド市場ではWebサイト構築のためのフレームワーク「Apache Struts」に対する脆弱性攻撃ツールまで販売されていました。また、NAYANA は UNIX 系 OS の非特権ユーザ「nobody(uid=99)」で Apacheを実行していました。このことから、攻撃者が権限昇格のために脆弱性を利用した可能性も推測されます。

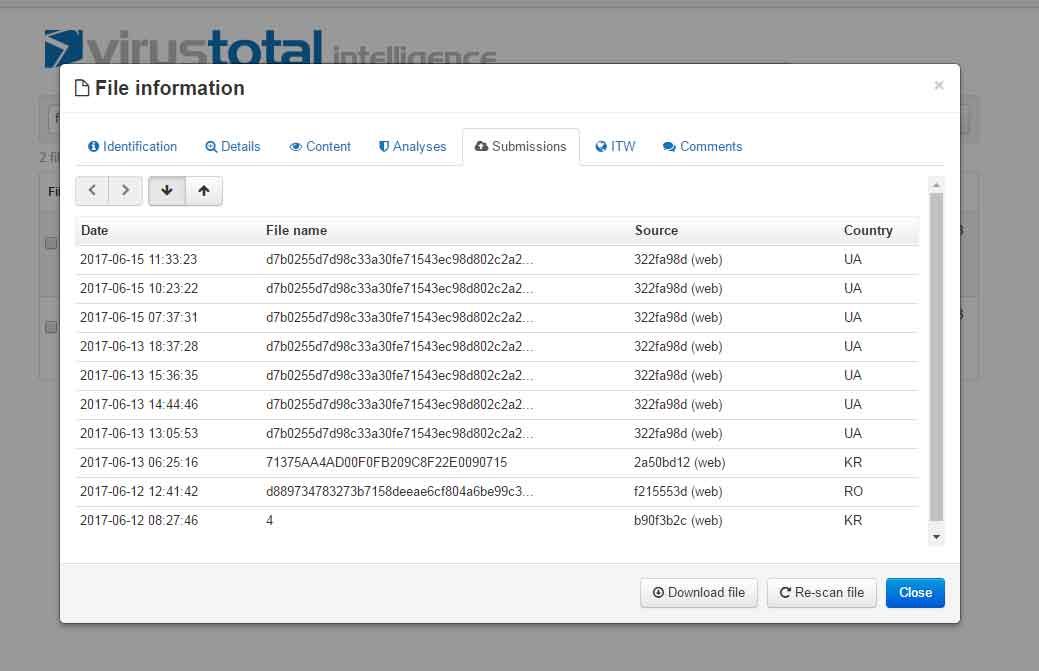

図3:「VirusTotal」に提出された Linux 版 Erebus

このランサムウェアの拡散は韓国に集中しています。そのため、今回の攻撃は標的型攻撃だった可能性がありますが、マルウェアやURLの検索サービス「VirusTotal」にはウクライナとルーマニアからも検体が提出されています。もちろんこれは、セキュリティリサーチャによる提出とも考えられます。

■暗号化機能

ランサムウェアの中には、「UIWIX」、「CERBER」の新しいバージョン、「DMA Locker」のように多段階で暗号化を実行するファミリがあります。さらに複雑な段階を経て暗号化を実行するErebusは下記のような形式のファイルを作成します。

- ヘッダ(0x438 バイト)

- 「RSA-2048方式」で暗号化された元のファイル名

- 「RSA-2048方式」で暗号化された「AES方式」の鍵

- 「RSA-2048方式」で暗号化された「RC4方式」の鍵

- 「RC4方式」で暗号化されたデータ

ファイルはまず RC4 方式で暗号化され、無作為に生成された鍵とともに 500kb ごとのブロックに分割されます。次に、この RC4方式の鍵は「AES方式」で暗号化され、ファイルに保存されます。この AES方式の鍵はさらに「RSA-2048方式」によって暗号化され、これもファイルとして保存されます。

暗号化された各ファイルには RC4 方式の鍵と AES方式の鍵が含まれ、RSA-2048方式の公開鍵は共有されます。このRSA-2048方式の公開鍵は各端末で生成されますが、秘密鍵は無作為に生成した鍵を用いてAES方式で暗号化されます。現在進行中の解析によると、復号化には複数のRSA鍵の入手が必須のようです。

■対象とするファイル形式

通常、ランサムウェアは、Office 文書、データベース、アーカイブ、マルチメディアファイルを対象とします。今回の Erebus も同様に、433種類のファイル形式を対象とします。しかし、このランサムウェアは、Web サーバとそこに保存されたデータの暗号化を主な対象としているようです。

以下は、Erebus が暗号化対象ファイルを検索するディレクトリとシステム表領域です。「var/www/」は Webサイトのファイルやデータが保存されるディレクトリで、「ibdata」はデータベース管理システム「MySQL」が利用するファイルです。

| 検索対象のディレクトリ | 検索対象外のディレクトリ |

| var/www/ | $/bin/ |

| 検索対称ファイル | $/boot/ |

| ibdata0 | $/dev/ |

| ibdata1 | $/etc/ |

| ibdata2 | $/lib/ |

| ibdata3 | $/lib64/ |

| ibdata4 | $/proc/ |

| ibdata5 | $/run/ |

| ibdata6 | $/sbin/ |

| ibdata7 | $/srv/ |

| ibdata8 | $/sys/ |

| ibdata9 | $/tmp/ |

| ib_logfile0 | $/usr/ |

| ib_logfile1 | $/var/ |

| ib_logfile2 | /.gem/ |

| ib_logfile3 | /.bundle/ |

| ib_logfile4 | /.nvm/ |

| ib_logfile5 | /.npm/ |

■ランサムウェアに感染しないためには

市場占有率はそれほど高く無いにも関わらず、暗号化型ランサムウェアが多様化・成熟化する脅威状況の中、LinuxのようなUNIX系OSは攻撃者にとって格好の標的となっています。なぜなら、多くの企業において UNIX 系 OSは、とりわけ業務用高性能PCやサーバ、Webサイトおよびアプリケーション開発フレームワーク、データベース、モバイル機器で一般的に利用されているからです。

「WannaCry」、「SAMSAM」、「PETYA」、「HDDCryptor」のようなその他のファミリのように、ランサムウェアがサーバおよびネットワークの共有フォルダを感染させる能力を備えている場合、その被害は大きなものとなります。場合によっては、ネットワーク内に脆弱なPC が 1 台あるだけで、接続された PC とサーバが感染してしまうこともあります。

企業の業務、評判、収益へのリスクを考慮すると、ランサムウェアのような脅威から保護するためには先を見越した対策を取る必要があります。Erebus

のようなランサムウェアには万能薬が存在しないため、IT/システム管理者は厳重なセキュリティ対策を実施してください。ランサムウェア対策には以下のようなものがあります。

- 重要ファイルのバックアップ

- サードパーティあるいは未検証のリポジトリの無効化/最小化

- 「最小権限の原則」の適用

- サーバとエンドポイントを最新の状態に保つ(または仮想パッチの適用)

- ネットワークの定期的な監視

- 侵入や感染の兆候を検出するためのイベントログの確認

以下のようなセキュリティの仕組みも検討に値します。

- 侵入防御および検出システムと IP フィルタリング

- ファイルや PC/ネットワークへのアクセスを制限する Linux のセキュリティ拡張機能

- 感染および被害の拡大を軽減するためのネットワークのセグメント化とデータの分類

- Linux で権限の分割を有効化

Linux 版 Erebus について、新しい解析結果が得られ次第、本ブログを通して更新情報をお知らせします。

■トレンドマイクロの対策

「Trend Micro Deep Security™」は、物理環境、仮想化環境、クラウド環境、コンテナ環境などのサーバ環境に関わらず、ランサムウェアの攻撃から企業のサーバと業務情報を守ります。ネットワークの脅威からは、ソフトウェアに正式なパッチが適用されるまでの間、仮想パッチを用いて脆弱なサーバを防御する「IPS(侵入防御)」と「ファイアウォール」によって守ります。また、優れた「不正プログラム対策」および「挙動監視」により、不正活動を直ちに停止し、ランサムウェアを含むマルウェアの侵入を許しません。さらに、システムセキュリティ機能も備えており、「アプリケーションコントロール」が未許可のアプリケーションをブロックし、「変更監視」がランサムウェアを含む「侵入の痕跡(IndicatorsofCompromise、IoCs)」を検出します。

サーバ向け総合セキュリティ製品「Trend Micro Deep Security™」をご利用のお客様は、以下の DPIルールによってこの脆弱性を利用する脅威から保護されています。

- 1008457 – Ransomware Erebus

ネットワーク型対策製品「Trend Micro Deep Discovery™ Inspector」は、以下の DDI ルールによってこの脅威を検知します。

- DDI Rule ID 2434 – EREBUS – Ransomware – HTTP (Request)

ネットワークセキュリティ対策製品「TippingPoint」では、以下の MainlineDV filter により今回の脅威をブロックします。

- ThreatDV: 28725: HTTP: Erebus Ransomware Check-in

■侵入の痕跡(Indicators of Compromise、IoC)

SHA256 値(「RANSOM_ELFEREBUS.A」として検出)

- 0b7996bca486575be15e68dba7cbd802b1e5f90436ba23f802da66292c8a055f

- d889734783273b7158deeae6cf804a6be99c3a5353d94225a4dbe92caf3a3d48

【更新情報】

| 2016/06/21 | 16:10 | DDIルールを更新しました。 |

| 2016/06/21 | 16:10 | MainLineDV filterを追加しました。 |

| 2016/06/21 | 19:11 | DDIルールを修正しました。 |

参考記事:

- 「Erebus Resurfaces as Linux Ransomware」

by Ziv Chang, Gilbert Sison, and Jeanne Jocson

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)