先日公開した「2015年第1四半期 セキュリティラウンドアップ」でも言及している通り、身代金要求型不正プログラムである「ランサムウェア」の中でも「Cryptoランサムウェア」が活発化しています。従来型との大きく異なるのが「感染した PC のファイルを暗号化」することです。そして復号のために金銭の支払いを要求します。

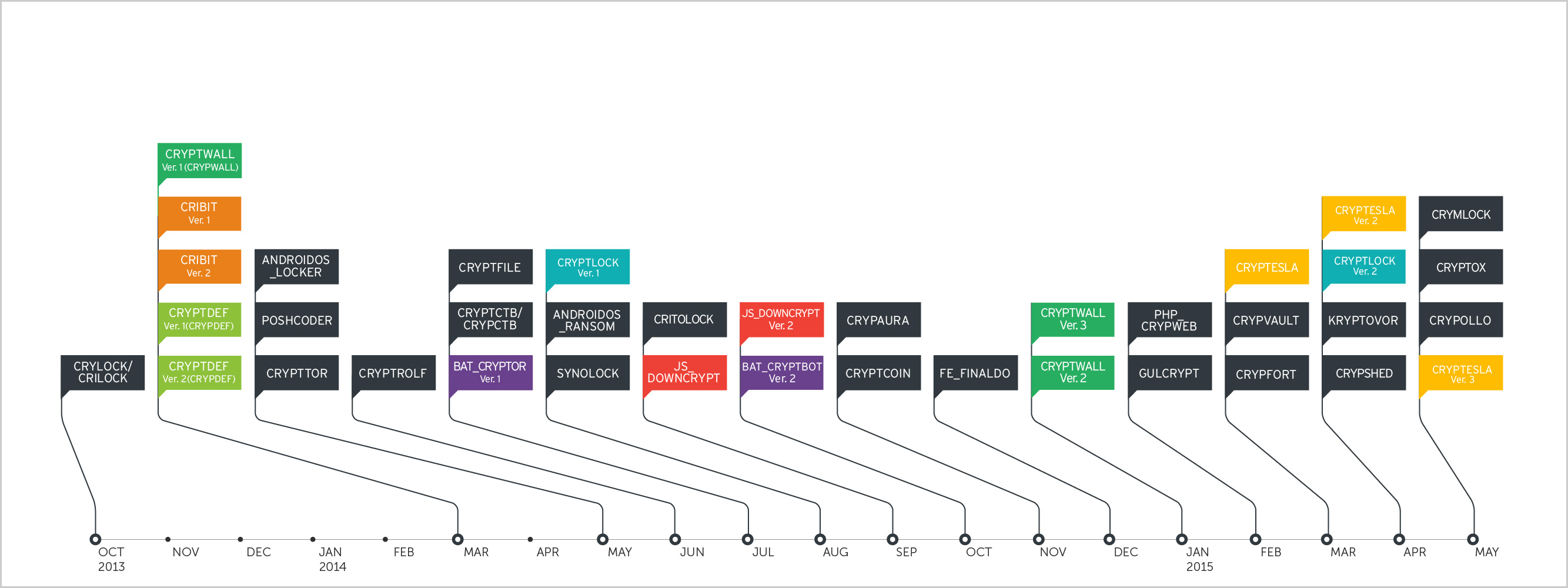

2013年10月に確認された「CryptoLocker」以降、さまざまな Cryptoランサムウェアが登場し始めました。2014年には、22種のファミリが新たに確認されました。そしてその勢いはとどまるところを知らないようです。2015年に入り、5月末時点で 15種のファミリが新たに確認されており、既に 2014年1年間の約70%に達しています。

図1:次々と確認される「Cryptoランサムウェア」

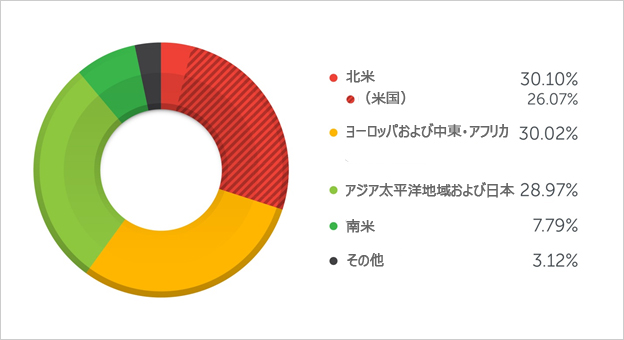

2015年1月から 5月末時点までに確認されたCryptoランサムウェアの検出台数は、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」のフィードバックによると、北米(30.1%)、ヨーロッパおよび中東・アフリカ(30.02%)、アジア太平洋地域および日本(28.97%)、とほぼ 3地域で均衡に検出が確認されています。一方、国別では米国が全体の約26%であることが判明しています。

図2:2015年以降に確認された Cryptoランサムウェアの地域別感染状況

■単刀直入な脅威「Cryptoランサムウェア」、強固な暗号アルゴリズムを利用

Cryptoランサムウェアの脅威は、金銭目的である他の脅威、例えば、オンライン銀行詐欺ツールと比較して、非常に被害がわかりやすい脅威です。ネットバンキングの個人情報を狙う不正プログラムは、情報窃取のための偽画面を表示させる「WebInject」や、人の介入を必要とせずに感染端末上で不正送金を自動的に行う「自動送金システム(Automatic Transfer System、ATS)」などの高度な手法を使い、利用者が被害に気づかないよう活動します。一方、Cryptoランサムウェアは、スパムメールやエクスプロイトキットを経由して PC に感染後、対象とするファイルを暗号化したのちに、金銭を要求するメッセージを表示して感染をアピールします。身代金を要求するためには、被害に遭っていることを利用者に気づかせる必要があるからです。

また、Cryptoランサムウェアにおいて利用されている公開鍵暗号として「RSA暗号」「Advanced Encryption Standard(AES)方式」「楕円曲線ディフィー・ヘルマン鍵共有(ECDH)」などが挙げられますが、これらは、現時点において、非常に強固な暗号アルゴリズムであると言わざるを得ません。

■法的機関からの捜査回避に Tor技術や「Deep Web(ディープWeb)」を利用

Cryptoランサムウェアには、自身の痕跡を残さず、法的機関からの捜査を逃れるために匿名技術を利用しています。例えば支払いに利用される Webサイトや自身の コマンド&コントロール(C&C)サーバには、匿名通信システム「The Onion Router(Tor)」や「The Invisible Internet Project(I2P)」が使われています。そして、支払いの通貨には、Bitcoin が多用されています。

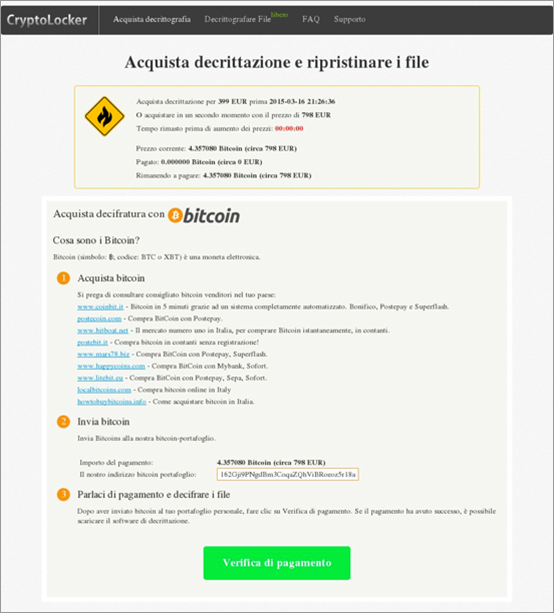

弊社は、「CryptoLocker」や「TorrentLocker」などが一般に検索エンジンの巡回プログラムなどで自動的に情報を収集できない Webサイトである「Deep Web(ディープWeb)」を利用していることを確認しています。これら Cryptoランサムウェアに関与するサイバー犯罪者は、法的執行機関などによる閉鎖や追跡を逃れるために身代金支払いのインフラをディープWeb上に構築しています。支払い画面は、感染PC の言語に応じて変更するように設計されています。

図3:「CryptoLocker」に感染した PC上に表示される支払い画面(イタリア語)

ディープWeb上で CryptoLocker に関連する Webサイトの言語を調査した結果、主に利用されている言語は、英語で18.75%、次にフランス語(15.63%)、トルコ語(6.25%)、イタリア語(3.13%)と続きます。

図4:CryptoLocker 関連Webサイトに使われている言語TOP5

■「Cryptoランサムウェア」の脅威から大切な情報を守るために

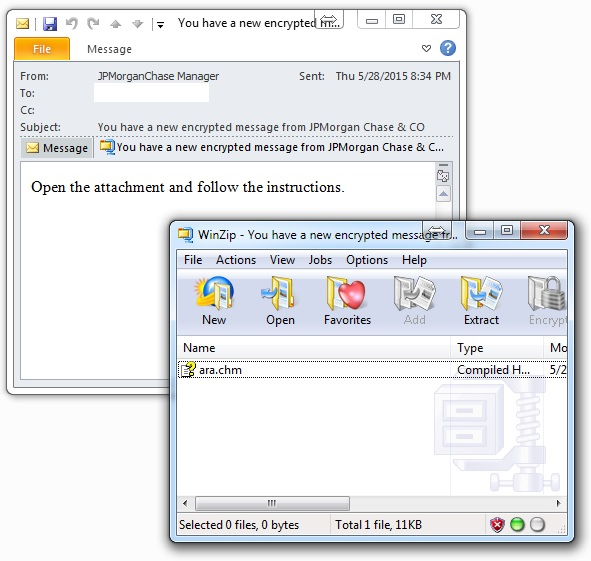

5月以降も Cryptoランサムウェアを利用するサイバー犯罪者は、手を替え品を替えてユーザの情報を狙っています。同月下旬に、世界各国約2千万ユーザを抱える人気ゲーム「MINECRAFT」のユーザを狙った「Locker(「TROJ_CRYMLOCK」として検出)」が確認。この Cryptoランサムウェアは、5月25日午前0時に感染開始するという「時限爆弾」の仕様を備えていました。その後、このランサムウェアの作成者が「感染は意図的ではなかった」と謝罪し、暗号化されたファイルの復号鍵を公開する異例の結末を迎えました。また、Cryptoランサムウェアの感染経路として、スパムメールに添付された不正プログラム(「UPATRE」など)やエクスプロイトキットが挙げられますが、5月下旬、UPATREに変わり、不正なMicrosoft Compiled HTML Help のファイル(拡張子:CHM、「CHM_CRPYLOD.A」として検出)を添付したスパムメールにより「Cryptowall 3.0(「TROJ_CRYPWALL.XXRG」として検出)」に誘導される事例が確認されました。

図5:JP Morgan Chaseからの送信を装ったスパムメールの例

直近の事例では、「Magnitude Exploit Kit」が修正されたばかりの Adobe Flash Player の脆弱性「CVE-2015-3105」を突き、「CryptoWall 3.0」に誘導する事例も確認されています。

2015年以降、活発に暗躍する Cryptoランサムウェアの感染から自身の情報を守るためには以下の習慣を心がけるようにしてください。

- 定期的なバックアップと「3-2-1のルール」の実践

ファイルを定期的に取ることで重要な情報を保護することができます。バックアップする際、「3-2-1のルール」をぜひ実践してください。自身のファイルのコピーを 3つ取り、それぞれ異なる端末に保存します。次に、それぞれ端末に保存する際、 2つの異なる種類の端末に保存します(例:ハードドライブおよびUSB)。最後に、3つのコピーの内 1つのコピーは他の 2つとは異なる場所に保存します(例:自宅とオフィス)。 - 頻繁に訪問する Webサイトはブックマークを活用

頻繁に訪れる Webサイトは、ブックマークしておくことを推奨します。ブックマークを活用することで、アドレスバーに直接入力する際、誤ってタイプミスをして不正なURLに誘導される事態を避ける事ができます。 - メールの添付ファイルを開封する際は細心の注意を

身元が不明もしくは証明されていない送信者からの添付ファイルは決して開封しないでください。一方、知人友人からのメールの添付ファイルであっても開封する際には、送信者のメールアドレスを必ず確認して、細心の注意を払ってください。 - PC にインストールされているソフトウェアの更新を怠らない

Cryptoランサムウェアの感染経路の1つは、上述のとおりソフトウェアの脆弱性を突くエクスプロイトキットです。ユーザは、セキュリティ情報の更新を怠らず、自身の PCにインストールされているソフトウェアを常に最新の状態にしてください。 - セキュリティ対策製品の導入は必須

最新の脅威から PC や情報を守るためには、セキュリティ対策製品の導入は必須です。定期的なスキャンを実施してください。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

法人向けクライアント対策製品「Trend Micro Smart Protection Network」のプラグイン「脆弱性対策オプション」の「推奨設定検索」機能では、ご使用のクライアント内のアプリケーションの状況を確認し、脆弱性に対する推奨フィルタを自動的に適用します。これにより、クライアントにどのような脆弱性が存在するかも確認することができます。

個人向けクライアント対策製品「ウイルスバスタークラウド」の「修正プログラムとセキュリティ設定の確認」機能では、Adobe Reader、Java のバージョンをチェックし、適用可能な修正プログラムがある場合、適用を促します。

※協力執筆者:Anthony Melgarejo