企業や組織でセキュリティに従事する現場担当の方々は、日々のインシデント対応や、セキュリティレベルの向上を目指す中で、さまざまな疑問や課題に直面していると思います。本連載「すぐに役立つセキュリティ対策」では、トレンドマイクロのエキスパートたちが、お客様からの調査依頼対応やインシデントハンドリングの中から得たセキュリティ専門家としての知見を、すぐに業務に活かせる形で提供してまいります。今回は今年に入って特に法人での被害が急増している「ランサムウェア」について、組織で行うべき対策について説明します。

■法人で被害を広げる「ランサムウェア」

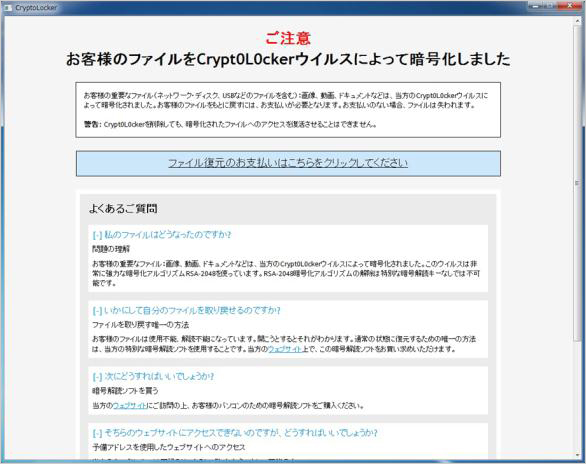

「ランサムウェア」とは、感染した PC や PC内のデータを使用不能にし、その復帰と引き換えに「身代金」を要求する不正プログラムです。「身代金要求型不正プログラム」とも呼ばれます。

図1:日本語での身代金要求メッセージ表示例

先日「vvvウイルス」として話題になった不正プログラムも、このランサムウェアの一種であったことがわかっています。

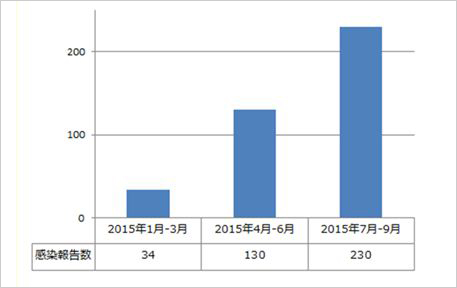

これまで、このような直接的に金銭を要求するような不正プログラムは、個人利用者を狙う攻撃であると考えられてきました。しかし、2015年に入り、個人利用者だけでなく、法人利用者でもランサムウェアの被害が拡大、深刻化しています。トレンドマイクロで確認した法人利用者からのランサムウェア被害報告数は第3四半期までに 6.8倍に急増しており、法人での被害傾向を裏付けています。

図2:法人利用者からのランサムウェア感染被害報告数推移

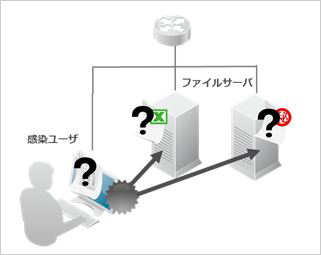

この法人での被害深刻化の要因は、「暗号化型ランサムウェア」と呼ばれるファイルを暗号化するタイプのランサムウェアが行う、ネットワーク上のファイルの暗号化にあります。暗号化型ランサムウェアには、感染PC上にマウントされているすべてのドライブを暗号化する活動を行うものがあります。この際、たまたま割り当てられていたネットワークドライブ上のファイルが暗号化されてしまう被害は昨年までも散発的に見られていました。この全ドライブの暗号化を行うタイプに加え、ネットワーク上の共有フォルダを探してファイルの暗号化する活動を行うランサムウェアも新たに登場しました。これらの感染PC に留まらずネットワーク上のファイルまで暗号化する活動の増加により、これまでは感染PC のみに留まっていたランサムウェアの被害が、組織のネットワーク全体に広まってしまうことが多くなっています。

図3:共有ファイル暗号化活動の概念図。被害が感染PC のみに止まらず、ネットワーク内の重要データも暗号化されてしまう

■「ランサムウェア」の侵入経路

「ランサムウェア」も不正プログラムの 1種であり、組織のネットワーク内に侵入する経路も他の不正プログラムと変わることはありません。最終的には、電子メールの添付ファイルとして、もしくは Webからダウンロードされるファイルとして、ネットワーク内に侵入します。

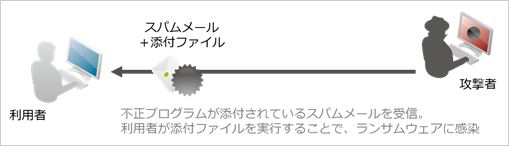

- 電子メール経由

不正プログラムを添付したマルウェアスパムから侵入します。ランサムウェア自体がメールの添付ファイルとして侵入する場合だけでなく、先に添付ファイルとして侵入した別の不正プログラムにより外部サイトからダウンロードされて侵入する場合もあります。いずれの場合でも、通常はメール受信者が添付ファイルを開かなければ感染には至りません。

図4:メール経由でのランサムウェア感染概念図

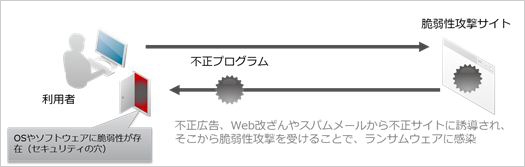

- Web経由

Web改ざん、不正広告などにより汚染された正規サイトから脆弱性攻撃サイト(EKサイト)への誘導により、最終的にランサムウェアが侵入します。EKサイトでは Flash、Java など複数のアプリケーションの脆弱性を攻撃するため、1つでもアップデート行き届いていないアプリケーションがあると、Webサイトにアクセスしただけで利用者が気付かないうちに感染している危険があります。

図5:Web経由でのランサムウェア感染概念図

■組織で行うべき「ランサムウェア」対策

組織で行うランサムウェア対策としては、大きく 2つの観点に分けられます。1つは他の不正プログラム同様にランサムウェアの侵入、感染を防ぐこと、そしてもう 1つはもしランサムウェアがネットワーク内の PC に感染してしまった場合でも被害を最小限に抑えられるよう準備をしておくことです。

- 侵入を防ぐ対策

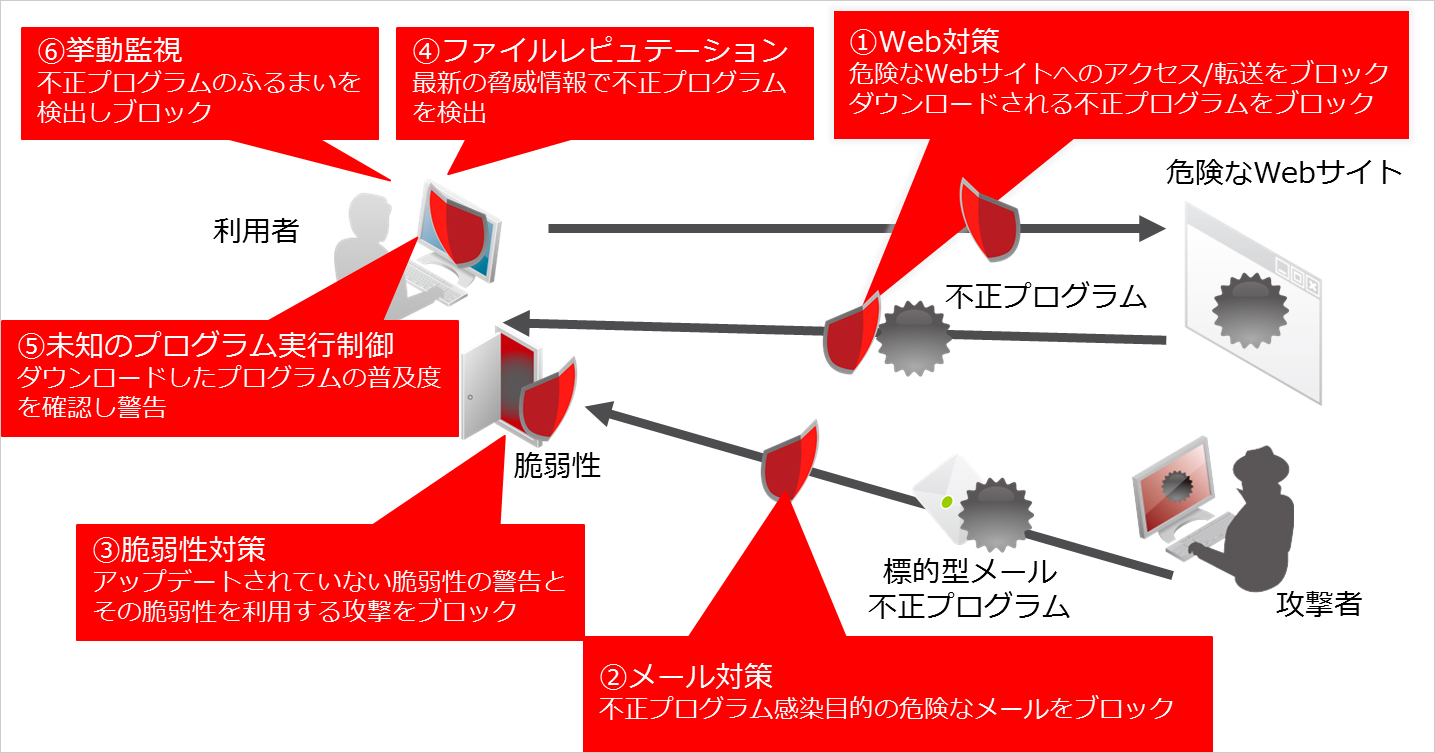

ランサムウェアの侵入を防ぐための対策は他の不正プログラムへの対策と何ら変わるところはありません。ゲートウェイやネットワーク上での電子メール、Web への対策の導入、エンドポイントでの総合セキュリティソフトの導入など、複数ポイントで複数の対策技術を利用する多層の防御が必要です。 - ランサムウェアによるファイル暗号化のリスクを抑える対策

どのような脅威に対しても 100% の防御は無い以上、ランサムウェアに対しても「侵入を前提とした対策」を考えておくべきです。ファイル暗号化の被害を低減する最も効果的な方法は「バックアップ」です。この機会に重要なファイルサーバ上のファイルに対する定期的なバックアップのオペレーションを再確認してください。また、Windows Server には共有フォルダのシャドウコピーを自動的に保存する機能もありますので、これを有効に設定しておくことが有用です。

また、感染PC のユーザ権限で共有フォルダに対してファイルの編集、書き込みが出来なければ、ランサムウェアはファイルの暗号化を行えません。重要情報を扱うフォルダに対してもそもそもアクセスできる利用者の制限と、不必要な編集/書き込みの権限の制限を行うことで重要ファイルの暗号化被害リスクも低減できます。この適切なアクセス制限を行うためにも、どのような情報がどこに保存されているかといった情報資産の洗い出しや情報の重要度に応じたリスク評価などの継続的な情報資産の管理が重要となります。このような利用者単位や利用者の属性(所属部署・権限レベル)での適切なアクセス権の制限は内部犯行などの対策においても前提となるものなので、この機会での見直しをお勧めします。

図6:ランサムウェアの侵入に対する多層防御の概念図

また技術的な防御策の前段階として、脆弱性対策と従業員へのセキュリティ教育も重要です。昨今の正規サイト汚染を発端とする Web経由での侵入に関しては、ほぼすべてが脆弱性を利用した攻撃となっています。既存の修正済み脆弱性を利用する攻撃は、脆弱性を修正するアップデートを徹底させることで防げます。同時にメール経由の攻撃に対しては、添付ファイルを安易に開かないような従業員へのセキュリティ教育を行うことで無用な感染リスクを低減させることにつながります。

■「ランサムウェア」のファイル暗号化被害に遭ってしまった場合

最後に、ランサムウェアによるファイル暗号化の被害に遭ってしまった場合の注意点を記しておきます。ランサムウェアの被害者にとって、最大の関心事は「どうすれば暗号化されたファイルが元に戻るのか?」だと思います。ランサムウェアの対応ケースにおいて我々が必ず受ける質問として、「お金を払えば元に戻るのでしょうか?」があります。ランサムウェアに対する「身代金支払い」については以下の 3つの理由でお勧めできません。

- 「身代金」を払ってもサイバー犯罪者が約束を守る保証はどこにもない

- 身代金の支払いはサイバー犯罪者に資金を与えることになる

- 身代金を支払ったことが理由で、別の犯罪や脅迫に巻き込まれる危険性もある

実社会における詐欺においては、一度被害に遭った人は同様の詐欺被害に何度も遭いやすいという話があります。身代金を支払うことで攻撃者にとっての「顧客名簿」に載ってしまい、重ねて攻撃を受ける可能性があります。

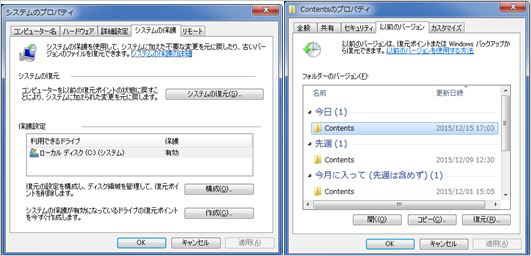

しかし、それでもなんとか暗号化されたファイルを復活させたい、という場合もあるでしょう。この時、最後の望みとなるのが Windows の「シャドウコピー」です。前出の通り、Windows Server OS では共有フォルダについて設定可能な「シャドウコピー」機能がありますが、Windows Vista以降のクライアント向けWindows OS でも、「システムの復元」機能で作成された復元ポイントから任意のファイルを復活させられる「以前のバージョン」機能があります。Windows7、Windows10 ではデフォルトで有効になっているこの機能を利用することで暗号化されたファイルを以前のバージョンに復旧できる可能性があります。

図7:Windows7 での、「システムの復元」機能の設定画面例(左)と「以前のバージョン」機能の操作画面例(右)

しかし、ランサムウェアにはこの復元ポイント自体を暗号化や破壊により、無効化してしまうものもあります。その場合は、バックアップを取っておかなかったことを後悔しつつ、データを諦めるしか手はありません。そうならないよう、バックアップを取っておくことはやはり重要と言えます。

では今回のポイントをまとめてみます。

- 「ランサムウェア」も 1つの不正プログラムであり、基本的な不正プログラム対策と共に侵入経路を複数のポイントで抑える多層防御が感染の予防に効果的

- 特に、脆弱性を利用した攻撃による侵入の可能性が高いため、クライアントPC で使用するアプリは必ず最新版にアップデートすることが重要

- ファイル暗号化被害の影響を最低限に抑えるため、ファイルのバックアップを定期的に行うべき

- バックアップをしていない状態でファイル暗号化被害を受けた場合、Windows の「シャドウコピー」機能でファイルを復活できる場合がある

では、本稿が少しでも皆様のセキュリティ向上に寄与できることを願っております。

■トレンドマイクロの対策

特にランサムウェアに向けた対策として、個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター クラウド 10」および法人向けクライアント用総合セキュリティ対策製品「ウイルスバスター コーポレートエディション」、「ウイルスバスター ビジネスセキュリティサービス」では、ランサムウェアの行う不審な活動を検知し、実行をブロックする機能を強化しています。また、「ウイルスバスター クラウド 10」ではよりランサムウェアに特化した対策として、ランサムウェアの行うファイル暗号化の活動を検知し強制終了させると同時に、暗号化されたファイルのバックアップを自動的に復旧させる「ランサムウェア対策」機能を実装しています。

また、ランサムウェアの感染に至る脅威連鎖に対しては、電子メール、Web、エンドポイントなど複数のポイントを複数の技術で守る多層防御が有効です。トレンドマイクロ製品ではクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network(SPN)」で多層防御を実現しています。

- ランサムウェア本体については「ファイルレピュテーション(FRS)」技術により、順次検出対応を行っています。

- ランサムウェアの拡散に使用される電子メールの対策としては、「E-mailレピュテーション(ERS)」技術で不審な送信者からのメールや危険性の高いメールの受信をブロックします。「InterScan Messaging Security Suite」などのメールセキュリティゲートウェイ製品では、コンテンツフィルタリング機能の活用により、添付ファイルなどの条件で危険性の高いメールをフィルタリングすることが可能です。「Deep Discovery E-mail Inspector」では検出未対応の不正プログラムをサンドボックス機能により解析し、警告、ブロックします。

- ランサムウェアの拡散に使用される正規サイト汚染や不正サイトへの対策としては、「Webレピュテーション(WRS)」技術でランサムウェアのダウンロード元URL など、関連する不正サイトへのアクセスをブロックし、脅威連鎖を断ち切ります。

法人のお客様向けに特に手厚いサポートサービスを提供する「トレンドマイクロプレミアムサポート」では、お客様の環境を把握したテクニカルアカウントマネージャがウイルス検出時の判断や実際の調査対応についてサポートいたします。

※執筆協力:トレンドマイクロ・プレミアムサポートセンター(PSC)、リージョナルトレンドラボ(RTL)

※2016年4月6日追記:本記事を元にしたランサムウェア対策ガイドブック『すぐ役立つ!法人組織でとるべき「ランサムウェア」対策』を公開いたしました。