2017年5月12日夜(日本時間)から世界各地で急速に感染拡大した暗号化型ランサムウェア「WannaCry」の被害は、この暗号化型ランサムウェアが持つ「kill switch 」のドメイン登録によって軽減されました。しかし、他のサイバー犯罪者による類似マルウェアが出現するのは時間の問題でした。暗号化型ランサムウェア「UIWIX(「RANSOM_UIWIX.A」として検出)」や感染PCを利用して仮想通貨の発掘を行うトロイの木馬型マルウェア「Adylkuzz(「TROJ_COINMINER.WN」として検出)」の出現はその良い例です。

■「UIWIX」は「WannaCry」とは別のファミリ

さらに進化した WannaCry の新しいバージョンだという報道とは異なり、トレンドマイクロによる現在進行中の解析によると、UIWIX は同じ脆弱性を悪用しているものの、WannaCryとは別の新しいファミリだと考えられています。これらのランサムウェアはハッカー集団「Shadow Brokers」が「EternalBlue」というコードネームで公開した「Server Message Block(サーバメッセージブロック、SMB)」の脆弱性「MS17-010」を利用しており、WannaCryはこの脆弱性を攻撃してPCに感染し、インターネットをスキャンしてネットワークに拡散します。

では UIWIX はどのような点でWannaCryと異なるのでしょうか? まず、UIWIX はファイルを利用せずにPCに感染します。脆弱性「 EternalBlue 」を利用して侵入した後はメモリ上で動作し、PCにはいかなるファイルやコンポーネントも残しません。これによって感染の痕跡は大きく減り検出が困難になります。また、UIWIX は仮想マシンやサンドボックスを検知して活動を停止する機能を備えており、 WannaCry に比べて高い隠密性を持ちます。そしてコードの記述から、感染した PC から、ブラウザ、「File Transfer Protocol(ファイル転送プロトコル、FTP)」、電子メール、そしてメッセージ機能にログインするため認証情報を収集する機能を備えているようです。

表 1 は WannaCry と UIWIX の特徴的な機能をまとめたものです。

| WannaCry | UIWIX |

|

| 攻撃経路 | SMBの脆弱性(MS17-010) TCP(445番ポート) |

SMBの脆弱性(MS17-010) TCP(445番ポート) |

| ファイル形式 | 実行ファイル(EXE) | ダイナミック・リンク・ライブラリ(DLL) |

| 暗号化されたファイルの 拡張子 |

{元のファイル名}.WNCRY | ._{固有のID}.UIWIX |

| 自動実行と持続の仕組み | レジストリ | 無し |

| VM/サンドボックス 回避機能 |

無し | VM/サンドボックスに関連したファイル/フォルダを 確認 |

| ネットワーク上の活動 | インターネット上で無作為にIPアドレスをスキャンし、開放された445番ポートを検索、「Tor」を利用して「.onionドメイン」*に接続 | 「mini-tor.dll」を利用して「.onionドメイン」*に接続 |

| 特定状況下で 例外的に活動停止 |

無し | ロシア、カザフスタン、 ベラルーシ国内で実行された 場合活動停止 |

| 暗号化除外 ファイル/フォルダ |

複数の特定フォルダ内の ファイル |

特定の2つのフォルダ内のファイル ファイル名に特定の文字列を含んだファイル |

| ネットワークスキャン および拡散 |

ワーム活動に類似した 拡散手法 |

無し |

| Kill switch | 有り | 無し |

| 要求金額 | 300米ドル相当の ビットコイン |

200米ドル相当の ビットコイン |

| 暗号化対象 ファイル形式数 |

176 | 除外リスト以外の全形式 |

| シャドウコピーの削除 | 有り | 無し |

| 対応言語 (請求文書、支払サイト) |

27言語 | 英語のみ |

*「.onion」:匿名通信システム「The Onion Router(Tor)」上のドメイン

図 1: UIWIXによって暗号化された検証用ファイル(左)と身代金を要求する文書(右)

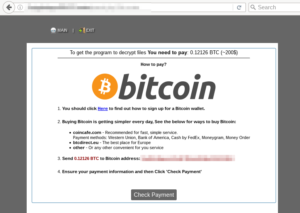

UIWIX は身代金の振込先として感染PCごとに別々の 「Bitcoin(ビットコイン)アドレス」を指定します。感染ユーザが身代金要求文書のURLにアクセスすると個人コード(身代金要求文書に記載)の入力を求めらます。続いて、ビットコインウォレットへの会員登録を促されます。

図 2:UIWIXの身代金支払いサイト

■「EternalBlue」を利用して仮想通貨を発掘するマルウェア

WannaCry の感染拡大に影響を受けた他のサイバー犯罪者が、同様の脆弱性を利用した攻撃経路の利用を思いついたとしても驚くようなことではありません。トレンドマイクロはEternalBlueを利用して侵入するマルウェアとして、WannaCry と UIWIX の他に「Adylkuzz」 を確認しています。このマルウェアは感染したPCを「ゾンビ化」、つまり「ボット化」して遠隔操作し、PCの計算能力を利用して仮想通貨「Monero(モネロ、XMR)」の発掘(マイニング)に利用します。Monero はビットコイン同様の匿名性を持ち、「暗号通貨」とも呼ばれる仮想通貨の1種です。

■パッチの適用と対策の実施

セキュリティの隙を突くその他の脅威と同様に、UIWIX の事例から、パッチの適用がいかに重要であるかということが教訓となりました。企業は業務の効率性と安全性のバランスを取る必要があります。門番であるITまたはシステム管理者や情報セキュリティ専門家は、自社のPCとネットワークのセキュリティに対する脅威を軽減する強固な基準を設けるべきです。

WannaCry と同じ攻撃経路を利用していることから、UIWIX やその他の類似ファミリへの対策も似たものとなります。

- パッチを適用し、PC を最新の状態に保ってください。仮想パッチの利用も視野にいれて検討してください。

- ファイアウォールを有効にし、侵入を検知および防止してください。

- ネットワークを出入りするトラフィックを監視し、検証してください。

- 電子メールや Web サイトなど、攻撃者が利用する可能性のある侵入経路にセキュリティの仕組みを導入してください。

- アプリケーションコントロールを導入し、不審なファイルがPCに不要な変更を加えないようにしてください。

- 保存している情報を重要度に応じて分類し、ネットワークをセグメント化することで被害を最小化してください。

■トレンドマイクロの対策

「ウイルスバスター クラウド」、「ウイルスバスター™ コーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品では「ファイルレピュテーション(FRS)」技術により「RANSOM_UIWIX.A」「TROJ_COINMINER.WN」などの検出名で検出対応を行っています。同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロック可能です。特に「ウイルスバスター™ コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、グローバルスレットインテリジェンスに基づくさまざまな高度なセキュリティ技術に加えて、次世代の AI技術のひとつである高度な機械学習型検索を活用し、実行前・実行後両方に対応する独自のアプローチで、未知のファイルが脅威かどうか判別します。

企業ユーザは、これらの脅威のよるリスク軽減のために、多層での対策を取ることができます。ネットワーク型対策製品「Deep Discovery™ Inspector」は、「文書脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などによりランサムウェア脅威を警告します。「Trend Micro Deep Security™」および「Trend Micro Virtual Patch for Endpoint(旧

Trend Micro 脆弱性対策オプション)」は、仮想化・クラウド・物理環境にまたがってランサムウェアがサーバに侵入することを防ぎます。ネットワークセキュリティ対策製品「TippingPoint」では、今回の脅威をブロックします。

トレンドマイクロが提供する各ソリューションの詳細については、以下のサポートページ(英語情報)をご参考ください。

- Updates on the latest WCRY (WannaCry) Ransomware Attack and Trend Micro Protection

https://success.trendmicro.com/solution/1117391

■侵入の痕跡(Indicators of Compromise、IoC)

SHA256と検出名

- 146581F0B3FBE00026EE3EBE68797B0E57F39D1D8AECC99FDC3290E9CFADC4FC

(RANSOM_UIWIX.A) - C72BA80934DC955FA3E4B0894A5330714DD72C2CD4F7FF6988560FC04D2E6494

(TROJ_COINMINER.WN)

TROJ_COINMINER.WNに関連するコマンド&コントロールサーバ(C&C)

- 07[.]super5566[.]com

- aa1[.]super5566[.]com

【更新情報】

参考記事:

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)