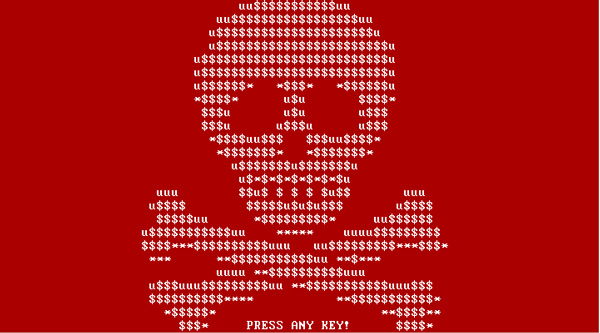

ファイルを暗号化して復号を理由に金銭を要求するだけでは、物足りなかったようです。今回新たに確認されたCyrptoランサムウェア(暗号型ランサムウェア)「PETYA」は、ブルースクリーン(BSoD)を引き起こし、PC再起動時のオペレーションシステム(OS)が読み込まれる前に、身代金要求メッセージを表示します。通常であれば、PC を起動すると OS を読み込み中であることを知らせる Windowsのアイコンが表示されるはずです。しかし、この暗号型ランサムウェアに感染すると、背景が赤で白のドクロマークが点滅して表示されることになります。

図1:感染後のPCが起動時に表示されるドクロマーク

今回新しく確認された暗号型ランサムウェア「PETYA」は、トレンドマイクロでは、「RANSOM_PETYA.A」と検出されます。PETYA は、感染PCの「マスター・ブート・レコード(MBR)」を上書きするだけではなく、正規のクラウド型オンラインストレージサービスを経由して身代金要求メッセージを届けます。そして、今回悪用されたクラウドサービスは、Dropbox でした。

正規のクラウド型サービスがサイバー犯罪者に悪用される事例は、初めてではありません。しかしながら、暗号型ランサムウェアに誘導される事例は、暗号型ランサムウェアが活発になった以降で初めてです。なお、感染経路は、従来通り、不正な URL を記載したスパムメール、またはエクスプロイトキット経由で誘導される改ざんされた Webサイトとなります。

■「PETYA」の感染フロー

PETYA に誘導するスパムメールは、ビジネス関連に偽装されており、企業の職務応募者から送信されているように装っていました。メールには、応募者の履歴書をダウンロードするためにオンラインストレージへの URL がハイパーリンクで記載されていました。

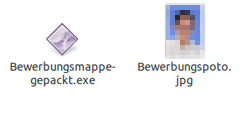

トレンドマイクロの解析によると、リンク左記には 2つのファイルが保存されていました(図2参照)。1つは、履歴書を装った自動解凍実行ファイルで、2つ目は、応募者の顔写真でした。今回利用された顔写真は、写真提供者あるいは写真家の許可をとらずに悪用された可能性があり、写真素材集から悪用されたものであると考えられます。

図2:Dropboxのフォルダ内のファイル

一方、履歴書を装った実行ファイルは、一切履歴書と関係がないことは言うまでもなく、解凍されると PETYA に誘導する不正プログラムがダウンロードされることになります。この不正プログラムにより、感染PC にインストールされているセキュリティ製品からの検出を避け、PETYA自身がダウンロードされることになります。

■「PETYA」による感染活動

PETYA が実行されると、感染PC のハードドライブすべての MBR を上書きします。これにより、感染PC の Windows はクラッシュし、BSoD が表示されることになります。このため、PC を再起動しても、上書きされた MBR により Windows が正常に読み込まれず、その代わりに、図1 のような ASCII で記述されたドクロの画面とともに、特定のビットコインを支払うかさもなければ PC を上のファイルすべてにアクセスできなくなると最後通告します。

また、上書きされた MBR は、感染PC がセーフモードで起動できないように設定されている点も注視すべき点です。

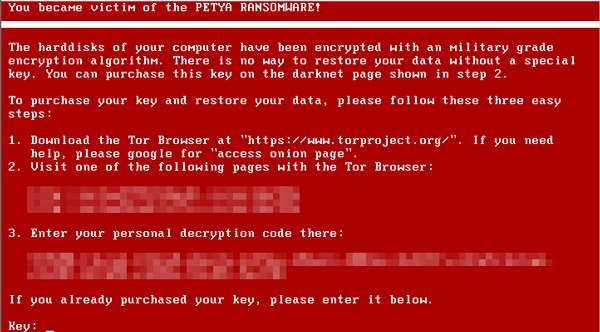

身代金要求メッセージには、現在流布している他の暗号型ランサムウェア同様、具体的は支払い方法、要求金額、Torプロジェクトへのリンク、復号用コードなどが記述されています。

図3:身代金支払い方法や復号コード説明するPETYAの身代金要求メッセージ

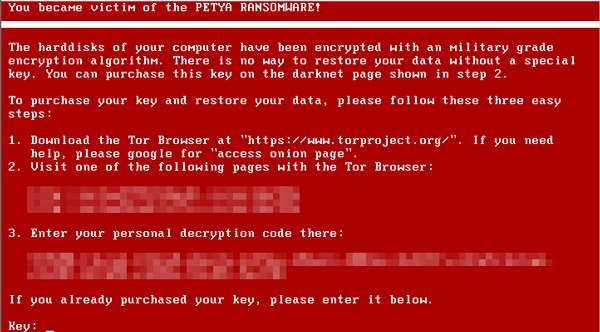

精巧に設計された Tor上の Webサイトによると、身代金は、0.99ビットコイン(2016年3月25日時点、約4万9千円)で、支払い期限を過ぎた場合、この金額は 2倍になるようです。

図4:Tor上の Webサイト

■トレンドマイクロ製品の対策

トレンドマイクロのエンドポイントセキュリティ対策製品「ウイルスバスター クラウド」、「ウイルスバスター ビジネスセキュリティ」は、不正なファイルやスパムメールを検出し、関連する不正な URLをすべてブロックすることによって個人ユーザおよび各企業をこの脅威から保護します。

参考記事:

by Jasen Sumalapao (Threat Response Engineer)

翻訳:船越 麻衣子(Core Technology Marketing, TrendLabs)