暗号化型ランサムウェア「CERBER(トレンドマイクロでは「RANSOM_CERBER」ファミリとして検出対応)」は、初めて検出報告が確認されてから 1年が経過し、いまや最も活発なランサムウェアファミリとして周知されています。「CERBER」は、2016年3月に初めてロシアのアンダーグラウンド市場で確認されて以来、ファイル構造、手法、各種機能など、サイバー犯罪者に何度も更新されており、中には「CERBER 4.1.5」など、わずか 1日で更新されたケースもありました。その勢いは、「LOCKY(「RANSOM_LOCKY」ファミリとして検出対応)」など、他のランサムウェアファミリの影が薄くなる程度に及びました。

「CERBER」は、入手しやすさの点で他の暗号化型ランサムウェアとの差別化を図りました。サイバー犯罪者は、いち早く「Ransomware as Service(サービスとしてランサムウェア、RaaS)」のビジネスモデルを導入し、購入可能なランサムウェアとしてサイバー犯罪者に周知させました。こうして CERBERの背後にいるサイバー犯罪者は、被害者が支払った身代金の分け前から利益を得ることになり、その割合は最大で身代金の 40%にも及びました。こうした努力の結果、いまや「CERBER」はサイバー犯罪の「ドル箱」となり、2016年だけで実に 20万米ドル(2017年4月18日のレートで約2,218万4,000円)を稼いだと報じられています。

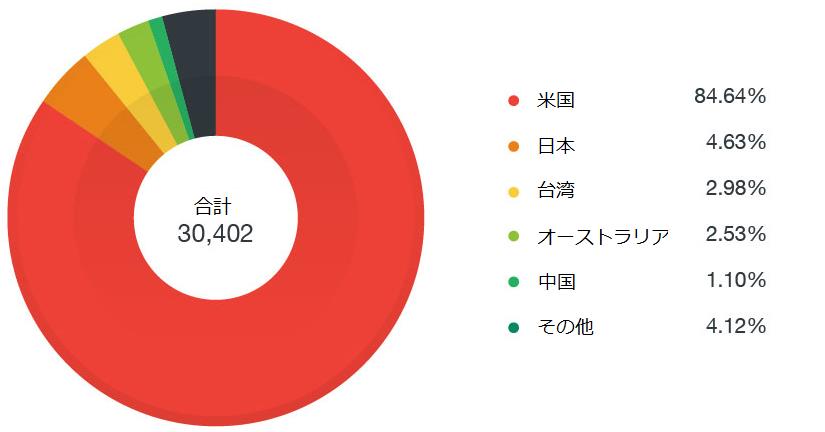

こうして大きな利益をもたらし、かつカスタマイズ可能であることから、「CERBER」のさまざまなバージョンが登場したのも不思議ではありません。弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」で「CERBER」の影響範囲を確認したところ、企業および個人ユーザ双方において圧倒的に米国へ集中していました。業界別では、教育、製造、公共、テクノロジー、保健医療、エネルギー、運送などが影響を受けていることを確認しています。

図1:「CERBER」が検出された範囲の国別割合

弊社では、最近のバージョンが従来型セキュリティ対策ソフトの回避に注力していることも確認しています。2016年の登場以来「CERBER」は、一歩先を進むため、手口を増やして攻撃フローを多様化する努力がこのランサムウェアの背後にいるサイバー犯罪者により繰り返されてきました。

「CERBER」は、以下の変遷を経て進化してきています。

| CERBER バージョン1、2、3 |

CERBER バージョン4 |

CERBER バージョン5 |

CERBER SFX |

CERBER バージョン6 |

|

| ファイル形式 | EXE | EXE | EXE | SFX(Loader)、VBS、DLL | EXE |

| 例外措置(特定のコンポーネントを確認した場合に実行されない措置) | 言語 (V1・V3)* 言語とセキュリティ対策ソフト(V2)* |

言語* | 言語* | セキュリティ対策ソフト、仮想化ソフト(VM)、サンドボックス(Loader*)および言語* | 言語* |

| セキュリティ対策 ソフトの回避 |

該当なし | 該当なし | 該当なし | 該当なし | セキュリティ対策ソフト、ファイアウォール、スパイウェア対策ソフト等のの実行ファイル、Windowsファイアウォールルールで設定された製品* |

| サンドボックスの回避 | 該当なし | 該当なし | 該当なし | 仮想化ソフト(VM)、サンドボックス(Loader*) | 仮想化ソフト(VM)、サンドボックス(Loader*) |

| バックアップ削除の有無 | 有り (vsadmin, WMIC, BCDEdit)* |

有り (WMIC)* |

有り(WMIC)* ただし v5.02 で削除 |

検体により異なる | 検体により異なる |

| 例外リスト (暗号化を回避させるディレクトリ、ファイルタイプ等) |

特定フォルダ、特定ファイル* | 特定フォルダ、特定ファイル* | 特定フォルダ、特定ファイル* セキュリティ対策ソフト、スパイウェア対策ソフト、ファイアウォールディレクトリ | 特定フォルダ、特定ファイル* セキュリティ対策ソフト、スパイウェア対策ソフト、ファイアウォールディレクトリ | 特定フォルダ、特定ファイル* |

表1:いずれのバージョンも個人ユーザ・企業双方のファイルやデータベースを標的にしている

*RaaSの利用者や購入側で変更・カスタマイズ可能なことを示す

「CERBER」進化の最先端については、2017年4月初旬より弊社で確認して追跡している最新のバージョン6(以下「CERBER6」と記載)から確認できます。このバージョンは、複数の感染経路が利用可能であり、暗号化の手法も変更が施されています。また、サンドボックスやセキュリティ対策ソフトを回避する機能も備えています。

■スパムメール利用の巧妙化

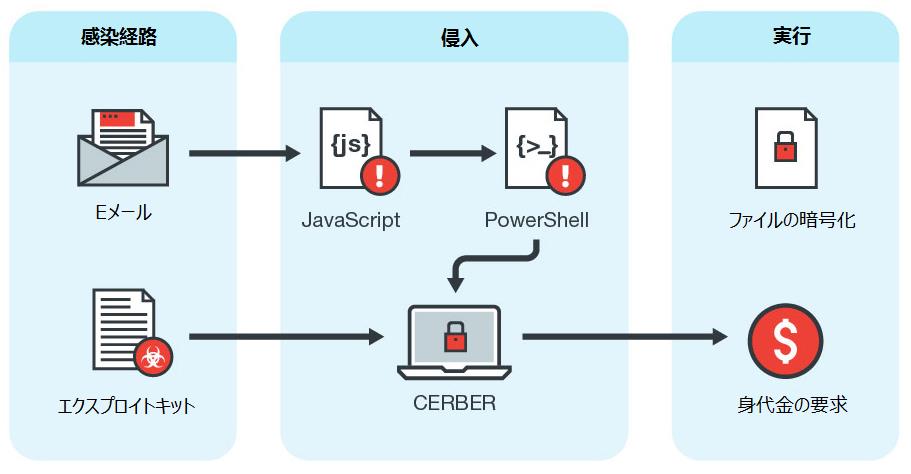

感染経路は、すべてのバージョンでスパムメールが利用されています。「CERBER 6」の場合、弊社が入手したスパムメールによると、巧妙なソーシャルエンジニアリングと共に圧縮された不正な JavaScriptファイルが添付されていました。そしてこの不正な JavaScript上で 3つの手法を確認しています。1つは、感染PC へファイルがダウンロードされて実行されるケース。もう 1つは、スケジュールタスクを作成して 2分後に実行されるケース。さらにもう 1つは、Windows PowerShell Script が組み込まれてコマンドが実行されるケースです。

図2:CERBER6の感染フロー

スケジュールタスクで実行を遅延させる手法は、従来型サンドボックスの回避を目的としています。一定時間でタイムアウトしたり、マルウェアの最終実行を待機したりするタイプのサンドボックスには、この手法は有効です。パラメータに Windows PowerShell Script が組み込まれたケースでは、”wscript.exe” で呼び出される “powershell.exe” を実行します。これにより、感染PC にランサムウェアをダウンロードして実行します。

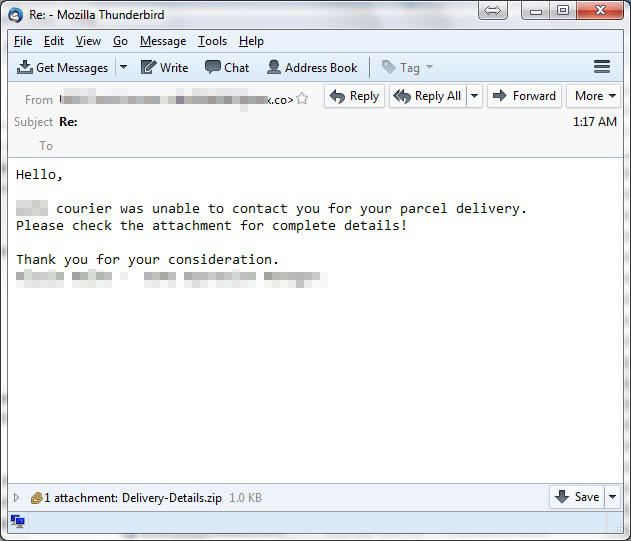

図3:郵便局からのメールを装った「CERBER6」のスパムメール

以前はより直接的な攻撃手順を示しており、例えば 2016年5月に確認された「CERBER」は、難読化された JScriptコードを備えた Windows Script File として拡散されていました。この手法は、正規の Eメールへの偽装と合わせて初期の「CERBER」がスパムメールフィルタリングやヒューリスティック解析を回避するために用いていた手法でした。そのわずか 1週間後には、感染PC をボットネットの一部にする機能を備えた更新版が登場し、「分散サービス拒否攻撃(Distributed Denial of Service、DDoS)」攻撃に利用されました。2016年7月には、Microsoft のクラウド型サービス「Office 365」を悪用してスパムメールで拡散する「CERBER」が確認されました。この手口では、不正なマクロが施された文書ファイルがランサムウェアのダウンロードや実行に利用されました。

「脆弱性攻撃ツール(エクスプロイトキット)」も「CERBER」の拡散に重要な役割を果たしました。2016年に確認された「Malvertising Campaigns(不正広告キャンペーン)」では、「Magnitude Exploit Kit(EK)」や「Rig EK」、さらには限定取引に移行した「Neutrino EK」など、PC やソフトウェアの脆弱性を狙うエクスプロイトキットが利用されました。2017年には、比較的新しいエクスプロイトキット「Sundown EK」の利用開始も弊社で確認しています。

■検出回避手法の巧妙化

検出回避でも「CERBER 6」は特筆されます。この最新バージョンは、以前のバージョンと異なり、プロセス終了の動作を備えていません。バージョン4(「CERBER 4」)などの初期のバージョンでは、暗号化を確実にするため、データベース関連ソフトウェアのプロセスを終了する動作が存在していました。しかし最新バージョンでは、より広い範囲の標的やファイルタイプを狙うことから、これは余計な動作と見なされているようです。

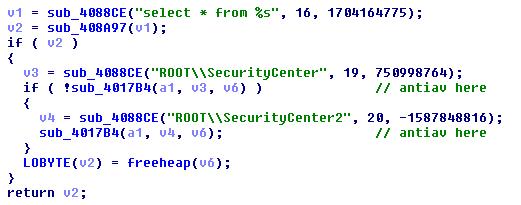

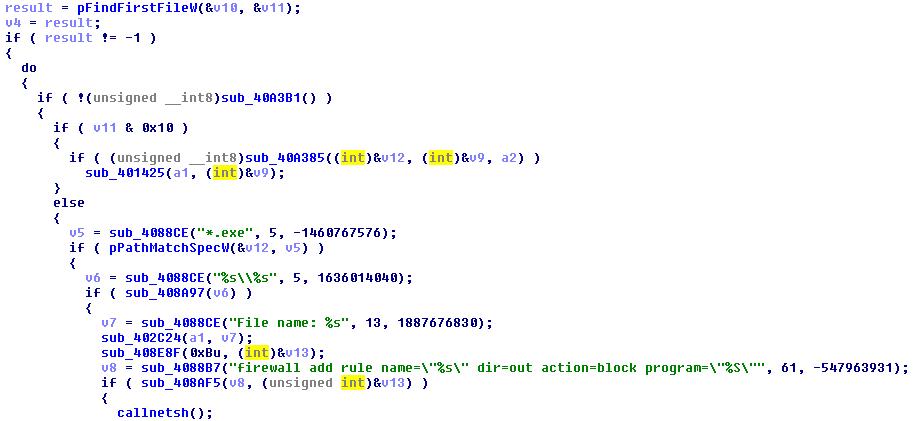

「CERBER 6」では、暗号化しないファイルの拡張子をチェックする機能も追加されました。この機能からも「CERBER」が自身の隠ぺい手法に注力しつつある状況がうかがえます。例えば 2017年2月に確認された「CERBER 6」の亜種(「RANSOM_CERBER.F117AK」として検出対応)は、感染PC がファイアウォール、セキュリティ対策ソフト、スパイウェア対策ソフト等を備えているかどうか確認することから、これらの関連ファイルの暗号化を回避する意図が確認されました。

さらに「CERBER 6」の場合、そうしたチェックにとどまらず、Windows ファイアウォールのルールを追加する機能も備えていました。これは、感染PC にインストールされたファイアウォール、セキュリティ対策ソフト、スパイウェア対策ソフト等の実行ファイルの外向けトラフィックをブロックすることが目的のようです。この機能により、感染PC上での検知や緩和が制限されます。さらに、解析ツールや仮想環境を確認した場合に自身を破壊して検知を回避したり、静的情報を収集する機械学習も回避しようとしたりするため、検知や緩和は一層困難になります。

図4:感染PC でのセキュリティ製品のインストール有無をチェックする際、

「Windows Management Instrumentation」を使用

図5:セキュリティ製品の実行ファイルを探索後、

ファイアウォールルールを作成して関連トラフィックをブロック

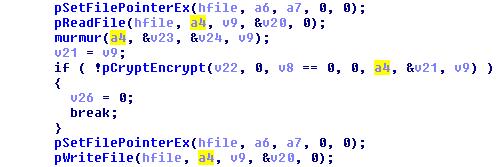

「CERBER6」は、暗号化手法に RSA や RC4 よりも、Windows の「Cryptographic Application Programming Interface(CryptoAPI)」を好んで使用しています。また、ファイル内部を読み込んだり、暗号化したりする機能を別に備えている点も特筆されます。Windows の「CryptoAPI」や別途用意された暗号化機能の存在から、「CERBER 6」開発者が、効率化を模索して自前の暗号化機能を用意しようとしている様子がうかがえます。

図6:ファイルの暗号化に利用される「CryptEncrypt」

■検出回避手法の巧妙化

今後の展開は、このランサムウェアがサービスとして提供されていることから、サービス価値を高めるための利用者や開発者のニーズで決まってくるといえます。また、弊社が確認してきたこれまでのランサムウェアの変遷からも予測できるでしょう。

「CERBER」の拡散手法はほぼ一貫しているものの、最近では、不正な VBScript(拡張子 VBS)を含んで自己解凍する SFXファイルとして拡散される亜種や、他のバージョンよりも複雑な攻撃手順を行う DLLファイルとして拡張子される亜種などを弊社では確認しています。

SFX の自己解凍ファイルを備えた「CERBER」は、多くは確認されていませんが、今後の展開を予測する上での指標の 1つにはなります。さらに、「LOCKY」のようにさまざまな添付ファイルを多用してくる可能性も考えられます。「LOCKY」は、JSファイルや PowerShell Script 以外に感染経路を拡大し、JScript から HTMLアプリケーション(拡張子.HTA)や圧縮されたバイナリファイル(拡張子 BIN)まで、通常マルウェア拡散に利用されることのないファイル形式まで広く利用していました。

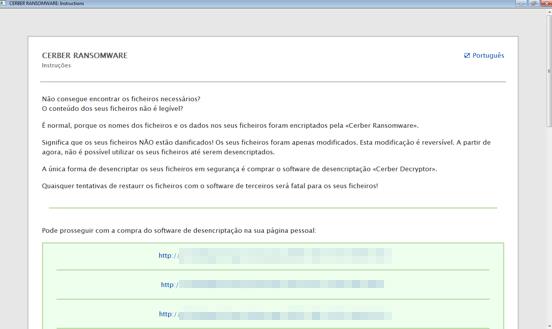

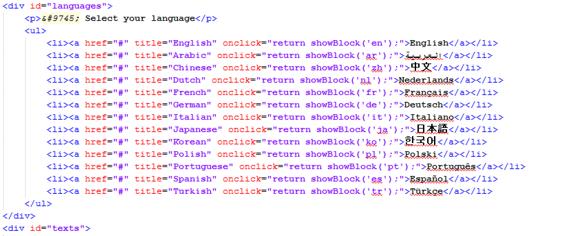

実際、「CERBER」関連のキャンペーン活動で HTAファイルの利用を弊社では確認しています。弊社は、このキャンペーン活動を 2017年4月第3週から追跡しており、当初の解析では、欧州を標的にしていることを把握していましたが、最近では南米諸国も標的にされたことも確認しました。このキャンペーン活動は、感染PC所在地の言語で脅迫状を表示することでも知られています。そして、オンラインメッセージや脅迫状の表示、表示言語のチェックに際して HTAファイルを利用します。

図7:使用言語を確認してオンライン脅迫状を表示するコードの文字列

図8:ブラジルで感染した場合、ポルトガル語の脅迫状が表示される

今後、感染手順が多様化し、標的のプラットフォームが拡大することも予測されます。例えば、暗号化型ランサムウェアが「CERBER」に利用されて二次被害をもたらす可能性があります。プラットフォームでは、Java の Webアプリケーション構築のオープンソースのフレームワーク「Apache Struts 2」に存在した遠隔コード実行の脆弱性「CVE-2017-5638」が利用され、「CERBER」と共に Windowsサーバーに感染した事例も報告されています。

こうした「CERBER」の変遷は、企業や個人ユーザが注意すべき今日の脅威動向の多様化や広がりを如実に反映していると言えます。ユーザは、ランサムウェアにより金銭や個人情報を失うリスクにさらされ、企業は、業務障害、風評被害、利益損失などのリスクに脅かされます。

ランサムウェアの対策に「特効薬」は存在しないものの、システムを常に最新化し、不審な Eメールに注意し、重要ファイルの定期的なバックアップを徹底し、職場でのセキュリティ意識を高めることは、不可欠なセキュリティ対策となります。IT・システム管理者や情報セキュリティ管理者は、ランサムウェア攻撃や脆弱性利用の可能性のある不審なファイル、プロセス、アプリケーション、ネットワークのそれぞれに対策を講じることで、企業全体のセキュリティを確保できます。そして個人ユーザおよび企業双方とも、サーバを一元的に管理/保護し、多様な環境のユーザを保護し、複雑なネットワークを防御する総合的なセキュリティ対策が有効となります。

■トレンドマイクロの対策

「ウイルスバスター クラウド」、「ウイルスバスター™ コーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品では「ファイルレピュテーション(FRS)」技術により検出対応を行っています。同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロック可能です。特に「ウイルスバスター™ コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、グローバルスレットインテリジェンスに基づくさまざまな高度なセキュリティ技術に加えて、次世代の AI技術のひとつである高度な機械学習型検索を活用し、実行前・実行後両方に対応する独自のアプローチで、未知のファイルが脅威かどうか判別します。

企業ユーザは、これらの脅威のよるリスク軽減のために、多層での対策を取ることができます。ネットワーク型対策製品「Deep Discovery™ Inspector」は、「文書脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などによりランサムウェア脅威を警告します。「Trend Micro Deep Security™」および「Trend Micro Virtual Patch for Endpoint(旧 Trend Micro 脆弱性対策オプション)」は、仮想化・クラウド・物理環境にまたがってランサムウェアがサーバに侵入することを防ぎます。ネットワークセキュリティ対策製品「TippingPoint」では、今回の脅威をブロックします。

※協力執筆者:Alfredo Oliveira

参考記事:

- 「 Cerber Version 6 Shows How Far the Ransomware Has Come (and How Far it’ll Go)」

by Gilbert Sison (Threats Analyst)

翻訳:与那城 務(Core Technology Marketing, TrendLabs)