国内でも大きな話題となっているランサムウェア「WannaCry」ですが、5月12日の世界的な大規模拡散以降、その侵入と拡散について大きな疑問符が付いたままとなっていました。トレンドマイクロでは侵入と拡散の手法について探るため、WannaCry のワーム活動について徹底解析を行いました。WannaCry はワーム活動としては Windows の「MS17-010」の脆弱性の利用を確認していますが、この解析では同時にバックドアツール「DoublePulsar」を利用する詳細な活動内容が確認できました。

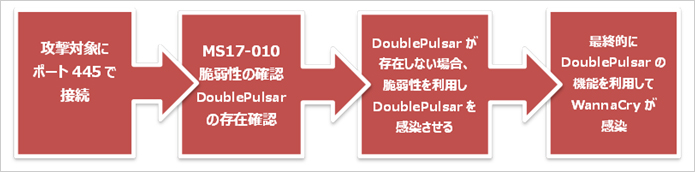

図1:「WannaCry」のワーム活動フロー概要図

トレンドマイクロの解析の結果、以下のワーム活動のフローが明らかになりました。

- 攻撃対象のスキャン:

1.1 ローカルネットワーク内の端末を列挙しスキャンする

1.2 グローバル、ローカル含め、無作為なIPアドレスに対してもスキャンする - スキャン対象の端末に SMB の 445番ポートで接続し、「MS17-010」の脆弱性の存在を確認

2.1 脆弱性が存在した場合

2.1.1 DoublePulsar の存在を確認

2.1.1.1 DoublePulsar が存在した場合はDoublePulsar のバックドア機能を使用して WannaCry自身を送り込み感染させる

2.1.1.2 DoublePulsar が存在しなかった場合は「MS17-010」の脆弱性を利用して DoublePulsar を感染させる※この際、脆弱性によって DoublePulsar のコードがメモリ中で直接実行され、ファイルとして DoublePulsar が感染端末に存在することはない

2.1.1.2.1 感染させたDoublePulsar のバックドア機能を使用して WannaCry自身を送り込み、感染させる

2.2 脆弱性が存在しない場合

2.2.1 DoublePulsar の存在を確認

2.2.1.1 DoublePulsar が存在した場合は DoublePulsar のバックドア機能を使用して WannaCry自身を送り込み感染させる

「DoublePulsar」は、この4月に明らかになった米国の「National Security Agency(国家安全保障局、NSA)」からの流出情報に含まれていたバックドアツールです。Microsoft の情報では当初よりこのDoublePulsar のコードが WannaCry に含まれていることが示唆されていました。WannaCry は「MS17-010」の脆弱性を利用する攻撃においても、NSA からの流出ツールである「EternalBlue」のコードを利用しており、ワーム活動のほとんどすべてを NSA流出ツールの流用に頼っているようです。

判明したワーム活動の詳細からは、以下のことが言えます。

- WannaCry のワーム活動により感染した環境では同時に DoublePulsar も活動している。

ただしこの場合、DoublePulsar のコードはメモリ中で直接実行されファイル自体は存在しないため、端末を再起動することで活動停止する - 445番ポートが空いていない環境には侵入しない

ワーム活動の発端である攻撃対象のスキャンの際には SMB での接続を試みるため、たとえ、DoublePulsar が感染している環境であっても 445番ポートが空いていなければ攻撃対象にならない

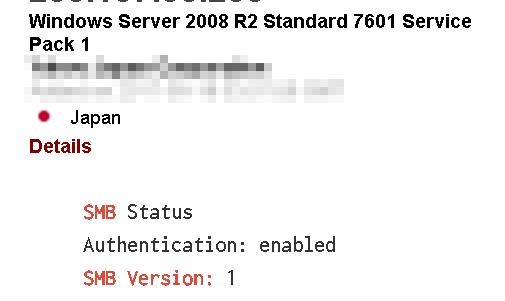

今回 5月12日以降に確認された WannaCry の世界的な拡散に関しては、広く一般を狙うばらまき型のメール経由や Web経由の攻撃は確認されておらず、ワーム活動のみによる拡散が推測されています。今回の解析によれば、脆弱性攻撃にせよ、既に DoublePulsar に感染していたにせよ、445番ポートが空いている環境でなければ侵入はありません。2017年5月18日に行ったインターネット検索エンジン「SHODAN」の検索結果によれば、インターネット上で445番ポートを開放している Windows環境は全世界で 50万件以上が確認されました。日本でも同条件で 3万件近くが稼働しており、そのうち Microsoft が使用停止を求めている「SMBv1(サーバー メッセージ ブロック 1.0)サーバ」の使用が推測されるものが 7割以上を占めていました。このことからは、実際に WannaCry がワーム活動により世界はもちろん国内でも拡散する土壌は十分存在していたものと言えます。

図2:445番ポートを開放しているWindows環境の「SHODAN」での検索結果

図3:445番ポートを開放している Windows環境の「SHODAN」での検索結果例

SMBv1 の使用が表示されている

大きな拡散を実現した攻撃手法は、他の攻撃者の模倣なども含め、より広範に行われる可能性が高まるため、今後も同様の脆弱性や感染中の DoublePulsar を狙った攻撃の継続が予想されます。脆弱性に対するパッチ適用や SMBv1 の使用停止、パーソナルファイアウォールやホスト型IPS を使用した代替手段の適用など、可能な対策を速やかに適用していただくことを推奨します。

※協力執筆者:川畑 公平および中谷 吉宏(Regional Trend Labs)