本ブログで 2017 年 2 月に解説したように、2016 年には、主要な脆弱性攻撃ツール(エクスプロイトキット、EK)の活動停止や減少が確認されました。しかし、エクスプロイトキットの活動は完全に停止したわけではありません。「malvertisement(不正広告)」や、スパムメール内の不正リンク、あるいは侵害した Web サイトのように、以前と同様の手口の利用を続けているものの、最近再び脅威状況の中で重要な位置を占めるようになってきました。「Rig EK」、「GrandSoft EK」、そして非公開の「Magnitude EK」がその良い例です。これらのエクスプロイトキットは、比較的最近確認された脆弱性を利用し、仮想通貨発掘マルウェアやランサムウェア、ボットのローダ、そしてオンライン銀行詐欺ツール(バンキングトロジャン)などのマルウェアを送り込みます。

エクスプロイトキットによる最近の活動を概観すると、不正な仮想通貨発掘活動や既製のマルウェアの利用のように、戦術の変化を確認することができます。仮想通貨人気や既製マルウェアの利用の簡便性を考えると、2018 年には引き続きこのような傾向が見られると考えられます。また、Microsoft Word や Internet Explorer を介して利用可能な脆弱性「CVE-2018-8174」のように、複数のソフトウェアに対して有効な脆弱性の利用も予測されます。

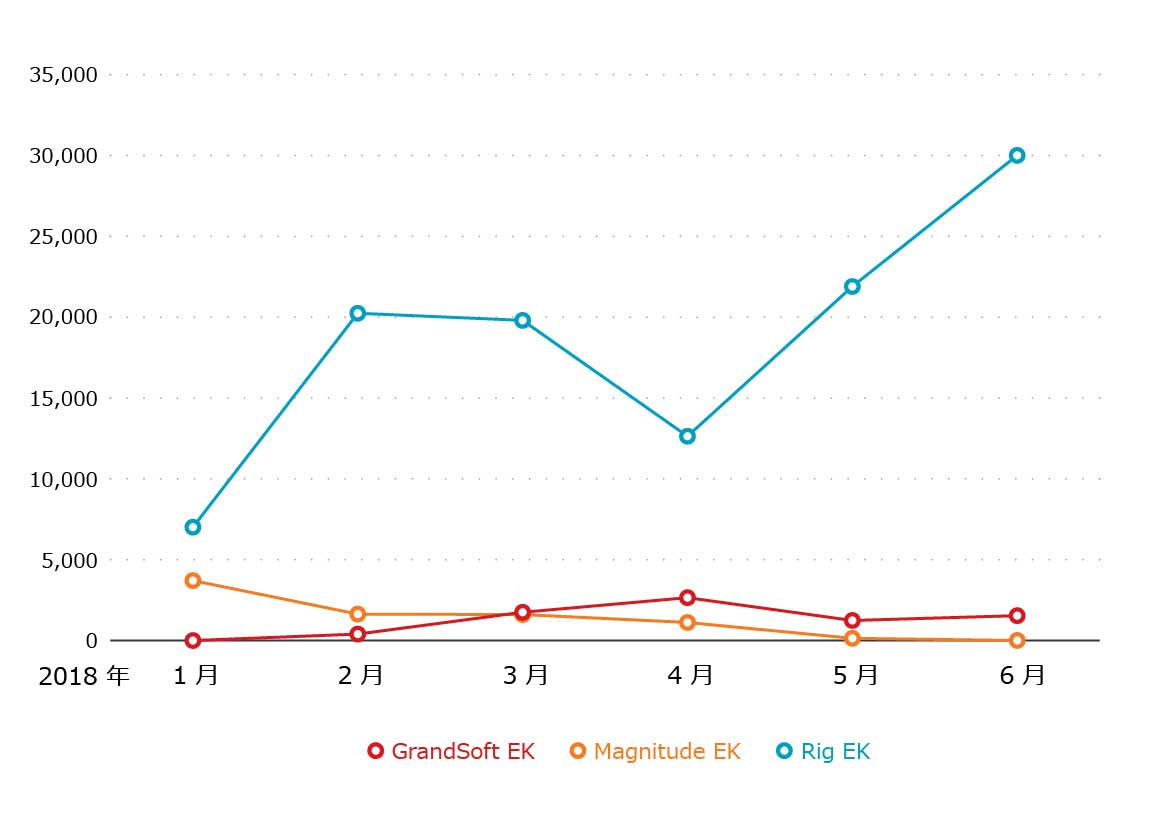

図 1:2018 年前半に確認された各エクスプロイトキットの活動(6 月の数値は 25 日までを集計)

■各エクスプロイトキットの変遷

Rig EK

Rig EK は、2017 年以来、現在に至るまで、最も活発なエクスプロイトキットです。2018 年 7 月時点で、4 番目のバージョンが確認されています。Rig EK が最も活発なエクスプロイトキットになった背景には、以下のような要因があります。

- 2015 年にもっとも活発であった「Angler EK」の活動が 2016 年に停滞したこと

- 「Neutrino EK」が非公開になったこと

- 2017 年後半に「Sundown EK」のソースコードが流出し、サービスの提供を停止したこと

- Rig EK の他に、よく利用されるエクスプロイトキットとして残っていた「Disdain EK」と「Terror EK」が、2017 年の終わりまでに活動を終了したこと

Magnitude EK

Magnitude EK は、2014 年からアンダーグラウンドで提供されていましたが、2016 年に非公開となってからは、攻撃の対象を台湾と韓国に限定していました。2017 年 10 月には、暗号化型ランサムウェア「MAGNIBER」を韓国に拡散するために利用されていたことが確認されています。

GrandSoft EK

2012 年に登場した GrandSoft EK は、2014 年以降しばらく確認されていませんでしたが、2017 年 9 月に再び確認されました。トレンドマイクロは、GrandSoft EK が、Rig EK を利用してマルウェアを拡散しているのと同じ攻撃者によって頻繁に利用されていることを確認しています。彼らは、攻撃活動ごとに利用するエクスプロイトキットを切り替えているようです。あるいはこれは、GrandSoft EK が、アンダーグランドでサービスとして提供されていることを示しているのかもしれません。

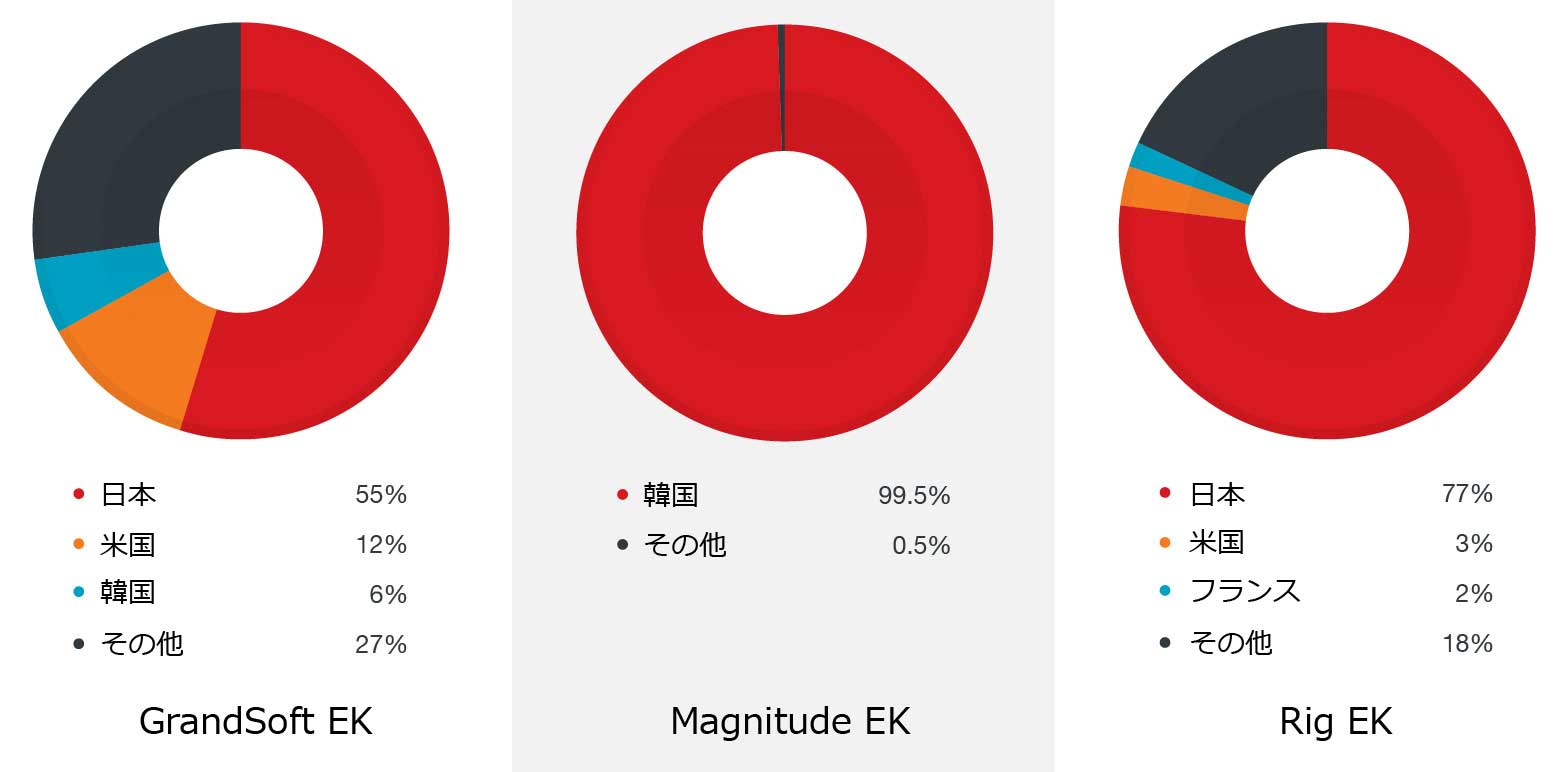

図 2:各エクスプロイトキットによる攻撃の国別分布

■脆弱性「CVE-2018-8174」の利用

Microsoft Windows の VBScript エンジンにおけるメモリ破損の脆弱性「CVE-2018-8174」は、2018 年 4 月に報告され、その 1 カ月後に更新プログラムが提供されています。CVE-2018-8174 は、不正なOffice Word 文書を介して実際の攻撃で活発に利用されています。この脆弱性は、Internet Explorer(IE)のようなその他の手段でも利用可能です。

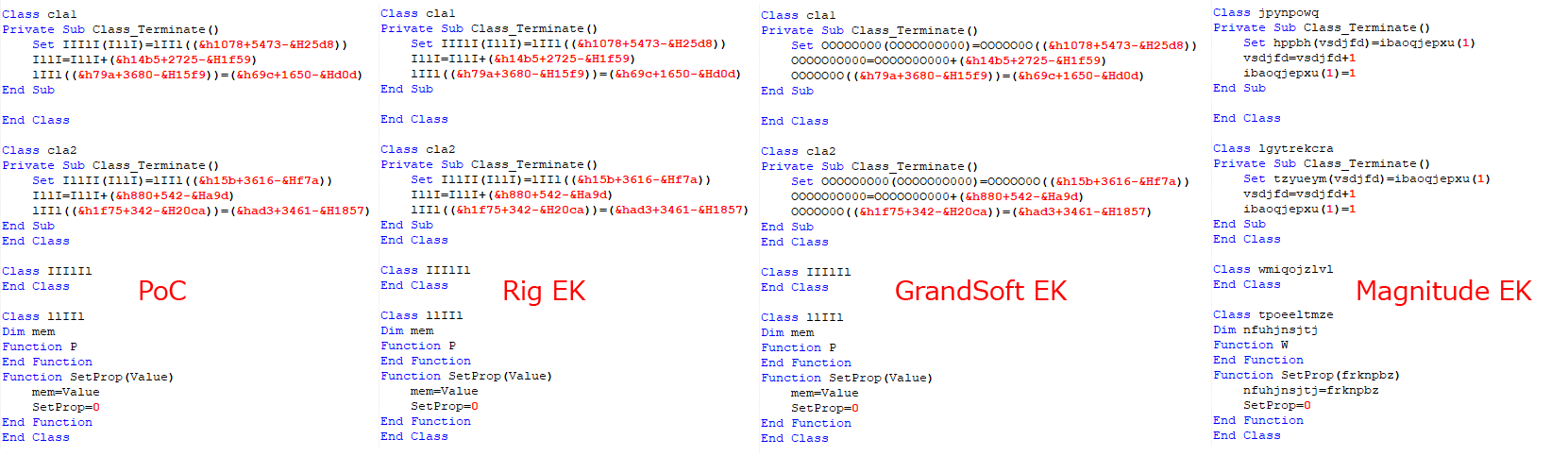

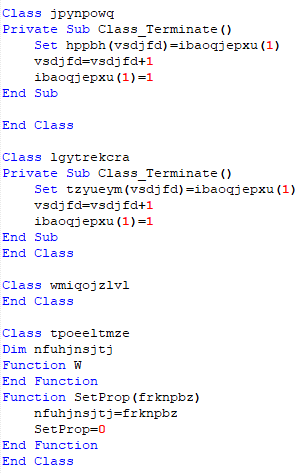

Rig EK は、脆弱な VBScript エンジンを使用する IE と Office 文書を通して、早い段階でこの脆弱性を利用したエクスプロイトキットの 1 つです。Rig EK に続き、その他のエクスプロイトキットもこの脆弱性を利用しています。脆弱性を攻撃するコードの実装は、一般に公開された概念実証(Proof of Concept、PoC)と類似しています。図 3 は各エクスプロイトキットのコードを比較したものですが、変数名のランダムな文字列にわずかな違いが確認できます。

図 3:各エクスプロイトキットが「CVE-2018-8174」を利用するコード

※VBScript の関数「Class_Terminate」を比較

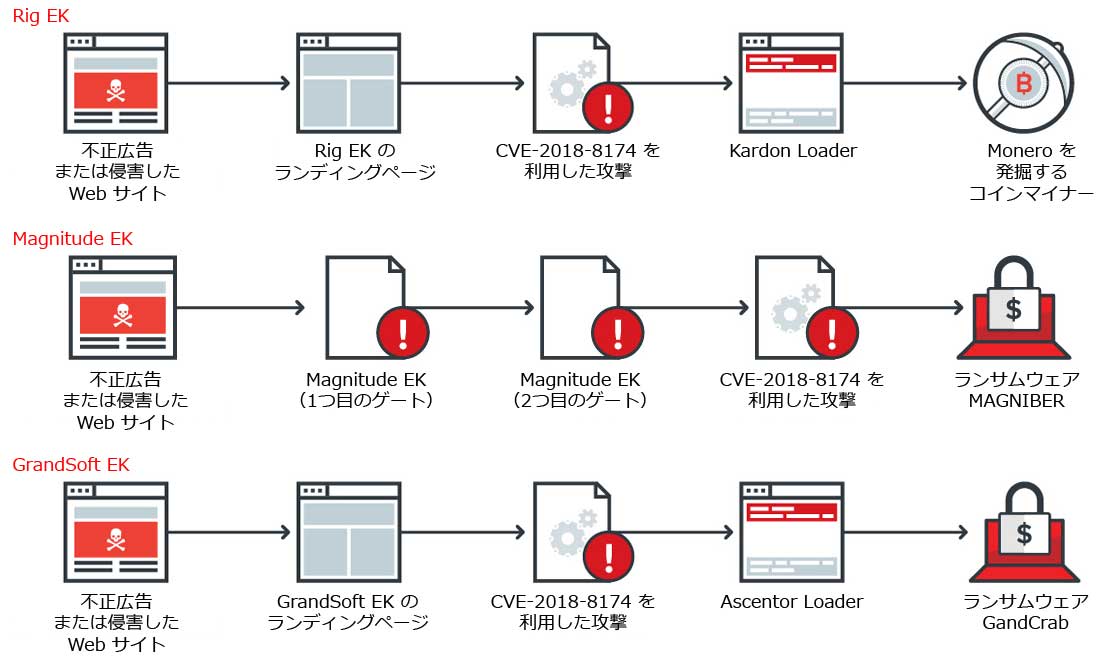

図 4:各エクスプロイトキットの「CVE-2018-8174」を利用する攻撃の流れ

■エクスプロイトキットは依然としてさまざまな脅威の拡散に利用

Rig EK および GrandSoft EK は、不正な仮想通貨発掘活動の流行に乗り、コインマイナーを直接送り込むか、あるいはコインマイナーを作成するボットを読み込むローダをインストールします。コインマイナーの他にも、暗号化型ランサムウェア「GandCrab」が好んで利用されています。80 以上の提携先に対してランサムウェアサービス(Ransomware as a Service、RaaS)として提供されていたという報告を踏まえると、GandCrab の利用は驚くべきことではありません。

エクスプロイトキットは、ボットネットの構築やバンキングトロジャンの拡散にも利用されています。中でも、バンキングトロジャン「Karius」(「TROJ_KARIUS.A」として検出)は、Rig EKによって拡散されていました。Karius の実装は悪名高いバンキングトロジャン「Ramnit」に類似していることが確認されています。Ramnit もまた、Rig EK を利用して拡散されていました。トレンドマイクロが Kariusを確認した時点で、このバンキングトロジャンの攻撃は、認証情報の窃取や支払い処理の乗っ取りを行うために、銀行や仮想通貨に関連した Web サイトにインジェクション攻撃を仕掛けるというものでした。

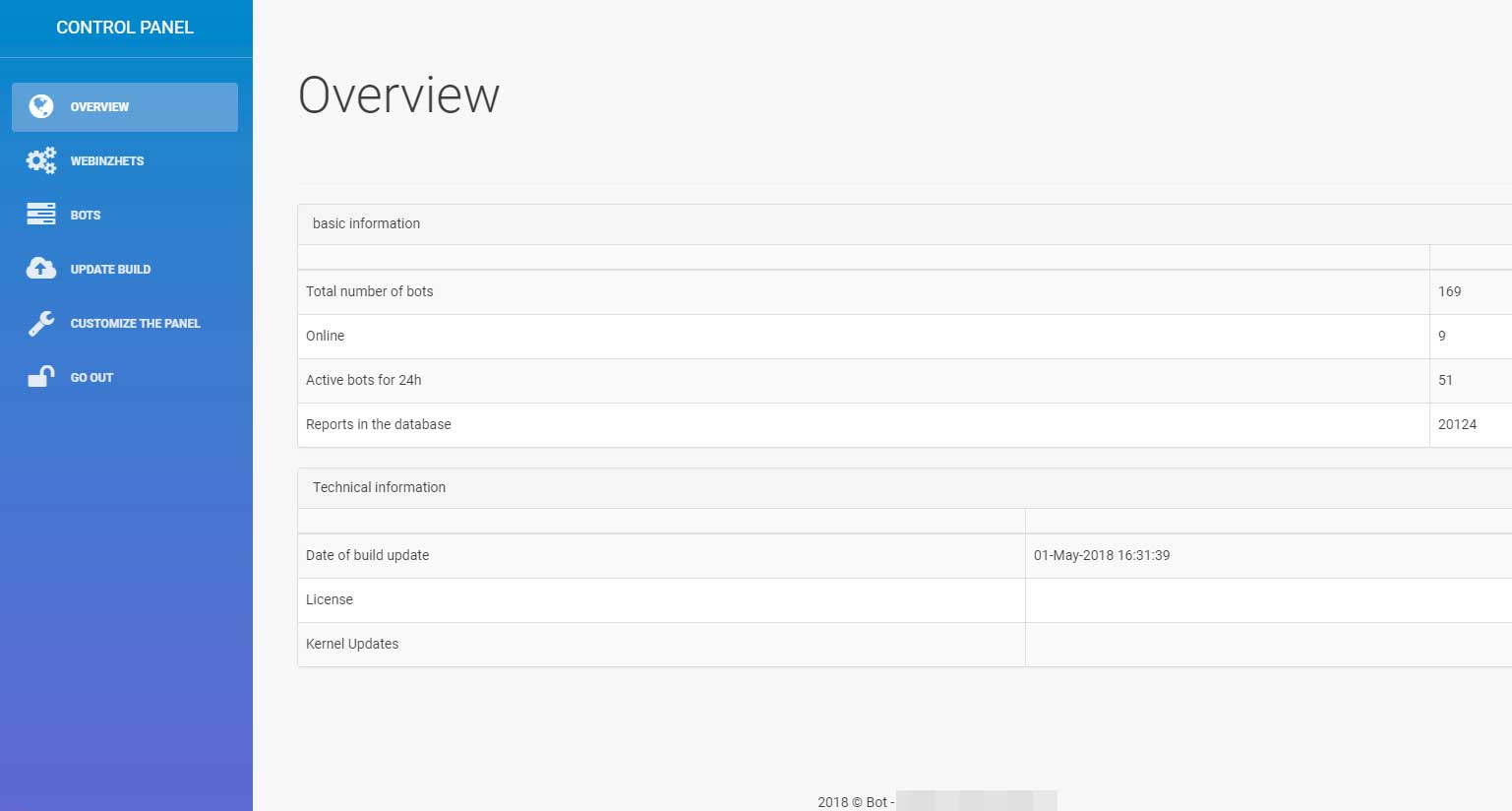

図 5:バンキングトロジャン「Karius」の管理画面

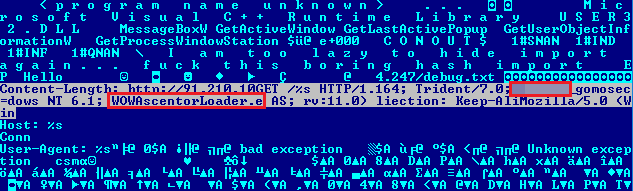

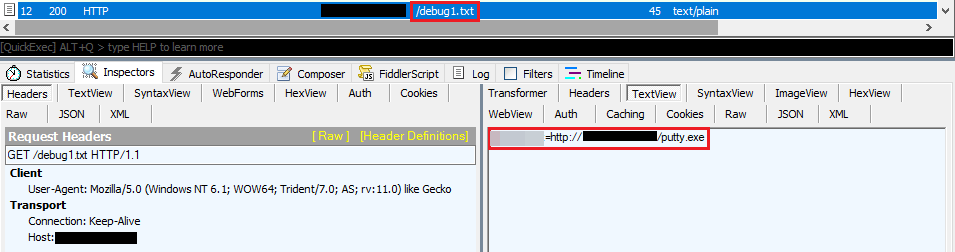

ローダ「Ascentor Loader」(「TROJ_DLOADR.SULQ」として検出)は、GrandSoft EK によって拡散されていました。Ascentor Loader で確認された文字列の中には、2 人のセキュリティリサーチャの氏名/ハンドル名がありました。これが、彼らが GrandSoft EK の活動を監視していたためであるかどうかは不明です。今のところ、Ascentor Loader はランサムウェア「GandCrab」(「RANSOM_HPGANDCRAB.SMG」として検出)のダウンロードおよび実行に利用されています。

図 6:「Ascentor Loader」で確認された特筆すべき文字列

(リサーチャの氏名/ハンドル名および「Ascentor Loader」という文字列)

CVE-2018-8174 に対処する更新プログラム公開の 1 カ月後、IE の脆弱性のみを狙うことが知られている GrandSoft EK は、利用する脆弱性を「CVE-2016-0189」から「CVE-2018-8174」に変更しました。脆弱性を利用するコードの実装は、 PoC を修正したものだと考えられています。

Rig EK は、CVE-2018-8174 を 利用して仮想通貨「Monero」を発掘するコインマイナーを拡散していました。しかし、この脆弱性は Rig EK の背後にいる攻撃者にとって最適のものではなかったようです。彼らは、IE に影響を与える脆弱性「CVE-2016-0189」および「CVE-2015-2419」、そして Adobe Flash における遠隔でのコード実行(RCE)脆弱性「CVE-2018-4878」を再び採用しました。

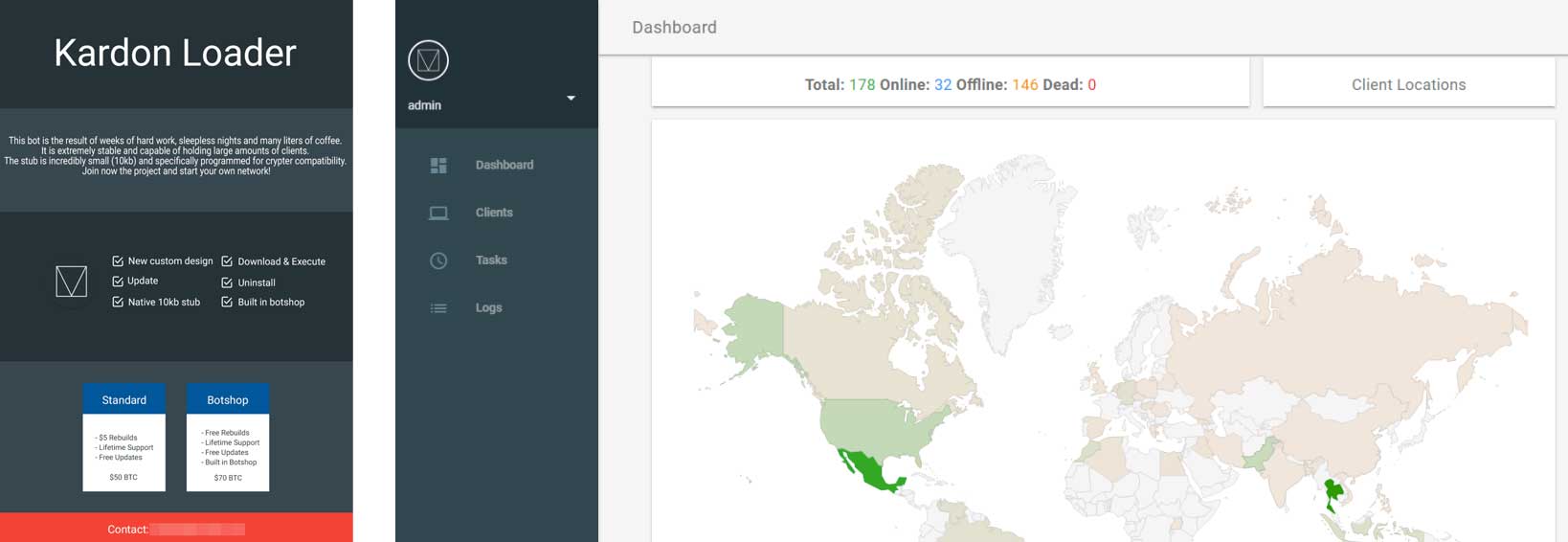

Rig EK は、CVE-2018-8174 を攻撃するコードの追加の他に、サイバー犯罪者のためのオンライン掲示板などで販売されているローダ「Kardon Loader」(「TROJ_KARDONLDR.A」として検出)を利用していることも確認されています。Kardon Loader は、仮想通貨「Monero」を発掘するマルウェア(「COINMINER_MALXMR.SM4-WIN32」として検出)のダウンロードに利用されました。これは、Rig EK が非常に活発なエクスプロイトキットであることを示す一例です。他にも、「QuantLoader」や「Smoke Loader」のようなさまざまなローダを利用し、ランサムウェアやコインマイナー、「Pony」のような情報窃取型マルウェア、そして「ZeuS」などのバンキングトロジャンをダウンロードしていることも確認されています。

図 7:ローダ「Kardon Loader」の広告(左)、「Kardon Loader」を利用するボットネットの管理画面(右)

Rig EK が、CVE-2018-8174 の利用を開始した数日後、「Magnitude EK」もまた、暗号化型ランサムウェア「MAGNIBER」を送り込むために CVE-2018-8174 を利用する独自の攻撃コードを実装しました。この変更は、それまで利用していた IE のメモリ破損脆弱性「CVE-2016-0189」を CVE-2018-8174 に置き換えたものです。以前の活動と同様に、攻撃対象は韓国に限定されていました。これは、対象を限定することで検出を逃れ感染率を上げようとしているか、あるいは法執行機関およびセキュリティリサーチャの目につかないようにしているものと考えられます。

図 8:Magnitude EK が CVE-2018-8174 を利用するコード

■被害に遭わないためには

製作者の逮捕、ゼロデイ脆弱性の不足、そしてベンダーによる自社製品のセキュリティ向上などの理由からエクスプロイトキットの活動は減少傾向にありました。しかし、エクスプロイトキットは、依然として注意を払うべき脅威です。攻撃者は、新しい脆弱性を狙うコードを統合したり、PoC が公開されるやいなやハッシュ値を変更して悪用するなど、次々に新しい手法を取り入れます。また、古い脆弱性の利用を続けるエクスプロイトキットの存在は、そのような手法であっても一定の成果を収められていることの間接的な証拠だと言えます。

2017 年には、119 のゼロデイ脆弱性が確認されました。攻撃を実行する足掛かりを得るためには、そのうち 1 つを利用するだけで十分です。そのような脆弱性に対処するために、定期的に更新プログラムを適用し、レガシーシステムの場合は仮想パッチの利用を検討してください。企業は、即時対応が必要な脆弱性を判断するために、より厳重な更新プログラム管理ポリシーを実施することで、エクスプロイトキットの影響をさらに軽減することが可能です。

最小権限の原則を適用してください。また、ファイアウォールや侵入防御および検知システムからアプリケーションコントロール、そして挙動監視にいたる、多層的なセキュリティを実装することも有効です。

■トレンドマイクロの対策

ゲートウェイやエンドポイントから、ネットワークそしてサーバにいたる、多層的でプロアクティブなセキュリティ対策が、脆弱性を利用する脅威に対処する鍵です。

トレンドマイクロのエンドポイントセキュリティ対策製品「ウイルスバスター™ コーポレートエディション XG」は、「Trend Micro Virtual Patch for Endpoint(旧Trend Micro 脆弱性対策オプション)」機能を備えており、更新プログラム適用前であっても既知および未知の脆弱性からエンドポイントを防御します。

上述の「ウイルスバスター™ コーポレートエディション XG」や、中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター™ ビジネスセキュリティ」は、不正なファイルや、関連する不正な URL をブロックすることにより、強固な保護を提供します。

■侵入の痕跡(Indicators of Compromise、IoC)

関連する SHA256 は以下の通りです。

- Ascentor Loader(TROJ_DLOADR.SULQ):

69ec63646a589127c573fed9498a11d3e75009751ac5e16a80e7aa684ad66240 - GandCrab(RANSOM_HPGANDCRAB.SMG):

f75c442895e7b8c005d420759dfcd4414ac037cf6bdd5771e23cedd73693a075 - Kardon Loader(TROJ_KARDONLDR.A):

aca8e9ecb7c8797c1bc03202a738a0ad586b00968f6c21ab83b9bb43b5c49243 - Karius(TROJ_KARIUS.A):

5f7d3d7bf2ad424b8552ae78682a4f89080b41fedbcc34edce2b2a2c8baf47d4 - MAGNIBER(RANSOM_MAGNIBER.Q):

24d17158531180849f5b0819ac965d796886b8238d8a690e2a7ecb3d7fd3bf2b - Monero を発掘するコインマイナー(COINMINER_MALXMR.SM4-WIN32):

a0bff2cf5497d9b36c384e2410cb63f17b127e1b10d76263bb37eced93a73b66

Rig EK に関連する不正なドメイン/IPアドレスは以下の通りです。

- 188[.]225[.]37[.]242(Rig EKと Kardon Loaderをダウンロード)

- 193[.]23[.]181[.]154

- 193[.]23[.]181[.]154/crypto/?placement=198395354

- hxxp[:]//193[.]23[.]181[.]154/dl/miner/ipodservice2[.]exe(Monero を発掘するコインマイナー)

- hxxp[:]//proxyservice[.]site/updates/gateway[.]php(Karius)

Magnitude EK に関連する不正なドメイン/IP アドレスは以下の通りです。

- [ID].bitslot[.]website(MAGNIBER の支払いサーバ)

- [ID].carefly[.]space(MAGNIBER の支払いサーバ)

- [ID].farmand[.]site(MAGNIBER の支払いサーバ)

- [ID].trapgo[.]host(MAGNIBER の支払いサーバ)

- 54[.]37[.]57[.]152(MAGNIBER の支払いサーバ)

- 64[.]188[.]10[.]44(MAGNIBER の支払いサーバ)

- 139[.]60[.]161[.]51(MAGNIBER の支払いサーバ)

- 149[.]56[.]159[.]203(2 つ目の Magnigate)

- 167[.]114[.]191[.]124(Magnitude EK)

- 167[.]114[.]33[.]110(2 つ目の Magnigate)

- 185[.]244[.]150[.]110(MAGNIBER の支払いサーバ)

- fedpart[.]website(2 つ目の Magnigate)

- addrole[.]space(Magnitude EK のランディングページ)

- taxhuge[.]com(1 つ目の Magnigate)

GrandSoft EK に関連する不正なドメイン/IPアドレスは以下の通りです。

- 91[.]210[.]104[.]247/debug[.]txt

- 91[.]210[.]104[.]247/putty.exe(GandCrab)

- 200[.]74[.]240[.]219(BlackTDS)

- carder[.]bit(GandCrab のC&C サーバ)

- ethical-buyback[.]lesbianssahgbrewingqzw[.]xyz

- ethical-buyback[.]lesbianssahgbrewingqzw[.]xyz/masking_celebration-skies

- papconnecting[.]net/wp-content/traffic[.]php

謝辞:Kafeine 氏(Magnitude EK に関連した IoC の情報を提供)

参考記事:

- 「Down but Not Out: A Look Into Recent Exploit Kit Activities」

by Martin Co and Joseph C. Chen

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)