英国の詐欺やサイバー犯罪の報告センターである「Action Fraud」は、2017年1月12日(現地時間)、移住者支援慈善団体「Migrant Helpline」を偽装して寄付者を狙う標的型メールを利用した詐欺について注意喚起しました。標的型メールには、寄付ページへのリンクが含まれていました。ユーザが何も疑わずにリンクをクリックすると、正規の Webサイトが開く代わりに、「RAMNIT(ラムニット)」がダウンロードされます。「RAMNIT」は、現在活動しているマルウェアの中でも非常に強力なものの一つで、2016年に脅威状況に復活しました。

トレンドマイクロのクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network(SPN)」よると、2016年の四半期ごとの統計において、上位のオンライン銀行詐欺ツール(バンキングトロジャン)として RAMNIT の亜種が毎回検出されていました。しかし、2015年2月、欧州刑事警察機構(ユーロポール)により、RAMNIT のコマンド&コントロール(C&C)サーバがいくつも閉鎖されたことがニュースとなりました。この閉鎖の時点で、320万人のユーザが RAMNIT に感染していたと見られています。

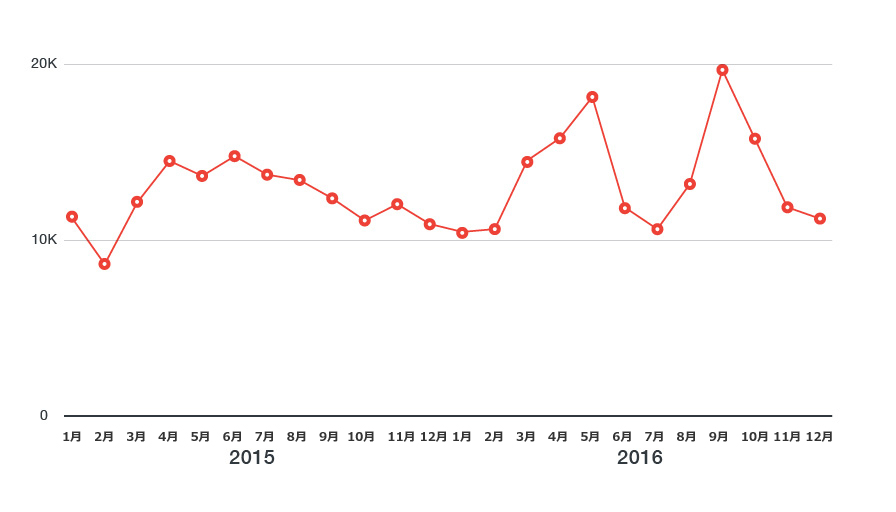

当然、閉鎖後は RAMNIT の感染が大幅に減少すると想定されていました。ところが、2015年2月に一旦減少が見られたものの、翌月にはほぼ復活し、2015年の残りの期間常時1万を超える感染数を記録していました。2015年12月および 2016年8月に再び RAMNIT の活動が報告され、都度、翌月以降に急増が確認されていました。

図1:RAMNIT 感染数(2015年から2016年)

注視すべき点として、オンライン銀行詐欺ツールとしての RAMNIT と、その拡散の源となったサイバー犯罪者とは区別して考慮する必要があります。過去、2015年に米連邦捜査局(FBI)によって閉鎖された「DRIDEX」が、その後、RAMNIT と似たような様相で再出現したように、閉鎖は必ずしも拡散の減少に結びつかないことが証明されています。トレンドマイクロは、RAMNIT が 2016年まで継続して活動していることから、元のサイバー犯罪者の手を離れて成長した、と推測します。

■絶えず進化する脅威

2010年、トレンドマイクロは、RAMNIT の初期の亜種である「HTML_RAMNIT.ALE」を検出しました。この亜種は、感染PC に作成したマルウェアを実行します。単純な「HTML_RAMNIT.ALE」は、2016年の閉鎖時に確認された「VBS_RAMNIT.SMC」と「PE_RAMNIT」と比較して明確に差があります。

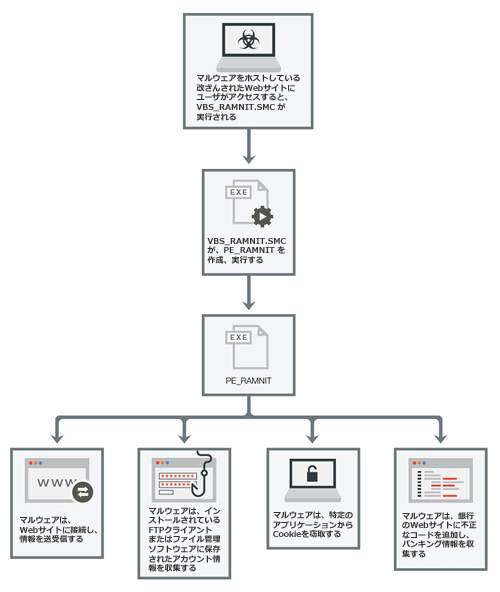

図2:RAMNIT 感染フロー

ユーザが改ざんされた Webサイトにアクセスすると、「VBS_RAMNIT.SMC」が実行されます。そして、バックドア機能と情報収集機能で大きな害をもたらすマルウェア「PE_RAMNIT」が作成され、実行されます。「PE_RAMNIT」は、その後、コマンド&コントロール(C&C)通信を利用して遠隔でコマンドを受信し、感染PC から収集した Cookie や個人アカウント情報などを送信します。また、ユーザが持つ機密情報に気付かれずにアクセスするため、銀行の Webサイトに不正なコードを追加します。さらに、「PE_RAMNIT」は、メモリに常駐するため、実行中のすべてのプロセスに自身のコードを追加し、セキュリティソフト関連のレジストリキーを削除して検出を回避する機能を備えるなど、頑強なマルウェアとして知られています。

|

32bit FTP BulletproofFTP ClassicFTP Coffee cup ftp Core ftp Cute FTP Directory opus FFFtp FileZilla FlashXp Fling Frigate 3 |

FtpCommander FtpControl FtpExplorer LeapFtp NetDrive SmartFtp SoftFx FTP TurboFtp WebSitePublisher Windows Total commander WinScp WS FTP |

表1:インストールされた FTPクライアントまたはファイル管理ソフトウェアで利用されるアカウント情報を窃取

RAMNIT の高い感染率の大きな要因は、機能を改変し拡散する能力です。2010年に最初に確認された RAMNIT の亜種は、リムーバブルドライブと FTPサーバを経由して伝染するワームでした。2011年、RAMNIT は「ZBOT(別名:Zeus)」のソースコードの一部をコピーし、ユーザの認証情報その他の個人情報を窃取するバンキングトロジャンに変化したことが確認されました。サイバー犯罪者は、マルウェアを「改良」し続け、Webインジェクションなどの機能を追加し、金融機関のウェブサイトを改ざんすることを可能にしました。

RAMNIT のまん延は、マルウェアスパムやソーシャルエンジニアリングの手法などの伝統的なフィッシング詐欺を含む、感染経路の多様さに起因すると推測されます。最近では、改ざんされた Webサイトに埋め込まれた「Angler Exploit Kit(Angler EK)」を介して RAMNIT が拡散されており、既に十分強力な攻撃方法へさらに追加されています。RAMNIT は、駆除されないまま感染ファイルが新たなユーザの間に容易に広がり、再感染を起こす傾向があります。

■予防は最良の治療法

RAMNIT の増加は、ユーザはいまだに古典的な脅威に感染するおそれがあることを証明しています。十分に注意を払うことに加えて、RAMNIT のような進化する脅威から企業を保護するために以下の注意事項を参考にベストプラクティスを導入することが重要です。

- 企業は、メールやソーシャルメディアについてのセキュリティ対策のベストプラクティスについて、従業員への教育を実施する必要があります。特に不審な送信元からである場合は、リンクをクリックしたり添付ファイルをダウンロードしたりしない等徹底しましょう。

- ネットワーク管理者は、メールのセキュリティ対策を強化する必要があります。リンクが埋め込まれた不審なメールには、Webサイトのフィルタリングと検出レベルを、企業にとって最適な設定にすることにより、効果的に対処することが可能です。さらに、そのような不審なメールは、IT部門に報告し解析を行う必要があります。

- Migrant Helpline の事例からわかるように、フィッシング詐欺の手法は RAMNIT の拡散に大きな役割を果たしています。ユーザにリンクをクリックさせる、あるいはファイルをダウンロードさせるためにサイバー犯罪者が利用するソーシャルエンジニアリングの手法について、どのような点に留意する必要があるか、理解しておきましょう。

- 2要素認証を導入し、アカウントパスワードを定期的に更新管理することで、機密情報を窃取するサイバー犯罪者からユーザを保護することができます。

■トレンドマイクロの対策

トレンドマイクロの法人向けのエンドポイント製品「ウイルスバスター™ コーポレートエディション」、中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」、個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター クラウド」は、不正なファイルやスパムメールを検出し、関連する不正なURL をブロックすることによってこの脅威からユーザを保護します。

※調査協力:Nikko Tamaña

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)