韓国を標的とした新しい暗号化型ランサムウェア「MAGNIBER(マグニバー)」(「RANSOM_MAGNIBER.A」および「TROJ.Win32.TRX.XXPE002FF019」として検出)が確認されました。MAGNIBER は、攻撃者が保有するドメインまたはサイト上の「malvertisement(不正広告)」を介し、脆弱性攻撃ツール(エクスプロイトキット)「Magnitude Exploit Kit (Magnitude EK)」によって拡散します。Magnitude EK は、拡散するランサムウェアを「CERBER」から MAGNIBER に変更し、対象を韓国のユーザに特化したようです。

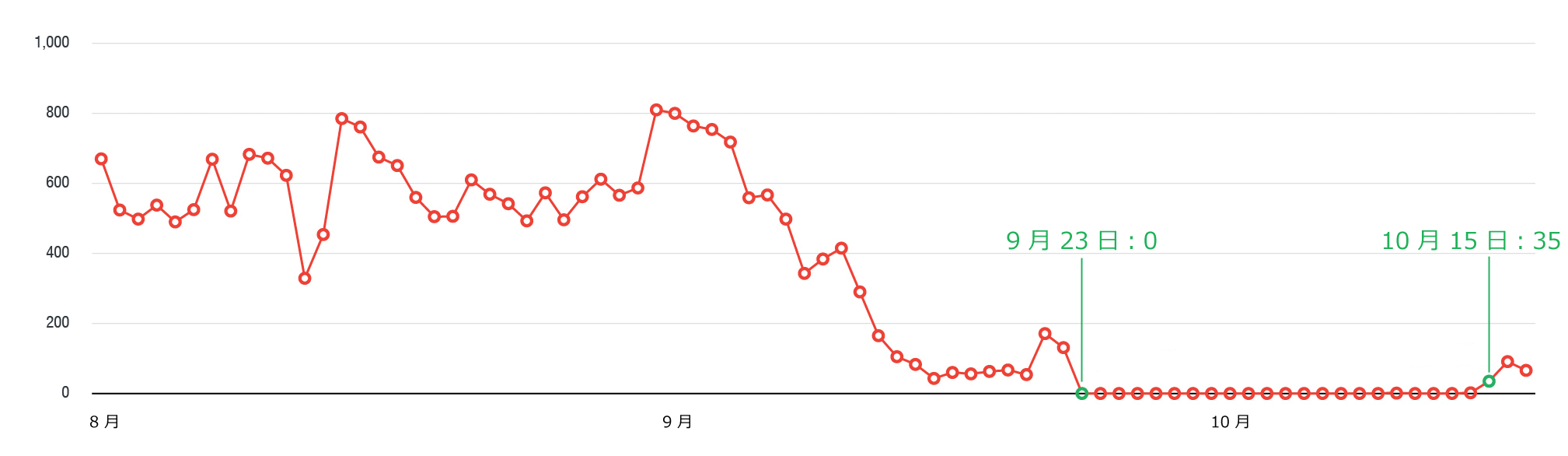

Magnitude EK は 2013 年にはサイバー犯罪アンダーグラウンドで出回っており、以前は世界全体で利用されていました。その後、非公開ツールとなり、「CryptoWall」のようなランサムウェアを主に拡散していました。そして、2016 年 7 月の初めに対象をアジアの国々に移し、「LOCKY」や「CERBER」等のさまざまなランサムウェアを拡散しました。しかし、2017 年 9 月 23 日に活動を停止してからは、10 月 15 日の再登場まで、Magnitude EK の活動は確認されませんでした。トレンドマイクロは Kafeine 氏と malc0de 氏の協力を得て、Magnitude EK が再登場後に拡散しているマルウェアが MAGNIBER であることを確認しました。

図 1:2017 年 8 月 1 日~10 月 17 日の Magnitude EK の活動

MAGNIBER の拡散開始前に活動停止期間がある

■Magnitude の対象の変化

図 1 の期間(2017 年 8 月 1 日~10 月 17 日)、Magnitude EK を利用した攻撃の対象は約 81% が台湾でした。しかし、活動状況を時系列で確認したところ、2017 年 10 月 15 日以降は主に韓国を狙っていることが分かりました。

Magnitude EK は、不正広告にアクセスした PC の IP アドレスの位置情報とシステム言語によって対象を絞り込み、条件を満たす PC にマルウェアを拡散します。これは、検出を逃れ、セキュリティリサーチャから活動を隠ぺいするために、エクスプロイトキットやサイバー犯罪活動で常用される手法です。

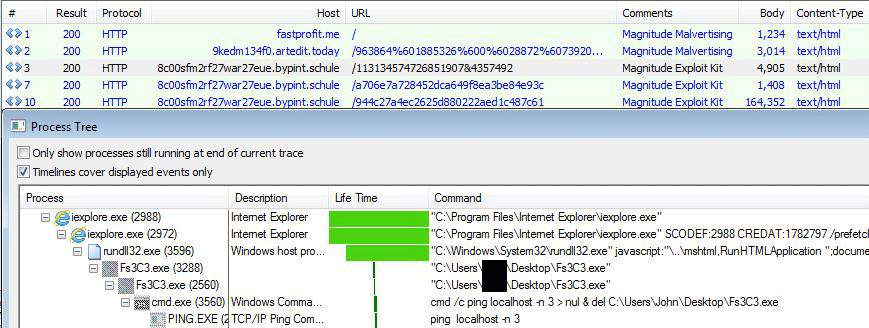

今のところ、Magnitude EK がマルウェアをダウンロードして実行するために利用する脆弱性は、Internet Explorer(IE)にメモリ破壊をもたらす「CVE-2016-0189」のみです。この脆弱性に対する更新プログラムは 2016 年 5 月にリリース済みです。CVE-2016-0189 は、「Disdain EK」、「Sundown-Pirate EK」、「Sundown EK」、「Bizarro Sundown EK」のようなエクスプロイトキットや、その他の攻撃で利用されています。

図 2:Magnitude EK の感染チェーン(上)

「CVE-2016-0189」を利用し MAGNIBER を実行(下)

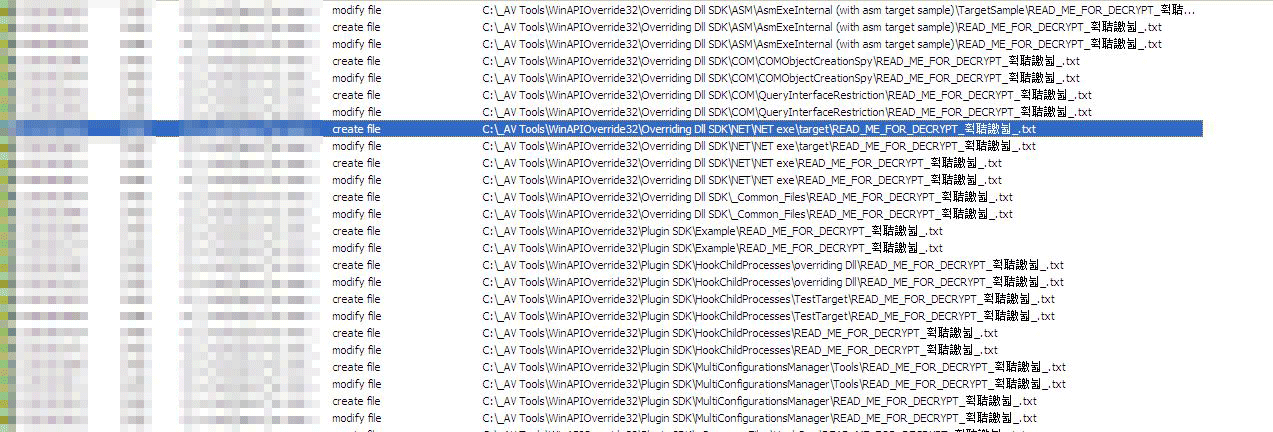

■暗号化型ランサムウェア「MAGNIBER」

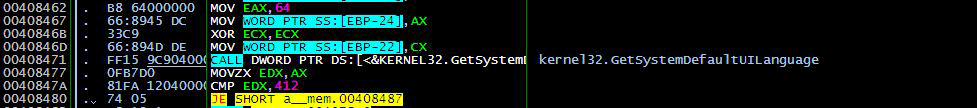

図 3 のように、MAGNIBER は感染 PC にインストールされている言語を確認し、ロケール識別子が文字列「0x0412」に一致したときにのみ実行されます。これは韓国語を表す識別子です。

図 3:メモリに読み込まれたコード(上)

感染 PC が対象言語に一致した際に MAGNIBER が実行する処理(下)

MAGNIBER は特定の国または言語に特化したランサムウェアのようです。CERBER やSLocker、そして LOCKYのようなランサムウェアのファミリは、次第に対象を絞り込むようになってきていますが、依然として世界的に拡散しています。通常それらのランサムウェアは、言語に合わせた身代金要求文書と支払いページを表示するために、多言語に対応したチェックリストと機能を実装しています。中には、公開されているソースコードをコピーし、対象に合わせて修正しただけのランサムウェアも確認されています。例えば、「KaoTear」は、教育目的で公開されたオープンソースのランサムウェア「Hidden Tear」を改ざんし、韓国語に特化したものでした。

MAGNIBER のソースコードを解析したところ、このランサムウェアは、おそらくMagnitude EK の開発者の下で、まだ実験段階にあると考えられます。今後、Magnitude EK と MAGNIBER の両方について、機能や手法が微調整されていくことになるでしょう。

Magnitude EK による MAGNIBER の拡散活動は、今のところそれほど活発ではありませんが、セキュリティの隙を突く Magnitude EK とファイルを暗号化する MAGNIBER の組み合わせは確かな脅威となっています。このような脅威の被害を軽減するためにベストプラクティスに従ってください。PC とアプリケーションを最新の状態に保つことによって侵入経路を最小化し、万一感染した時に備えて定期的にファイルをバックアップしてください。企業は、ゲートウェイ、エンドポイント、ネットワーク、サーバのような、業務プロセスを管理する IT インフラストラクチャを防御してください。

■トレンドマイクロの対策

トレンドマイクロのメール攻撃対策製品「Deep Discovery™ Email Inspector」や Web ゲートウェイ対策製品「InterScan Web Security」は、ランサムウェアを検出し、侵入を防ぎます。エンドポイント対策製品「ウイルスバスター™ コーポレートエディション XG」のクロスジェネレーション(XGen)セキュリティアプローチは、高度な機械学習型検索「Webレピュテーション(WRS)」技術、挙動監視、アプリケーションコントロール、および脆弱性シールドにより脅威の影響を最小化します。

ネットワーク監視ソリューション「Deep Discovery Inspector」はネットワーク上のランサムウェアを検出およびブロックします。サーバ&クラウドセキュリティ対策製品「Trend Micro Deep Security」は仮想化・クラウド・物理環境にまたがって、ランサムウェアがサーバに侵入することを防ぎます。

中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」は、「Trend Micro Hosted Email Security™」により、クラウドベースでメールゲートウェイを防御します。また、エンドポイントは、挙動監視およびWRS技術によりランサムウェアを検出およびブロックします。

個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター クラウド」は「ファイルレピュテーション(FRS)」によるウイルス検出、挙動監視機能(不正変更監視機能)により、侵入時点で検出未対応のランサムウェアであってもその不正活動を検知してブロックできます。

■「Indicators of Compromise(侵入の痕跡、IoC)」

「RANSOM_MAGNIBER.A」として検出される SHA256 値

- 2e6f9a48d854add9f895a3737fa5fcc9d38d082466765e550cca2dc47a10618e

MAGNIBERに関連する C&C ドメインおよび IP アドレス

- psuutsnokbe6k8ody24[.]bankme[.]date

- 185[.]99[.]2[.]183

Magnitude EK に関連した不正広告のドメインおよび IP アドレス

- fastprofit[.]me

- 9kedm134f0[.]artedit[.]today

- 213[.]32[.]105[.]224

- 51[.]254[.]93[.]62

Magnitude EK に関連したドメインおよび IP アドレス

- 8c00sfm2rf27war27eue[.]bypint[.]schule

- 5[.]135[.]10[.]44

※調査協力:Edmark Dungca、Matthew Camacho、謝辞: セキュリティリサーチャの Kafeine 氏と malc0de 氏

【更新情報】

| 2017/10/24 12:15 | 「RANSOM_MAGNIBER.A」にリンクを追加しました。 |

参考記事:

- 「Magnitude Exploit Kit Now Targeting South Korea With Magniber Ransomware」

by Joseph C Chen (Fraud Researcher)

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)