「脆弱性攻撃ツール(エクスプロイトキット)」の脅威状況は、2016年後半に大きく変わりました。それまで非常によく利用されていたエクスプロイトキットが突然減少する、あるいはサイバー犯罪者がその運用方法を切り替える、などの変化が見られました。「Angler Exploit Kit(Angler EK)」は、2015年以来、最も活発なエクスプロイトキットでしたが、突然活動を終了しました。2016年第1四半期に検出された 340万件のAngler EKの攻撃について、トレンドマイクロが追跡調査したところ、2016年後半、攻撃率は「0」にまで急低下しました。

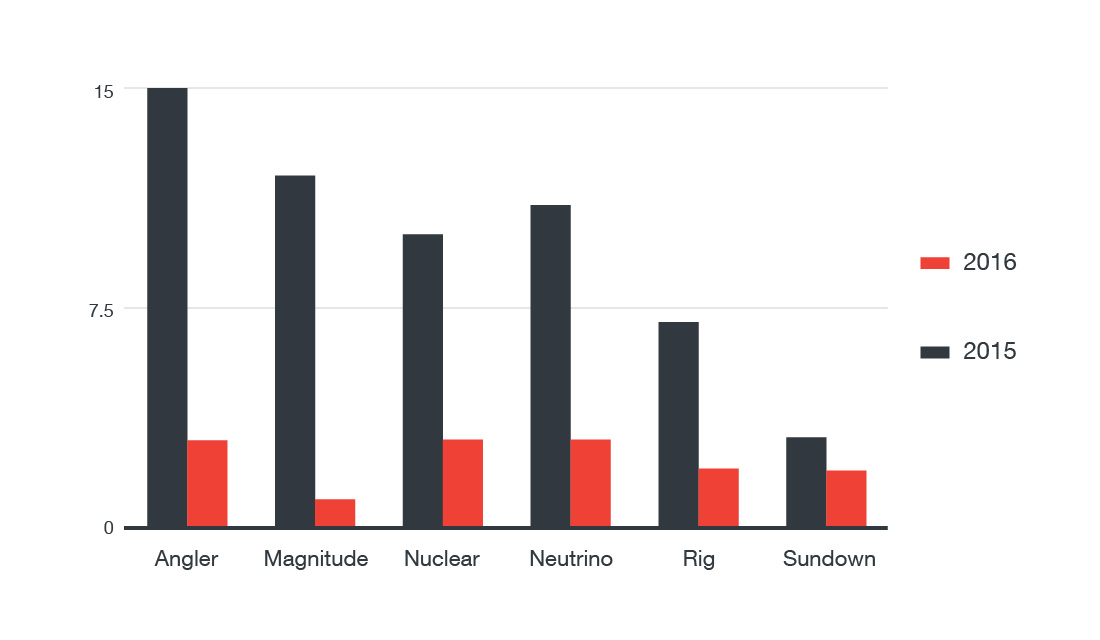

全体的に攻撃率の減少傾向が見られます。トレンドマイクロのクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network(SPN)」の統計によると、2016年に確認されたエクスプロイトキットによる攻撃は、2015年に確認された攻撃総数の 3分の1にとどまり、約2,700万件から 880万件にまで減少しました。今回、Angler EK が活動停止に至った背景について、また、その他のエクスプロイトキットも全般に活動が減少している要因について考察します。

■エクスプロイトキットの活動が減少した理由

過去の事例から、法執行機関の取り組みがエクスプロイトキット活動の減少に大きな影響を与えた、と言えるでしょう。2013年後半、ロシア当局によって「BlackHole EK」の作成者「Paunch」が逮捕されたため、それまでの 1年間最も損害を与えたエクスプロイトキットが取り除かれる結果となりました。Paunch 逮捕の後、BlackHole EK の操業は終了し、エクスプロイトキットの脅威状況から姿を消しました。その結果、Angler EK が 2015年に優勢なエクスプロイトキットとなり、全エクスプロイトキットによる攻撃の 57.25%が Angler EK によるものと記録されました。2016年にも同様の経緯がありました。ロシアで 50人のサイバー犯罪者が逮捕され、それは、Angler EK の活動の急落に反映されています。この逮捕事例は、すでに 2015年以来優勢ではなくなっていた「Nuclear EK」の活動も終了させたと見られています。

エクスプロイトキットによる攻撃の減少は、逮捕の他に、ゼロデイ脆弱性の減少に起因するとも考えられます。2016年は、前年と比較して、エクスプロイトキットに利用されやすかったゼロデイ脆弱性、特に Adobe Flash、Internet Explorer(IE)、Java などの脆弱性が少なくなっていました。現在、ほとんどのエクスプロイトキットは、古くなった脆弱性の利用に依存しているため、成功率が低くなっています。また、以前は新しい脆弱性を素早く取り入れていたエクスプロイトキットの更新活動が鈍くなっています。

図1:エクスプロイトキットに組み込まれた新しい脆弱性の推移

また、企業や個人ユーザのセキュリティに対する認識が高まっており、ソフトウェアの更新を実行する、あるいは既知のエクスプロイトキットからシステムを防衛するため専門家に依頼するなど、積極的な取り組みがうかがえます。これらの要因がすべて複合し、エクスプロイトキットの成功率の著しい低下に結びついています。

■手法を変え、依然として脅威となるエクスプロイトキット

強力なゼロデイ脆弱性の欠如、新しい脆弱性の取り込みの遅れなど、エクスプロイトキットの鈍化は認められるものの、依然として脅威であることは変わりありません。現在流通している古いエクスプロイトキットでも、防衛対策をとらずソフトウェアの更新プログラムを適用していないなどの無防備なユーザに被害を与えるおそれがあります。古いシステムのゼロデイ脆弱性を利用するものもあります。いまだにFlash Player の古いバージョンを狙う「Magnitude EK」は、その一例です。

これらのエクスプロイトキットの作成者は、過去に利用可能であることが実証済みの悪用ツールに、改良を加え、効果的な難読化を次々と取り入れます。そのようなエクスプロイトキットには、セキュリティソフトによる検出回避機能が含まれます。一部のエクスプロイトキットでは、セキュリティソフトウェアを検出した上で、特定の製品がインストールされていた場合は、シャットダウンするものもありました。正規のアプリケーションを悪用して不正活動を隠ぺいするエクスプロイトキットも確認されています。過去、Angler EK は、ファイルを圧縮するために「Pack200」を利用していました。Magnitude EK と「FlashPack EK」は、ファイルを難読化するために DoSWF という市販の Flashファイル暗号化ツールを利用していました。

エクスプロイトキットを利用する攻撃者は、新しいセキュリティ対策技術と賢明なユーザよりも先を行くため、常に新しい感染経路を模索しています。トレンドマイクロは、2016年、不正なコードを隠ぺいするため画像を利用する手口の増加を確認しました。 同年7月には、「Astrum EK」に関連する不正広告活動キャンペーン「AdGholas」で、画像のアルファチャンネルの中に不正なスクリプトを暗号化しているのが確認されました。マルウェアに感染した広告と正規広告との差は、色のわずかな違いだけでした。

2016年12月、トレンドマイクロは、「Sundown EK」がステガノグラフィの手法を取り入れ更新されたことを確認しました。作成者は、PNG画像ファイルにエクスプロイトコードを隠ぺいしていました。エクスプロイトキットの「malvertising(不正広告活動)」により、ユーザを Sundown EK のランディングページに誘導し、ユーザにエクスプロイトコードの埋め込まれた画像をダウンロードさせます。このバージョンで利用されている脆弱性はすべて修正プログラムが公開済みです。しかし、古いシステムは、現在でも影響を受けるおそれがあります。

エクスプロイトキットによって作成されるマルウェアも定期的に更新されています。ランサムウェアはよく利用されるマルウェアですが、2013年に初めてエクスプロイトキットに取り入れられました。この組み合わせはサイバー犯罪者に非常に人気があり、多くがその流行に飛びつき、大きな被害を発生させました。ユーザはいまや、エクスプロイトキットが作成するマルウェアと一緒に、ランサムウェアの感染にも対処しなければなりません。2013年から 2015年まで、エクスプロイトキットの選択肢といえば「CryptoWall」、「CRYPTESLA(別名:TeslaCrypt)」、「CryptoLocker」でしたが、2016年にはその他のさまざまなランサムウェアが組み合わせられるようになりました。

■エクスプロイトキットは今後どうなるか

エクスプロイトキットの減少傾向が続き、一般的なブラウザに悪用可能な脆弱性が発見されない場合、サイバー犯罪者はエクスプロイトキットの利用から離れ、マルウェアを感染させるためより効果的な手段である、フィッシングやスパムメールなどのソーシャルエンジニアリングの手法へ戻ることが予想されます。スパムメールは、最近ランサムウェア拡散に好まれている方法です。

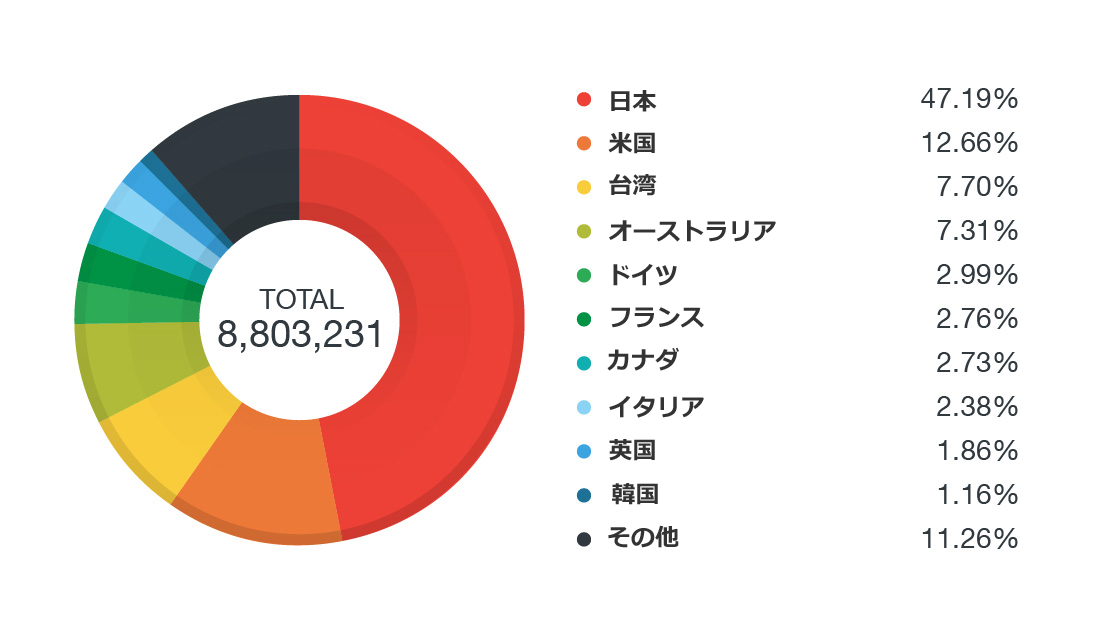

活動が鈍化しているにもかかわらず、エクスプロイトキットは依然として危険な脅威であり、過去数年間に渡ってそうしてきたように、今後も進化を続けるでしょう。特定の国々において、とりわけロシアの法執行機関がエクスプロイトキットを利用する攻撃者や作成者の逮捕に成功しているところから、サイバー犯罪者はそのような国への攻撃を避け始めることが予測できます。攻撃者は、攻撃対象の国を絞り、比較的狙いやすい地域に標的を移すと考えられます。エクスプロイトキットに対処した経験が少ない国では、より狙われやすい可能性があります。

図2:エクスプロイトキットの攻撃を受けた国分布(2016年)

エクスプロイトキットのビジネスモデルも変化し続けることが予想されます。特定の攻撃用に限定した、よりカスタマイズされたエクスプロイトキットが登場する可能性があります。Neutrino EK はそのようなエクスプロイトキットの一例です。顧客を内密に管理し、特定の標的を狙い、目立たないように活動することによって検出を回避することが可能です。このようなタイプのエクスプロイトキットは、セキュリティ製品による追跡も回避します。

エクスプロイトキットの有効性や法執行機関の取り組み、その他、影響を与える要因があるとしても、Angler EK、Nuclear EK、Neutrino EK の終了後の空きを埋める新しいエクスプロイトキットが登場する可能性も考えられます。また、ランサムウェア、オンライン銀行詐欺ツール(バンキングトロジャン)、情報収集型マルウェア、ボットネットなど人気のマルウェアは引き続きエクスプロイトキットを介して拡散されると考えられます。エクスプロイトキットの作成者は、検出回避の新技術を採用する可能性が非常に高いでしょう。また、エクスプロイトキットのトラフィックを、ステガノグラフィの利用や広告トラフィックの偽装などにより、通常のトラフィックに見せる手口も推測できます。

エクスプロイトキットは絶えず進化する脅威であり、作成者は新しい戦略を取り入れ続けます。これに対処するには、予測される未知の亜種を検出して対処することができる、次世代技術と成熟した技術のブレンドによる多層防御、そして、リアルタイムでエクスプロイトキットを検出しブロックするのに役立つ、AI技術による機械学習を備えた対策が必要です。

■トレンドマイクロの対策

法人向けのエンドポイント製品「ウイルスバスターコーポレートエディション XG」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」では、「FRS」技術によりウイルス検出と同時に、挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のランサムウェアであってもその不正活動を検知してブロックできます。特に「ウイルスバスターコーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現します。

トレンドマイクロの中小企業向けクラウド型のエンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」は、「FRS」技術によりウイルス検出を行っています。また同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の脅威であってもその不正活動を検知してブロックできます。

トレンドマイクロの個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター クラウド」は、不正なファイルやスパムメールを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。

※協力執筆者:Joseph C. Chen

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)