Adobe は、2015年6月、定例セキュリティ情報で Flash Player に存在する脆弱性の修正プログラムを公開しましたが、現在も特に米国、カナダ、英国のユーザは「CryptoWall 3.0」に感染する恐れがあります。このエクスプロイトコードは、トレンドマイクロの製品では「SWF_EXPLOIT.MJTE」として検出され、「Magnitude Exploit Kit」に利用されます。この脆弱性を利用した攻撃により、攻撃者はファイルを暗号化して身代金を要求する「Cryptoランサムウェア」を攻撃対象とする PC に感染させることが可能です。弊社は、クラウド型セキュリティ基盤「Trend Micro Smart Protection Network」を通じて脅威状況を監視していた際に、この不正活動の兆候を 2015年6月15日(米国時間)に初めて確認しました。

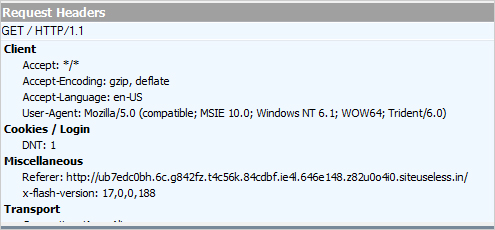

この問題の脆弱性「CVE-2015-3105」は、2015年6月、Adobe の定例セキュリティ情報で修正され、Adobe Flash Player のバージョンは「18.0.0.160」に更新されました。しかし、多くのユーザが前のバージョン「17.0.0.188」を使用しており、こうしたユーザはいまだ脆弱性の影響を受けます。

2015年6月15日現在、この脅威に最も影響を受けた上位10カ国は以下のとおりで、米国が約半数を占めています。

| 国名 | 割合 |

|---|---|

| 米国 | 46.84% |

| カナダ | 8.98% |

| 英国 | 6.46% |

| ドイツ | 5.53% |

| フランス | 5.41% |

| オーストラリア | 3.59% |

| イタリア | 2.55% |

| トルコ | 2.07% |

| インド | 1.92% |

| ベルギー | 1.82% |

| その他 | 14.83% |

■脆弱性に関する現在の問題点

今回の事例は、サイバー犯罪者がエクスプロイトキットを用いて修正されたばかりの脆弱性をいかに早く利用するかを示すもう 1つの事例となりました。弊社では同様の事例を今年3月にも確認しています。3月の事例では、Adobe Flash Player に存在する脆弱性の修正プログラムが公開されたわずか 1週間後に、この脆弱性を利用するエクスプロイトコードが「Nuclear Exploit Kit 」に追加されました。また弊社では、Adobe Flash Player がさらに頻繁にエクスプロイトキットの対象とされており、この傾向は当分変わらないことを今月述べたばかりです。

図1:テストで使用された Adobe Flash Player のバージョン

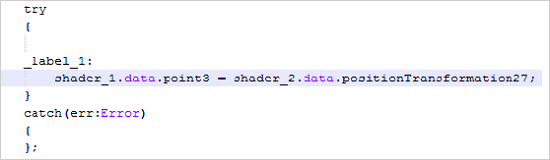

弊社が入手した SWFファイルは、「secureSWF」を利用して複雑に難読化されており、実際のエクスプロイトコードには、表面の基本的な外観を定義する 2つのシェーダーが利用されています。

図2:エクスプロイトコードで利用されたシェーダー

「Magnitude Exploit Kit」のような幅広く利用されているエクスプロイトキットは、新しく確認された脆弱性を追加して頻繁に更新されます。弊社の調査によると、「Magnitude Exploit Kit」は、「Sweet Orange Exploit Kit」や「Angler Exploit Kit」と並んで、サイバー犯罪者が最もよく利用するエクスプロイトキットの 1つとなっています。

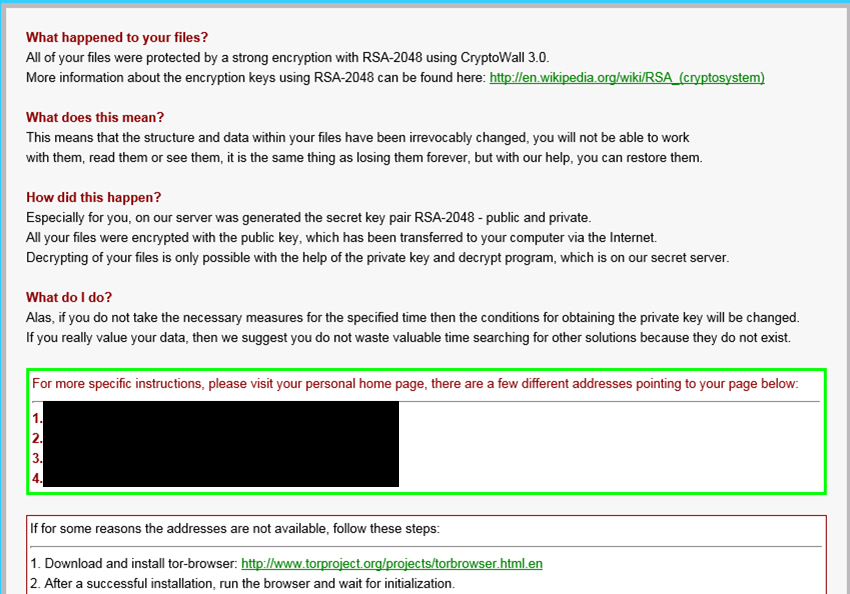

「CryptoWall」も、それ自身、注意を要する脅威です。弊社は、2014年、「CryptoWall」がスパムメールを介して拡散していることを初めて確認しましたが、今年に入ってから、情報窃取型不正プログラム「FAREIT」と連携したのを確認しています。

図3:身代金を要求する画面

トレンドマイクロ製品をご利用のユーザは、この脅威から守られています。弊社のネットワーク挙動監視ソリューション「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」のサンドボックスや「Script Analyzer」エンジンにより、他のエンジンやパターンの更新がなくても、この脅威をその挙動で検出することができます。ブラウザ向け脆弱性利用対策技術「ブラウザガード」を搭載する「ウイルスバスター クラウド」や「Trend Micro 脆弱性対策オプション(ウイルスバスター コーポレートエディション プラグイン製品)」、「ウイルスバスター ビジネスセキュリティ」といったネットワーク端末へのセキュリティ対策製品は、エクスプロイトコードをホストする URL にアクセスするタイミングでエクスプロイトコードをブロックします。「ブラウザガード」はまた、ブラウザや関連したプラグインを狙うエクスプロイトコードから保護します。

また、弊社は Adobe Flash Player を常に最新のバージョンに更新することを推奨します。今回の事例はこうしたセキュリティ対策がいかに重要であるかを示すものとなりました。なお、Google Chrome に組み込まれた Flash Player は自動的に更新されます。

Adobe Flash Player に存在する脆弱性を利用した攻撃を実行するエクスプロイトコードは、弊社の製品では「SWF_EXPLOIT.MJTE」として検出されます。SHA1 は以下のとおりです。

- 16ad317b7950c63720f9c7937a60ee3ea78cc940

協力執筆者:Brooks Li および Joseph C Chen

参考記事:

- 「Magnitude Exploit Kit Uses Newly Patched Adobe Vulnerability; US, Canada, and UK are Most At Risk」

by Peter Pi (Threat Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)