※この記事にはその後判明した事実に基づく統括情報を公開しております。こちら からご参照ください。

リージョナルトレンドラボはマイクロソフト株式会社のServerサービスに存在する脆弱性(MS08-067:CVE-2008-4250)を抱えるコンピュータを見つけ出し、任意プログラムのダウンロード攻撃を仕掛けるツールが流通していることを確認しています。トレンドマイクロでは、今回確認されたハッキングツールを「TROJ_PACKED.ME」の検出名にて対応が完了済みであることを報告します。

|

| 図1. MS08-067の脆弱性を抱えるコンピュータを見つけ出し任意プログラムのダウンロード攻撃を仕掛けるツール |

攻撃ツールの利用者は中国語圏と推定

今回、我々が確認したハッキングツール「TROJ_PACKED.ME」は、先月24日にマイクロソフト社が定例外のスケジュールで「深刻度:緊急」に位置づけ、リリースを行ったセキュリティ更新プログラム「MS08-067」の脆弱性を悪用するものです。攻撃ツールによる攻撃が成立した場合、任意のプログラムを標的コンピュータへダウンロードさせることが実現します。

ツールはユーザインターフェイスを持ち、攻撃者が直感的に攻撃を計画できるように設計されています。主な機能として、つぎのような点があげられます。

- 検索対象コンピュータのIPアドレス範囲設定

- 攻撃実行時のスレッド数設定

- 攻撃実行時のポート番号設定

- 脆弱コンピュータ走査方式(TCP/UDP)設定

- ダウンロードさせるプログラムのURL設定

- 脆弱性が確認されたコンピュータのIPアドレス報告機能

任意のプログラムを標的コンピュータへ自動ダウンロードさせることができる機能は、ウイルスをはじめとする不正プログラムの拡散計画に悪用される危険性が考えられます。

|

| 図2. 攻撃ツールにて任意プログラムのダウンロードURLを指定している画面 |

攻撃ツールのユーザインターフェイスに使用されている言語は中国語です。このことから、中国語圏の攻撃者に向けてリリースされた攻撃ツールであると判断しています。

脆弱性悪用のライフサイクル

一部報道に依れば、マイクロソフト社からのコメントとして、MS08-067の攻撃が10月第4週に「限定的な標的型攻撃」確認していたと報じているところがあります。トレンドマイクロにおいては、MS08-067を悪用する不正プログラムの代表例として、以下のとおり確認、検出対応を実施しています。

|

日付 |

経緯 |

|

2008年 |

「限定的な標的型攻撃」確認(マイクロソフト社コメント) |

|

10月22日 |

トレンドマイクロ WORM_GIMMIV.A を発見。ウイルスパターンファイル 5.619.00にて検出対応。 |

|

10月24日 |

マイクロソフト「MS08-067 : Windows の重要な更新 Server サービスの脆弱性により、リモートでコードが実行される (958644)」の公開 |

|

10月25日 |

「Metasploit」(セキュリティ研究者向けの攻撃コード開発および検証ツール)向けにMS08-067の攻撃コードがリリース |

|

11月2日 |

トレンドマイクロ TROJ_DUCKY.M、TROJ_DUCKY.O を発見。ウイルスパターンファイル 5.633.00にて検出対応。 |

|

11月4日 |

トレンドマイクロ WORM_KERBOT.A を発見。ウイルスパターンファイル 5.637.00にて検出対応。 |

これら時間経過による状況変化は、過去報じられている類似脆弱性の悪用状況と同一性が見られます。

攻撃の影響範囲予測と今後の攻撃に備えた対策

一連のMS08-067の攻撃はどのような影響を及ぼしているのでしょうか

Web管理者向けトラフィック解析サービスの米NetApplications(ネット・アプリケーション)によるオンラインユーザのオペレーティングシステム市場分析によると、今年10月にWeb接続に利用されたWindows OSコンピュータの利用率は89.9%だったという。その内訳は、Windows XP:68.11%、Windows Vista:19.29%、Windows 2000:1.72%、Windows NT:0.78%。

この市場分析結果より、多くの環境ではWindows Updateやパーソナルファイアウォールなどの効果が発揮され、ネットワークウイルス全盛期のような大規模な攻撃成立に至らなかったものと推測されます。

では、少数派(Windows 2000/NT)環境ではどうでしょうか。多くの組織において、不要なトラフィックについては境界線(ゲートウェイ層)でブロックする対策が進んでいます。このためやはり攻撃成立には至っていないと推測されます。

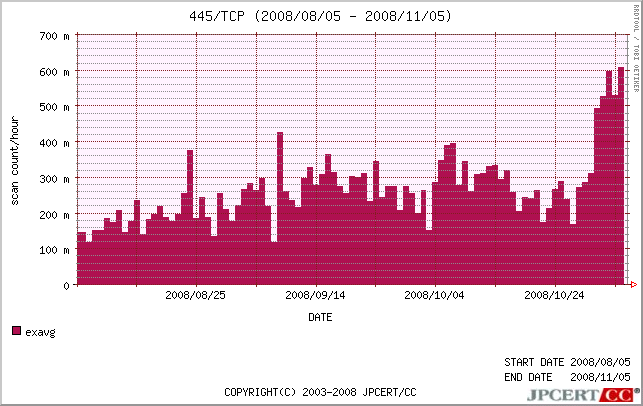

その一方で、TCP 445番ポートへのスキャン増加傾向を示す統計データ[ISDAS TCP 445番ポート指定グラフ (2008/08/05-11/04)]がJPCERT/CCから発表されています。

|

| 図3. TCP 445番ポート指定グラフ (2008/08/05-11/04):JPCERT/CC発表情報より引用 |

日頃からのセキュリティ基本対策を怠ることなかれ。これが今回の一連の攻撃から言える教訓ではないでしょうか。

最も有効な対策としては、「MS08-067」のセキュリティ更新プログラムを適用すること。今後想定されうる、セキュリティ更新プログラムでは回避できない未知の脆弱性については、パーソナルファイアウォールなどで不要なポートを防ぎ、外部からの攻撃に備えることが有効です。

複数のコンピュータを抱えている場合、全てのコンピュータにセキュリティ更新プログラムが正しく適用されているか確認が困難な場合があります。このような場合、パッチ管理ソフトウェアを活用することで、適用漏れを防ぐ集中管理を行うことが可能です。

ウイルスバスター 2009の「セキュリティダッシュボード」、「セキュリティ診断 (脆弱性検索)」を活用することも有効です。

セキュリティ対策製品を上手く活用し、リスク回避を行ってください。

関連情報

* 参考情報1. Trend Micro Security Blog「そのとき何が、「WORM_DOWNAD」ファミリの振り返り」

* 参考情報2. Trend Micro Security Blog「脆弱性 (MS08-067:CVE-2008-4250)を悪用したハッキングツールを確認」

* 参考情報3. Trend Micro Security Blog「Microsoft Server サービスの脆弱性 (MS08-067)を悪用した脅威」

* 参考情報4. JPCERT/CC Alert 2008-11-04「TCP 445番ポートへのスキャン増加に関する注意喚起」