「脆弱性攻撃ツール(エクスプロイトキット)」の2016年動向を振り返ると、主要なエクスプロイトキットが姿を消すなど、大きな変化が見られた年でした。2016年5月から「Nuclear Exploit Kit(Nuclear EK)」が勢いを失い始め、6月には「Angler EK」の関係者50名近くがロシア連邦保安庁に逮捕され、このエクスプロイトキットも姿を消しました。2016年9月には「Neutrino EK」が依頼ベースの提供のみにシフトしたと報じられました。そして現在、最も広く出回っているエクスプロイトキットは「Rig EK」と「Sundown EK」です。両者は「Neutrino EK」が姿を消して間もなくしてから勢いを増し始めました。

特に「Sundown EK」は、他のエクスプロイトキットとは異なる特徴を示していました。このエクスプロイトキットは、旧来のエクスプロイトキットを再利用してはいるようですが、自身を隠ぺいする動作を行ないません。ブラウザ上で動画等が再生される際、通常はブラウザ拡張機能「Silverlight」が拡張子「XAP」のファイルをリクエストします。他のエクスプロイトキットでは、この「Silverlight」の動作を偽装することで自身の存在を隠ぺいしようとします。しかし、「Sundown EK」がホストされたURL ではこのような隠ぺい工作はされず、通常とは異なる、拡張子「SWF」の Flashファイルをリクエストします。また、他のエクスプロイトキットが利用するアンチクローリング機能も備えていません。

■「Sundown EK」や「Rig EK」を利用した不正活動

「Sundown EK」と「Rig EK」は、2016年9月にランサムウェア「CryLocker」(「RANSOM_MILICRY.A」として検出対応)を拡散する不正広告が確認された際、この不正活動に利用されたことで注目されました。2016年9月1日、「Rig EK」による活動が最初に確認され、同月5日、「Sundown EK」による活動が確認されました。「CryLocker」は、感染PC から窃取した情報を Portable Network Graphic(PNG)ファイルに変換する機能を備えています。このPNGファイルは無料オンライン画像共有サービス「Imgur album」にアップロードされ、そこで攻撃者にアクセスされます。これにより検出を回避することが可能です。

「CryLocker」が情報窃取に PNGファイルを利用する際、このファイルには画像自体は含まれておらず、正規のPNGヘッダーが付与され、ASCII の文字列でシステム情報が記載されているだけでした。この点で、画像内に秘密のメッセージやファイルや情報を隠ぺいさせる「Steganography(ステガノグラフィ)」の手法とは区別されます。

■エクスプロイトキットに利用されたステガノグラフィの手法

ステガノグラフィとは、不正コードを画像ファイル内に隠ぺいしてシグネチャベースの検知を回避する手法で、不正広告やエクスプロイトキット攻撃によく利用されています。2016年初旬、大規模な不正広告キャンペーン「GooNky」において不正広告へのトラフィック隠ぺいに複数の手法が駆使され、その際、不正コードを画像ファイルに隠ぺいするため、この手法も利用されました。しかしこの攻撃では、不正コードが画像ファイル内に完全に隠ぺいされたわけではなく、画像ファイルの末尾に不正コードが追加されただけでした。

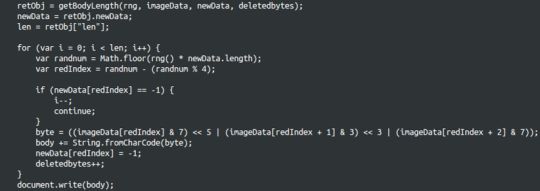

さらに巧妙なケースとしては、トレンドマイクロのリサーチャーが他のセキュリティリサーチャーと共同で調査した事例があげられます。この調査では、エクスプロイトキット「Astrum EK」による不正広告キャンペーン「AdGholas」で活用されたステガノグラフィの手法が分析されました。この不正広告キャンペーンでは、画像ファイルのアルファ値の箇所にスクリプトがエンコードされていました。アルファ値とは画像ファイルの透過度を示す値です。この手法によりマルウェア作成者は、画像ファイルの色彩がわずかに変化する範囲で正規広告を偽装できます。このため、不正広告の検知や解析はより困難になります。

■ステガノグラフィの手法を駆使する「Sundown EK」

そして2016年12月27日、弊社では、同様のステガノグラフィ手法を利用できるようにアップデートされたエクスプロイトキット「Sundown EK」を確認しました。この場合、PNGファイルは、窃取した情報の保管ではなく、自身のエクスプロイトコードの隠ぺいに用いられるよう設計されていました。

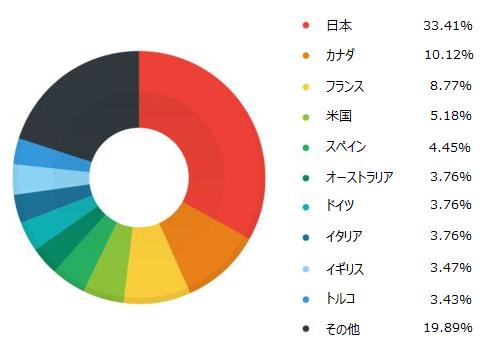

新たにアップデートされたエクスプロイトキット「Sundown EK」は、マルウェアを拡散させるため、複数の不正広告キャンペーンに利用されていました。最も影響を受けた国は、日本、カナダ、フランスで、中でも日本は全体の 30%以上を占めていました。

図1:「Sundown EK」の標的となった国(2016年12月21日から27日まで)

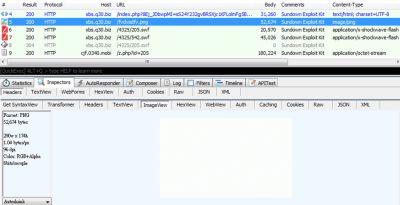

従来の「Sundown EK」は、上述のとおり、自身がホストされたページを閲覧したユーザに対して脆弱性を含むFlashファイルを直接接続させていました。今回のアップデート版では、不正広告上に隠ぺいされた iframe によりユーザは、このエクスプロイトキットがホストされたページへ自動的に接続されます。そしてこのページ上で探索されたPNGファイルの白い画像がダウンロードされ、PNGファイル内のデータが復号され、追加の不正コードが取得されます。

図2:「Sundown EK」の感染活動に利用されるステガノグラフィの手法隠ぺいに利用される PNGファイルの白い画像

このPNGファイル内のエクスプロイトコードを解析したところ、Internet Explorer(IE)を操作する JScript の脆弱性「CVE-2015-2419」を狙ったエクスプロイトコードも確認されました。Flashファイルの脆弱性「CVE-2016-4117」も、このエクスプロイトコードで探索されます。エクスプロイトキットがホストされたページ自体には、IE の別の脆弱性「CVE-2016-0189」を狙うエクスプロイトコードも含まれていました。これらのエクスプロイトコードはすべて修正対応済ですが、いずれも過去 1年間、他のエクスプロイトキットにも利用されていました。

図3:エクスプロイトキットがホストされたページにある PNGファイル復号用JavaScriptコード

このアップデート版エクスプロイトキット「Sundown EK」は、オンライン銀行詐欺ツール「Chthonic」(「TSPY_CHTHONIC.A」として検出対応)を作成します。「Chthonic」は、2016年7月、オンライン決済サービス「PayPal」関連詐欺に利用されたオンライン銀行詐欺ツール「ZBOT」の亜種でもあります。

■トレンドマイクロの対策

エクスプロイトキットは、脆弱性を利用して攻撃を仕掛けます。そのため、こうしたエクスプロイトキットの被害に遭わないためにも、インストールしているソフトウェアおよびオペレーションシステム(OS)を最新の状態にしてください。また、不正な Webサイトへ誘導される恐れのある、未知の送信元からのリンクをクリックしないでください。

企業ユーザは、これらの脅威によるリスク軽減のために、多層的かつ段階的な対策を取ることができます。メール攻撃対策製品「Deep Discovery™ Email Inspector」および Webゲートウェイ対策製品「InterScan Web Security Virtual Appliance™ & InterScan Web Security Suite™ Plus」は、不正なファイルを検出し、侵入を防ぎます。「ウイルスバスター™ コーポレートエディション XG」のようなエンドポイント製品は、挙動監視機能(不正変更監視機能)の強化やアプリケーションコントロール、およびブラウザ脆弱性対策により、脅威による影響を最小にすることができます。ネットワーク型対策製品「Deep Discovery™ Inspector」は、「文書脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などにより脅威を警告します。

トレンドマイクロの中小企業向けクラウド型のエンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」は、「FRS」技術によりウイルス検出を行っています。また同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の脅威であってもその不正活動を検知してブロックできます。

トレンドマイクロの個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター クラウド」は、不正なファイルやスパムメールを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。

■攻撃痕跡(Indicators of Compromise、IOC)の情報

下記は、「Sundown EK」が利用するドメインおよびIPアドレスです。

- xbs.q30.biz (188.165.163.228)

- cjf.0340.mobi (93.190.143.211)

「Chthonic」(「TSPY_CHTHONIC.A」で検出対応)の検体のハッシュ値は以下のとおりです。

- c2cd9ea5ad1061fc33adf9df68eeed6a1883c5f9

この検体は、以下のコマンド&コントロール(C&C)サーバを利用します。

- pationare.bit

参考記事:

翻訳:与那城 務(Core Technology Marketing, TrendLabs)