新しいエクスプロイトキット「Bizarro Sundown Exploit Kit (Bizarro Sundown EK)」が確認されました。トレンドマイクロは、複数の種類の暗号化型ランサムウェア「LOCKY」を拡散するこのエクスプロイトキットの2つのバージョンを確認しました。このエクスプロイトキットは、以前から存在する「Sundown Exploit Kit(Sundown EK)」が土台になっています。Sundown EK は、過去に優勢だった「Neutrino Exploit Kit(Neutrino EK)」の活動が停滞した時、「Rig Exploit Kit(Rig EK)」とともに活発化し始めました。

Bizarro Sundown EK の最初のバージョンは、2016年10月5日に初めて確認され、その2週間後の10月19日に次のバージョンが確認されています。このエクスプロイトキットによる攻撃の影響を受けたユーザの過半数は、台湾と韓国が占めています。Bizarro Sundown EK は、前身である Sundown EK と類似した機能を備えていますが、解析を回避する機能が追加されています。10月19日の攻撃に利用された 2番目のバージョンでは、URL形式も変更し、さらに巧妙に正規の Webサイト広告に似せたものとなっています。どちらのバージョンも、「ShadowGate(別名WordsJS)」のキャンペーンにのみ利用されました。

2015年に初めて確認された攻撃キャンペーン「ShadowGate」は、インストールされたオープンソースの広告配信サーバである「Revive」や「OpenX」を狙いました。感染したサーバは、エクスプロイトキットが不正プログラムを拡散するための役割を果たすことになります。このキャンペーンに利用されたドメインのいくつかは閉鎖されましたが、弊社は、このキャンペーンが依然として活動しており、181もの改ざんされた Webサイトからランサムウェアを拡散していることを確認しました。また、2016年9月、暗号化したファイルの拡張子を「ZEPTO」に変える「LOCKY」の亜種を拡散するために、このキャンペーンで Neutrino EK が利用されているのを確認しました。そして、10月5日、Bizarro Sundown EK へ乗り換えています。その2週間後の10月19日、変更が加えられた2番目のバージョンの Bizarro Sundown EK が確認されました。

■攻撃の規模と拡散先

Bizarro Sundown EK の活動を調査した結果、週末には全く活動していないという興味深い傾向が確認されました。

図1:Bizarro Sundown EK の活動状況(2016年10月)

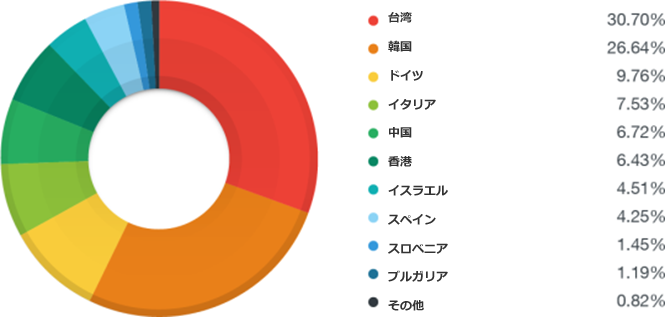

弊社は、攻撃キャンペーン「ShadowGate」が週末の間、感染サーバから不正なリダイレクトのスクリプトを削除しリダイレクトを休止するのを確認しました。そして、平日になると再び問題のスクリプトが再開していました。影響を受けたユーザの過半数は、台湾と韓国でした。加えてドイツ、イタリアおよび中国が、トップ 5カ国に入っています。

図2:Bizarro Sundown EK に影響された国分布

■攻撃の詳細

Bizarro Sundown EK の最初のバージョンは、Internet Explorer(IE)のメモリ破損の脆弱性「CVE-2016-0189」、Adobe Flash Player の「use-after-free(解放済みメモリの使用)」の脆弱性「CVE-2015-5119」、また、Adobe Flash Player の「境界外読み取り( Out-of-bounds Read)」の脆弱性「CVE-2016-4117」を利用しました。なお、「CVE-2016-0189」の修正プログラムは 2016年5月に、「CVE-2015-5119」の修正プログラムは1年以上前の 2015年7月に、そして「CVE-2016-4117」の修正プログラムは 2016年5月にそれぞれ公開されています。Bizzaro Sundown EK の 2番目のバージョンは、Adobe Flash Player の脆弱性2つ「CVE-2015-5119」および「CVE-2016-4117」を利用します。

最初の Bizarro Sundown EK の攻撃では Sundown EK と類似した URL形式が利用されていましたが、クエリ文字列を利用せず、他の方法でランディングページを難読化していました。Bizarro Sundown EK は、Webサイトの情報を収集するために巡回するプログラムである「クローラ」を回避する機能を追加しており、これによりリサーチャーや解析者が使用するクローラを避けます。これは、今日、エクスプロイトキットに通常実装されている機能です。最初のバージョンは暗号化したファイルの拡張子に「ODIN」を利用する「LOCKY」の亜種を拡散するのに利用されました。

図3:Sundown EK のトラフィック(上)と Bizarro Sundown EK のトラフィック(下)

2016年10月19日、弊社は、Bizarro Sundown EK の新しいバージョンを確認しました。この 2番目のバージョンには、リダイレクト方法の変更が含まれており、URL が最初のバージョンのものよりも正規広告のトラフィックに似ています。新しいリダイレクト方法により、「ShadowGate」のトラフィックに直接取り込まれるようになっています。最初のバージョンはユーザを不正なサーバに誘導するため、スクリプトのみが利用されていました。2番めのバージョンでは、リダイレクトのためにフラッシュファイル(拡張子SWF)が利用されます。

この不正な SWFファイルは、インストールされている Flash Player のバージョンを特定し、その情報をクエリ文字列で Bizarro Sundown EK に渡します。Bizarro Sundown EK はこの情報を利用して該当する Flash Player の脆弱性のエクスプロイトコードを送信します。これは、感染経路からランディングページという中間媒介を取り除き、リダイレクトを効率化するためと考えられます。また、弊社では「ShadowGate」がもう1つ別の「LOCKY」の亜種(「RANSOM_LOCKY.DLDSAPZ」として検出)を拡散するのを確認しています。この亜種は暗号化したファイルの拡張子を「THOR」に変えます。

図4:感染した広告サーバから拡散する Bizarro Sundown EK の2番目のバージョン

図5:インストールされている Flash Player のバージョンを特定するコードの一部

■対策

バックアップを確実にしておくことは、ランサムウェアに対して今でも最善の防衛策です。また、更新プログラムを必ず適用しておくことも、機器周辺のセキュリティ確保に役立ちます。オペレーションシステム(OS)やインストールしているソフトウェアを最新の状態にしておくことにより、更新プログラムがすでに公開されている脆弱性を狙った攻撃のリスクを軽減することが出来ます。

図6:「Trend Micro Deep Security™」の仮想パッチ

個人ユーザや企業は、入口から広範囲のユーザ機器、ネットワーク、サーバまでを保護する、多層的なセキュリティ対策によって防衛できます。セキュリティ対策システムやソフトウェアの脆弱性を利用する攻撃に対応する、エンドポイントの脆弱性対策製品「Trend Micro Virtual Patch for Endpoint(旧 Trend Micro 脆弱性対策オプション)」も、強固な保護を提供します。

「侵入の痕跡(Indicators of Compromise、IOC)」には、以下が含まれます。

関連する SHA1(「RANSOM_LOCKY.DLDSAPZ」として検出):

- 867ed6573d37907af0279093105250a1cf8608a2

「ShadowGate」に関連する URL:

- jewelry[.]earwhig[.]net

- ads[.]phoenixhealthtechnology[.]com

Bizarro Sundown EK に関連する URL:

- aided[.]theteragroup[.]com

- references[.]vietnamesebaby[.]com

- ads[.]dubleywells[.]com

※調査協力:セキュリティリサーチャーの Kafeine氏に謝辞

【更新情報】

| 2016/11/09 | 11:00 | 「Bizarro Sundown EK」の2番目のバージョンは、「GreenFlash Sundown EK」という名称になりました。 |

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)