Google は、2014年6月3日(米国時間)、64ビット版の「Google Chrome」のリリースを発表しました。Google によると、64ビット版のリリースに踏み切った理由は、Windowsユーザの大半が 64ビット版の Operating System(OS)を使用しているためとしています。64ビット版Windows の普及率は、Microsoft が当初予測したよりも若干ゆるやかとなっていますが、確実に伸びてきており、ソフトウェア開発各社からサポートが受けられることからでも明らかです。しかし残念ながら、64ビット版の不正プログラムが攻撃者によって進められ、普及しているのも、トレンドマイクロでは確認しています。

本ブログでは、64ビット版のオンライン銀行詐欺ツール「ZBOT」を含め、これまでに 64ビット版不正プログラムの事例をいくつか取り上げました。また、標的型攻撃においても 64ビット版の利用が確認されています。実際、「2H-2013 Targeted Attack Roundup Report(英語情報)」によると、標的型攻撃に関連した不正プログラムのおよそ 10% は、64ビット版の OS上でのみ実行します。

■「KIVARS」の以前のバージョン

弊社が確認した Windows の 64ビット版不正プログラムの 1つが、「KIVARS」です。弊社の調査結果によると、この不正プログラムの以前のバージョンは、32ビット版だけに感染し、「TROJ_FAKEWORD.A」(SHA1:218be0da023e7798d323e19e950174f53860da15)として検出される不正プログラムに作成されることで PC に侵入しました。なお、「KIVARS」のすべてのバージョンが、この不正プログラムに作成され、読み込み型ファイルとバックドア型不正プログラムの両方をインストールする点にご留意下さい。

「TROJ_FAKEWORD.A 」は実行されると、以下のように、2つの実行ファイルと、パスワードで保護された Word文書を 1つ作成します。この Word文書はおとりとして使用されます。

- <windows system>\iprips.dll – 「TROJ_KIVARSLDR」として検出

- <windows system>\winbs2.dll – 「BKDR_KIVARS」として検出

- C:\Documents and Settings\Administrator\Local Settings\Temp\NO9907HFEXE.doc – おとりとなるファイル

|

「TROJ_KIVARSLDR」はメモリ上に「BKDR_KIVARS」を読み込み、実行します。「BKDR_KIVARS」の不正活動は以下のとおりです。

- ファイルのダウンロードおよびアップロード

- ファイルの操作および実行

- ドライブの列挙

- 不正プログラムのサービスのアンインストール

- スクリーンショットの取得

- キー入力操作情報収集の有効化および無効化

- アクティブウィンドウの表示および非表示

- 左、右、および左ダブルクリックの操作

- キーボード入力の操作

「TROJ_FAKEWORD.A」は、文字を右から左に向かって読ませる Unicode の機能「Right-to-Left Override(RLO)」や、Word文書のアイコンを利用をして、正常なファイルだとユーザに思わせます。なお、どちらの手法も、「PLEAD」のような標的型攻撃キャンペーンでも利用されています。

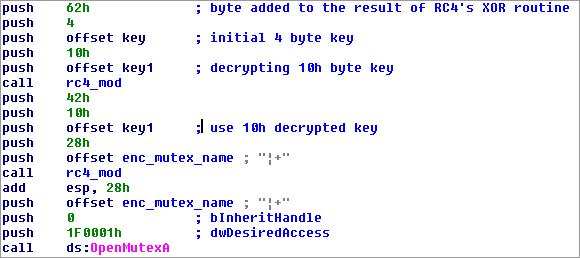

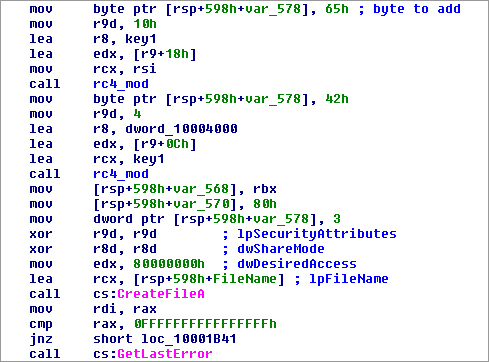

「BKDR_KIVARS」は、文字列および環境設定ファイルを復号する際、わずかに改良したストリーム暗号「RC4」を利用します。この不正プログラムは、余分なバイトのパラメータを追加し、それが80h以上になるかをこのバイトで確かめます。この条件が「true」であれば、RC4 の XOR演算結果にこのバイトが加えられます。なお、10hバイトの鍵を復号する際にも、この機能が利用されます。

|

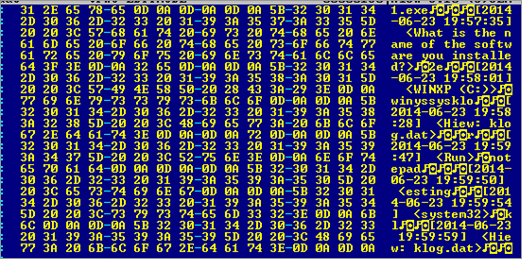

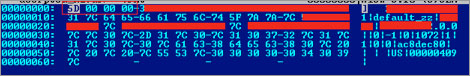

PC 侵入後に作成されたファイルは最初、55h の XOR鍵により暗号化されています。キー入力操作情報の収集に利用されるファイルも、ファイル名「klog.dat」として同様に暗号化されています。

|

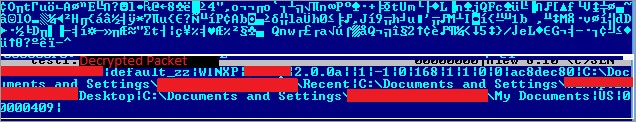

「BKDR_KIVARS」が送信する最初のパケットは、RC4 を利用して暗号化されています。送信されるパケットには、以下の情報が含まれています。

- 感染PC の IP

- 標的型攻撃キャンペーンの判別に使用される ID

- OS のバージョン

- ホスト名

- ユーザ名

- 「KIVARS」のバージョン

- 最新のドキュメントおよび最新のデスクトップフォルダ

- キーボード配置

|

■64ビット版「KIVARS」

「KIVARS」の新しいバージョンには、32ビット版と64ビット版があり、PC にインストールする際の動作が、以前のバージョンと若干異なっています。例えば、読み込み型ファイルや、作成されるバックドア型不正プログラムに対しては、以下のようなランダムなファイル名が付与されます。

- <Windows><system32>\<ランダム>.dll

- <Windows><system32>\<ランダム>.<tlb|dat> – 拡張子として、「tlb」もしくは「dat」を利用

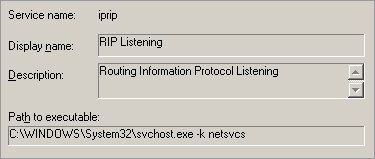

このバージョンでは、読み込み型ファイルは「サービス」としてインストールされ、以下のサービスアクティブ名のいずれか 1つを使用します。

- Iprip

- Irmon

- ias

「BKDR_KIVARS」の以前のバージョンは、バックドア活動のために、マジックナンバーと呼ばれる識別子(MZ)を暗号化するだけでした。この新しいバージョンでは、改良した RC4 を利用してバックドア活動を暗号化しています。

|

■C&C通信について

新しいバージョンでは、ランダムに生成されたパケットを送信します。このパケットに基いて鍵が生成され、コマンド&コントロール(C&C)サーバからの応答を確認します。応答が確認されると、以前と同じように RC4 で暗号化した情報が送信されますが、最初の 4バイトが情報のサイズを示している点が、以前のバージョンと異なっています。

|

「KIVARS」の詳細は、以下のとおりです。

| Detection | SHA1 | C&C | IP |

| BKDR64_KIVARS.ZTAL-BA | f3703e4b11b138 9fbda1fbb3ba7ff3124f2b5406 |

herace.https443.org | 210.61.134.56 |

| BKDR_KIVARS.ZTAL-BA | f797243bd709d0 1513897f26ce1f5517ab005194 |

herace.https443.org | 210.61.134.56 |

| TROJ_FAKEWORD.A | 218be0da023e77 98d323e19e950174f53860da15 |

||

| TROJ_KIVARSENC.ZTAL-A | 709312b048b346 2883b0bbebb820ef1bc317b311 |

gsndomain.ddns.us | 211.21.209.76 |

| TROJ_KIVARSLDR.ZTAL-A | 6df5adeaea3f16 c9c64be5da727472339fa905cb |

||

| BKDR_KIVARS.ZTAL-A | 9991955db2623f 7b34477ef9e116d18d6a89bc3e |

||

| TROJ_KIVARSDRP.ZTAL-A | b9543a848d3dfb c04adf7939ebd9cfd758a24e88 |

||

| TROJ_KIVARSENC.ZTAL-A | 8112760bf2191d2 5cbb540a5e56be4b3eb5902fe |

||

| TROJ_KIVARSLDR.ZTAL-A | 17ab432d076cc6 cb41fcff814b86baf16703e27c |

||

| BKDR_KIVARS.ZTAL-A | 63d4447168f3d6 29ec867e83f4ad2e8f107bd3b2 |

zyxel.blogsite.org | |

| TROJ_KIVARSDRP.ZTAL-A | c738d64fdc6fcf 65410ab989f19a2c12f5ef22ab |

||

| TROJ_KIVARS.A | d35c2d5f9c9067 702348a220f79904246fa4024f |

gsndomain.ddns.us | 211.21.209.76 |

■「POISON」との関連

弊社は、「KIVARS」を利用している攻撃者が、標的型攻撃キャンペーンで用いられる「Remote Access Tool(RAT)」の「POISON」を利用していることを確認しています。下記は「POISON」のハッシュ値ですが、「KIVARS」が利用する C&Cサーバの 1つと接続しているのが分かります。

| Detection | SHA1 | C&C | IP |

| BKDR_POISON.VTG | 6b6ef37904e1a40e33f3fc85 da9ba142863867a2 |

adobeupdate.ServeUsers.com | 210.61.134.56 |

| TROJ_POISON.BHV | defeb241b5504c56603c0fd6 04aea6a79975b31d |

butterfly.xxuz.com | 210.61.134.56 |

| BKDR_POISON.TUET | ad935580a5d93314f5d22f20 89b8e6efeca06e18 |

truecoco.REBATESRULE.NET | 210.61.134.56 |

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

※協力執筆者:Ronnie Giagone

参考記事:

by Kervin Alintanahin (Threats Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)