トレンドマイクロは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」のフィードバックにより、「Angler Exploit Kit」および「Nuclear Exploit Kit」が、「Hacking Team」の情報漏えい事例で確認された Adobe Flash Player のゼロデイ脆弱性を利用するエクスプロイトコードを追加し、更新していたことを確認しました。さらに、セキュリティリサーチャーの Kafeine氏によると、「Neutrino Exploit Kit」も、このゼロデイ脆弱性を利用したエクスプロイトコードを追加したようです。

この問題の脆弱性は、「Hacking Team」から漏えいした情報の中で、その存在が確認されました。その後、Adobe は、この脆弱性を確認し、セキュリティ情報を公開しました(CVE-2015-5119)。Adobe はまた、現在使用されている Flash Player のすべてのバージョンがこの脆弱性の影響を受ける可能性があると報告しています。

Adobe は 2015年7月8日(米国時間)、今回のゼロデイ脆弱性の修正プログラムを「APSB15-16」で公開しました。Flash Player を利用するすべてのユーザは、できるだけ迅速にこの修正プログラムを適用することを推奨します。弊社は、今月、Flash Player に存在する脆弱性がエクスプロイトキットにさらに頻繁に狙われていることを述べましたが、この傾向は当分続くように思われます。

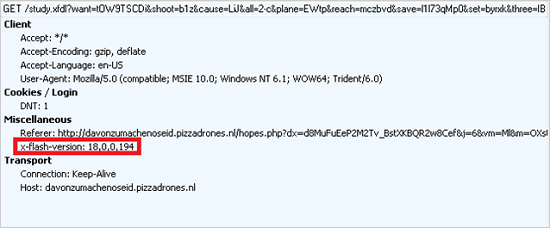

図1:「Angler exploit kit」の HTTP GET ヘッダ

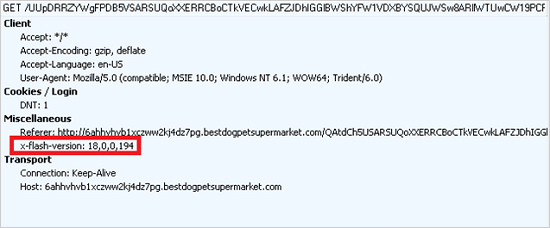

図2:「Nuclear exploit kit」の HTTP GET ヘッダ

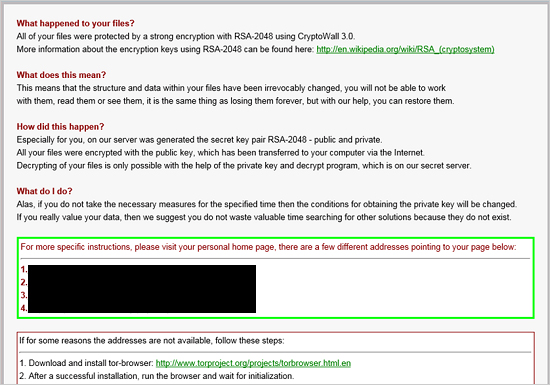

弊社は、今回の脆弱性を利用して拡散される不正プログラムの 1つが、特に「Angler Exploit Kit」によって利用される「CtyptoWall 3.0」であることを特定しました。

図3:「Cryptowall」の脅迫文の例

トレンドマイクロ製品をご利用のユーザは、この脅威から守られています。弊社のネットワーク挙動監視ソリューション「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」のサンドボックスや「Script Analyzer」エンジンにより、他のエンジンやパターンの更新がなくても、この脅威をその挙動で検出することができます。ブラウザ向け脆弱性利用対策技術「ブラウザガード」を搭載する「ウイルスバスター クラウド」や「Trend Micro 脆弱性対策オプション(ウイルスバスター コーポレートエディション プラグイン製品)」、「ウイルスバスター ビジネスセキュリティ」といったネットワーク端末へのセキュリティ対策製品は、エクスプロイトコードをホストする URL にアクセスするタイミングでエクスプロイトコードをブロックします。「ブラウザガード」はまた、ブラウザや関連したプラグインを狙うエクスプロイトコードから保護します。

弊社のサーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」および「Trend Micro 脆弱性対策オプション(ウイルスバスター コーポレートエディション プラグイン製品)」をご利用のお客様は、以下のフィルタを適用することにより、問題のゼロデイ脆弱性を利用した攻撃から保護されます。

- 1006824 – Adobe Flash ActionScript3 ByteArray Use After Free Vulnerability

今回の Adobe Flash Player のゼロデイ脆弱性を利用するエクスプロイトコードの SHA1ハッシュ値は以下のとおりです。

- 03bc4a75626ca7e3c1b43b1c73d4f569c4805fcf

- 9e3223bc016c94b5b576e3489f8d9b6d979b8965

今回の漏えい事例、また脆弱性に関しては、下記の記事もご参照下さい。新しい情報が入り次第、追って更新します。

- 伊企業「Hacking Team」の情報漏えい事例:Flash Playerに存在する未修正の不具合を確認

/archives/11851 - 「Hacking Team」の漏えい事例:Open Typeフォントマネージャの脆弱性の検証

/archives/11866

【更新情報】

| 2015/07/09 | 19:30 | 弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」からのフィードバックを調査したところ、「Magnitude Exploit Kit」も「CVE-2015-5119」を利用するエクスプロイトコードを追加したことが確認されました。このエクスプロイトコードにより、最終的に「TROJ_CRYPWALL.XXTXM」に感染します。 |

Hacking Team 関連の記事一覧

| 日付 | 更新 |

| 7月5日 | 伊企業「Hacking Team」が攻撃を受け、400Gバイト以上の企業の機密情報がインターネットに公開される。 |

| 7月7日 | 3つの脆弱性 – Adobe Flash Player の脆弱性 2つと Windowsカーネルの脆弱性 1つが漏えいした情報から確認される。そのうちの 1つ「CVE-2015-5119」は Flashのゼロデイ脆弱性。

Windowsカーネルに存在する脆弱性「CVE-2015-2387」は、Open Typeフォントマネージャのモジュール(ATMDF.dll)に存在し、サンドボックスを使ったセキュリティ対策を回避するために利用される。 Flash のゼロデイ脆弱性「CVE-2015-5119」が、「Angler Exploit Kit」や「Nuclear Exploit Kit」に追加される。韓国および日本に限定した攻撃も確認。 |

| 7月11日 | 2つの Flashゼロデイ脆弱性「CVE-2015-5122」および「CVE-2015-5123」が漏えいした情報から新たに確認される。 |

| 7月13日 | Hacking Team が自社製品「Remote Control System (RCS)」のエージェントを対象とする PC に常駐させるための UEFI および BIOS に感染するルートキットが漏えいした情報から確認される。 |

| 7月14日 | IEゼロデイ脆弱性「CVE-2015-2425」が新たに確認される。 |

| 7月16日 | 「Google Play」のフィルタを回避する偽のニュースアプリが確認される。 |

| 7月20日 | Windowsに存在する新たなゼロデイ脆弱性「CVE-2015-2426」が確認され、Microsoft は定例外の更新プログラムを公開。 |

| 7月21日 | 不正プログラム「RCSAndroid」を解析した結果、Hacking Team が対象とするモバイル端末を監視していたことが判明。 |

参考記事:

- 「Hacking Team Flash Zero-Day Integrated Into Exploit Kits」

by Brooks Li(Threats Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)