「脆弱性攻撃ツール(エクスプロイトキット)」の活動は 2016年下半期より、「Magnitude Exploit Kit(Angler EK)」、「Nuclear EK」、「Neutrino EK」、「Neutrino」、「Rig EK」を中心に減少傾向を示しています。しかしこれは、エクスプロイトキット自体が活動を諦めたわけではありません。「Astrum EK(別名:「Stegano EK」)」は、従来から存在するあまり目立たないエクスプロイトキットとして知られていますが、最近トレンドマイクロでは、このエクスプロイトキットの更新を複数回確認しました。

「Astrum EK」は、不正広告キャンペーン「AdGholas(アドゴラス)」だけに利用されるエクスプロイトキットとして知られ、この広告キャンペーンを介したオンライン銀行詐欺ツール「Dreambot/Gozi(別名「URSNIF」、「BKDR_URSNIF」として検出対応)」や「RAMNIT(「TROJ_RAMNIT」、「PE_RAMNIT」として検出対応)」など、深刻な脅威をもたらしていました。また、別の不正広告キャンペーン「Seamless」による不正サイトへの誘導に利用されることも、弊社では確認しています。「Seamless」は、通常、「Rig EK」が利用されることで知られています。

「Astrum EK」の最近の活動からは、複数の更新が施され、上述のような既存のマルウェアに利用されるだけでなく、利用範囲を広げ、今後の大規模なキャンペーン活動の準備をしているようにも見えます。特に「ディフィー・ヘルマン鍵交換(DH鍵交換)」を悪用して、セキュリティリサーチャやエンジニアの解析やフォレンジック分析を阻もうとする手口は、セキュリティ対策へ挑戦とも見て取れます。

■「Astrum EK」を利用した攻撃手順

セキュリティリサーチャの Kafeine氏は、2017年3月23日、「Astrum EK」が脆弱性「CVE-2017-0022」を利用し始めたことを確認しました。この脆弱性は、Microsoft では「Microsoft XML Core Services 用のセキュリティ更新プログラム」として 2017年3月14日に更新プログラム「MS17-022」が公開されていました。この脆弱性は、感染PC上のセキュリティ対策ソフト有無をチェックして検知や解析を回避する際に利用されていました。

弊社では、2017年4月下旬、再び「Astrum EK」の更新を確認しました。この更新では、セキュリティリサーチャが解析時に実施する「不正ネットワークトラフィック再現」を阻止する措置が施されていました。しかもこの再現阻止には DH鍵交換が悪用されていました。DH鍵交換は、ネットワークプロトコルの暗号化やセキュリティ確保に広く利用されているアルゴリズムです。DH鍵交換を悪用する手口は、2015年に初めて「Angler EK」において確認されました。

DH鍵交換を悪用すると、「Astrum EK」の不正活動で用いられる暗号化や復号の秘密鍵を解析エンジニアやセキュリティリサーチャが取得しようとした際、それを阻止することができます。これにより「ネットワークトラフィックを捕らえて本来の不正活動を把握する」という解析作業が困難になります。

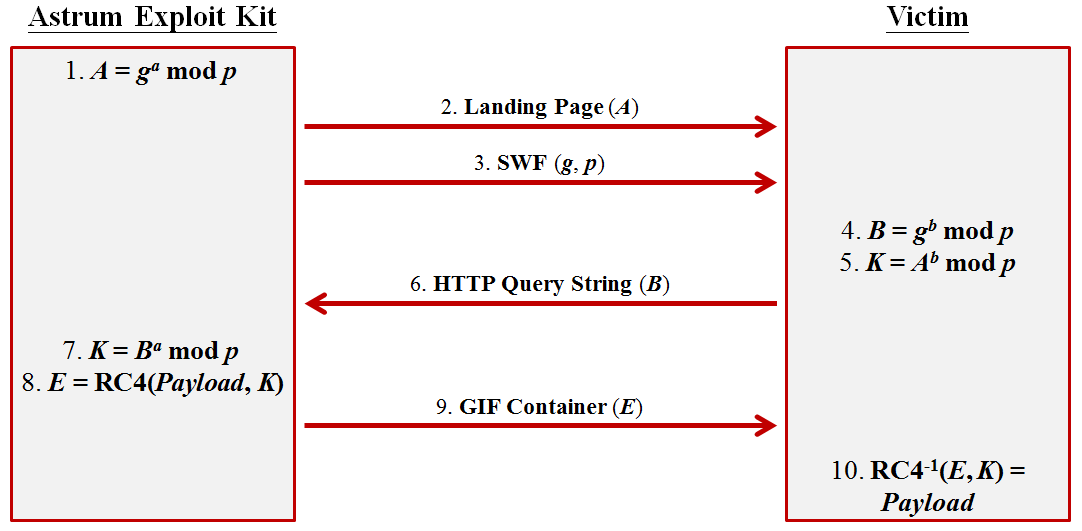

図1:「Astrum EK」で利用されたDH鍵交換の手順

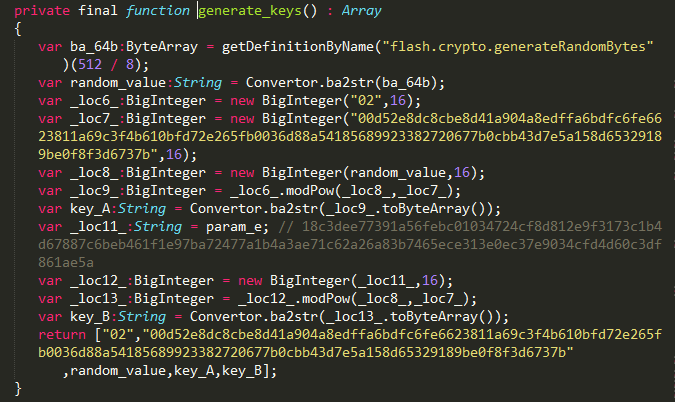

「Astrum EK」は DH鍵交換を次のように利用します。図1のとおり、予め算出された値Aは、「Astrum EK」が存在するランディングページに組み込まれます。値Aは、最初に読み込まれる Flashファイル(拡張子SWF)へパラメータとして渡され、Flashファイル内のスクリプトにより、ランダムな値bが生成されます。この値bは、感染PC のメモリ内のみに保存されます。

秘密鍵Kは、感染PC に存在する値A、共有された値p、ランダムに生成された値bによって算出され、値Bは、共有された値gと値p、ランダムな値bによって算出されます。値Bは、次の段階の HTTPリクエストのクエリーの文字列によって「Astrum EK」が存在するサーバへ送信されます。ディフィー・ヘルマン理論によれば、これにより「Astrum EK」は、値bに基づき、同様の秘密鍵Kを別途算出することが可能になります。そしてこの秘密鍵が、RC4 による不正活動の暗号化に使用されるため、解析者やセキュリティリサーチャによる再現の阻止が可能になります。

この結果、「Astrum EK」を利用した攻撃を再現する際、値bがランダムに生成され、再現が困難になります。つまり、算出された秘密鍵Kは、「Astrum EK」が攻撃の暗号化に使用したオリジナルの秘密鍵と異なるため、「暗号化された攻撃を複合する」という再現が不可能になります。秘密鍵が不正活動を正しく復号できない場合、「Astrum EK」はエラーメッセージをサーバ側に送信します。

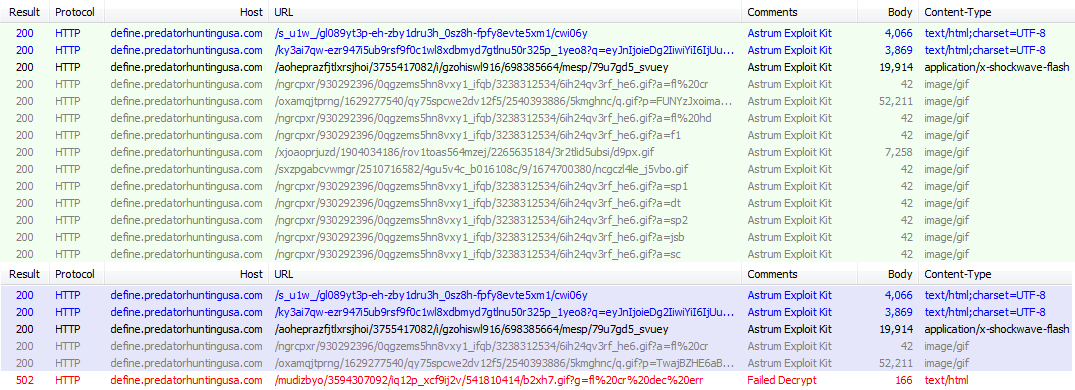

図2:「Astrum EK」のトラフィックが正しく表示された場合は上部のようになり、再現に失敗した場合は下部のようになる

図3:「Astrum EK」内のコード:これにより、ランダムな値の生成され、秘密鍵が算出される

「AstrumEK」は、脆弱性「CVE-2017-0022」だけでなく、Adobe Flash Playerに存在する以下の脆弱性を利用することも弊社では確認しています。

- 「CVE-2015-8651」:コード実行に関する脆弱性。2015年12月28日に修正プログラムを公開

- 「CVE-2016-1019」:遠隔でのコード実行に関する不具合。2016年4月7日に修正プログラムを公開

- 「CVE-2016-4117」:Flashにおける境界を超えた読み取りに関する不具合。2016年5月10日に修正プログラムを公開

■「Astrum EK」の狙い

弊社の解析では、現在のところ「Astrum EK」を利用するマルウェアは確認していません。また、「Astrum EK」自体のトラフィックも低い状態を示しています。こうした状況から、今回確認された活動は、将来の攻撃へ向けた準備活動と推測できます。

では、今後どのような展開が予測できるでしょうか。例えば、以前の「Magnitude EK」や「Neutrino EK」のように特定取引に限定される可能性や、Adobe Flash Player以外の脆弱性を利用してくる可能性等が考えられます。ファイルを物理的に感染しない手法で標的を狙い、暗号化された不正活動をもたらすなど、これまでにも確認された従来の手法を新たに備えてくる可能性もあります。

■どのような対策が可能か

このエクスプロイトキットにより、個人ユーザは、情報漏えい、個人ファイルの不正暗号化といった脅威にさらされる可能性があります。企業では、業務上の不具合、風評被害、大規模な業務停止等の脅威にさらされる可能性があります。エクスプロイトキットにとって未修正の脆弱性は格好の標的です。この点から、定期的に修正プログラムを適用し、システムを常に最新に保つことは、脅威を退けて不正活動を阻止する上で不可欠です。

情報セキュリティ管理者や ITシステム管理者は、ファイアウォールを導入し、侵入を検出・阻止するシステムを実装することで、ネットワークの監視や検証を確実にし、社内のネットワークやエンドポイントのセキュリティを確保できます。仮想パッチや、厳格な脆弱性管理ポリシー等を実行することで、脆弱性利用の攻撃を阻止することができます。

■トレンドマイクロの対策

「Astrum EK」などのエクスプロイトキットは、システムやソフトウェアの脆弱性を狙ってくるため、「いかに迅速に修正プログラムを適用するか」という時間との競争になります。こうした中、ゲートウェイ、エンドポイント、ネットワーク、サーバーを多層的に守るセキュリティ対策が有効となります。

法人向けのエンドポイント製品「ウイルスバスターコーポレートエディション XG」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」では、「FRS」技術によりウイルス検出と同時に、挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のランサムウェアであってもその不正活動を検知してブロックできます。特に「ウイルスバスターコーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現します。

トレンドマイクロの個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター クラウド」は、不正なファイルやスパムメールを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。

「Astrum EK」に関連する IPアドレスやドメインは、以下のとおりです。

- 141[.]255[.]161[.]68

- hxxp://define[.]predatorhuntingusa[.]com

利用されるマルウェアのハッシュ値(SHA256)は、以下のとおりです。

- 39b1e99034338d7f5b0cbff9fb9bd93d9e4dd8f4c77b543da435bb2d2259b0b5

- ccf89a7c8005948b9548cdde12cbd060f618234fd00dfd434c52ea5027353be8

不正広告キャンペーン「Seamless 」に関連するIPアドレスは、以下のとおりです。

- 193[.]124[.]200[.]194

- 193[.]124[.]200[.]212

- 194[.]58 [.]40 [.]46

※協力執筆者:Michael Du

参考記事:

翻訳:与那城 務(Core Technology Marketing, TrendLabs)