トレンドマイクロは、2014年12月、韓国の複数の銀行を狙った新たなオンライン銀行詐欺ツールを確認しました。しかし、今回が初めてではありません。昨年6月にも、弊社は複数のオンライン銀行詐欺ツールが対象範囲を拡大し、さまざまな手法を用いて韓国の銀行を狙ったことを確認しています。

今回のようなオンライン銀行詐欺ツールを監視する中で、弊社は、韓国の銀行を狙ったこの新しいオンライン銀行詐欺ツールが通常とは異なる挙動を見せることに気付きました。例えば、コマンド&コントロール(C&C)サーバの経路としてソーシャル・ネットワーキング・サイト(SNS)「Pinterest」を利用することなどです。

■不正な iframeインジェクションを介した感染

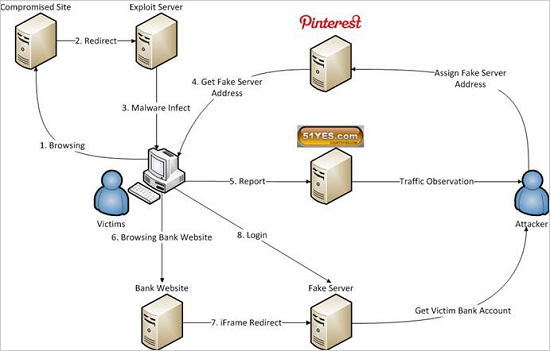

現在、この脅威は改ざんした Webサイトから韓国のユーザをエクスプロイトキットに誘導し、被害を与えています。弊社は、11月中旬、一度の感染で複数の不正な Webサイトに誘導する感染連鎖を確認しました。

この脅威をユーザの PC に侵入させるために、最初に正規の Webサイトを改ざんして iframeタグを埋め込みます。このタグにより、ユーザは、エクスプロイトキットをホストする第2 の改ざんした Webサイトに誘導されます。その結果、弊社の製品では「TSPY_BANKER.YYSI」として検出されるオンライン銀行詐欺ツールがユーザの PC に侵入します。

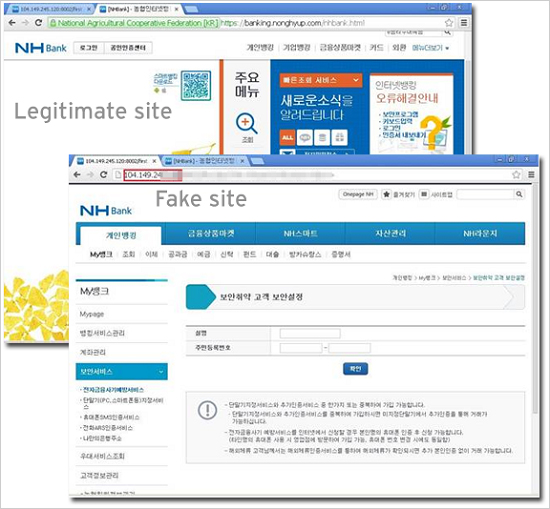

この不正プログラムが PC に侵入すると、Internet Explorer(IE)経由でオンライン銀行サイトにアクセスしたユーザは、自動的に不正な Webサイトに誘導されます。この Webサイトには、ユーザに銀行の認証情報の入力を求めるフィッシングページが含まれています。他の Webブラウザからこの Webサイトにアクセスしたユーザは影響を受けません。しかし、韓国では法律により、国内のオンライン銀行サイトにアクセスするユーザは基本的に IE を使用することになっています。

図1:正規のオンライン銀行サイトと偽のオンライン銀行サイトの比較

以下は、情報収集目的で狙ったオンライン銀行の Webサイトの一覧です。

- hxxp://kbstar.com

- hxxp://wooribank.com

- hxxp://banking.nonghyup.com

- hxxp://v3clinic.ahnlab.com

- hxxp://hanabank.com

- hxxp://mybank.ibk.co.kr

- hxxp://www.ibk.co.kr

- hxxp://banking.shinhan.com

- hxxp://www.fcsc.kr

誘導はどのように行われるのでしょうか。ユーザが上記の Webサイトの 1つを訪れると、この不正プログラムは IE にさまざまなフィッシングページを読み込む iframe を読み込ませます。この銀行の Webサイトの URL は、元の Webサイトの URL によってさまざまです。

この不正プログラムはまた、ユーザに正規のオンライン銀行サイトを訪れているように思わせるために、アドレスバー上の URL を偽装します。ユーザは、個人情報を入力すると、偽のオンライン銀行サイトに誘導されます。上述した銀行だけでなく、韓国で人気の検索エンジンサイトも、監視中の銀行のリンクがポップアップ画面に表示されるように改ざんされます。

この不正プログラムの C&Cサーバの不正活動は興味深いものです。C&Cサーバは、ユーザをどの偽の Webサイトに誘導するかをどうやって知るのでしょうか。

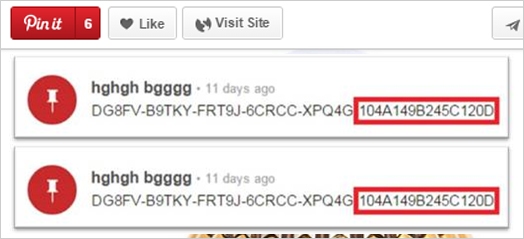

通常は、C&Cサーバに接続することによって、どの偽の Webサイトにユーザを誘導するかがわかりますが、今回の事例では、Pinterest を利用します。サイバー犯罪者は、Pinterest の特定の投稿のコメント欄を利用して、ユーザをそれぞれ別の偽Webサイトに誘導するように変更できます。

図2:Pinterest の投稿に残されたコメント

図2 では、コメント欄に「104A149B245C120D」という文字が含まれています。これは、「104.149.245.120」と復号されます。同様に「70A39B104C109D」は「70.39.104.109」に復号されます。アルファベットはドット(.)に置き換えられます。これにより、攻撃者は、サーバの場所を簡単に変更し、検出を回避することができます。

■エクスプロイトキット「Sweet Orange」のコードを再利用か

上述したように、改ざんされた Webサイトにはエクスプロイトキットがホストされており、訪れたユーザの PC に不正プログラムを侵入させるために利用されていました。

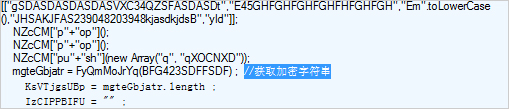

今回の事例では、不正プログラムを侵入させるために、「CVE-2013-2551」や「CVE-2014-0322」といった IE に存在する脆弱性が利用されています。「CVE-2013-2551」は 2013年5月に、「CVE-2014-0322」は 2014年9月に、それぞれ更新プログラムが公開されています。Javascript の難読化はコード解析を回避するために頻繁に利用されます。しかし、弊社では、今回の脆弱性を利用した攻撃が、エクスプロイトキット「Sweet Orange」を利用した攻撃に類似していることを確認しました。「Sweet Orange」は今年10月に本ブログ上で取り上げています。

今月に入ってから、不正プログラムを侵入させるためにエクスプロイトキット「Gongda」が利用されていますが、いまだに韓国の Webサイトから誘導されるユーザを対象としています。今年11月に更新プログラムが公開されたばかりの Windows に存在する脆弱性「CVE-2014-6332」もこの攻撃に利用されました。

またさらに、弊社は、難読化を解除したエクスプロイトコードに、エクスプロイトコードがどのように実行されるかについて中国語で書かれたコメントが含まれていることを確認しました。

図3:エクスプロイトコードに関する中国語のコメント

この不正プログラムはまた、さまざまなサーバと通信し、hxxp://<さまざまな IPアドレス>:9000/tongji.html にアクセスします(「tongji」とは中国のアルファベット表記(ピン音)で「統計」という意味)。

このサイバー犯罪者はさらに「51yes.com」と呼ばれる中国の Web解析・トラッキングサービスを利用し、改ざんした Webサイトおよび C&Cサーバの統計を作成しています。

図4 は、今回の攻撃におけるシナリオの全体像です。

図4:今回の攻撃におけるシナリオの全体像

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。また「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

以下は、今回の攻撃に関する不正プログラムのハッシュです。

- 1c0c82b6e53d6d2a6d7c1d2d0e3ccce2

- 6c8791edb12cdb08bee9c567a6d7904c

- bfb00d3f4b94542c5f1f3d1ce6718c7b

- c4e2c9006b9cbc70ede643f6ae623084

- e9d3661aaa4845464a08268e138ae8a4

協力執筆者:Brooks Li、Marilyn Melliang および Ronnie Giagone

参考記事:

- 「Banking Trojan Targets South Korean Banks; Uses Pinterest as C&C Channel」

by Joseph C Chen (Fraud Researcher)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)