Eメールは、サイバー犯罪者にとって大きなビジネスかもしれません。2014年、世界中で 1日当たり 1, 963億件の Eメールが送受信されました。そのうち 1,087億件はビジネスに関連したものです。こうしたメールが毎日膨大に送受信されることを考えると、サイバー犯罪者が大企業を狙って Eメールを悪用することは容易に想像できます。そして、Eメールの悪用は、甚大な経済的損害や個人情報の窃取につながる可能性があります。例えば、2014年に発生した大規模な情報漏えい事例により、米大手ホームセンター「Home Depot」は 6,200万米ドル(2015年9月3日時点、約74億6,850万円)、米大手小売業「Target」は 2億2,900万米ドル(275億8,530万円)の損害を受けたと報告されています。しかし、ビジネスだけが Eメールを悪用した攻撃に脆弱だというわけではありません。トレンドマイクロの調査によると、2015年上半期、Eメールを悪用した脅威はユーザを無差別に狙いました。

スパムメール全体を見ると、2015年上半期は 2つの動向に分けることができます。1つはスパムメールに添付されたマクロを利用する不正プログラムの継続した増加です。2つ目は、スパムメールを介して侵入する大量のランサムウェアです。

■マクロを利用した不正プログラムの復活

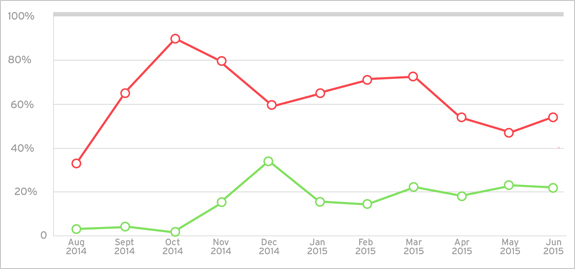

2015年に入った最初の数カ月、弊社はスパムメールに組み込まれたマクロを利用する不正プログラムが著しく増加していることを確認しました。これらのスパムメールには、「DOC」や「DOCM」、「XLS」、「XLSM」といった拡張子の Microsoft Office のファイルが添付されています。図1 は、各不正プログラムに関連したスパムメールを月ごとに分類したものです。「UPATRE」(赤)は依然としてこの種のスパムメールの最多となっていますが、マクロを利用した不正プログラム(緑)も増加しています。

図1:マクロを悪用した不正プログラムは増加している。弊社のハニーポットからの情報に基づく

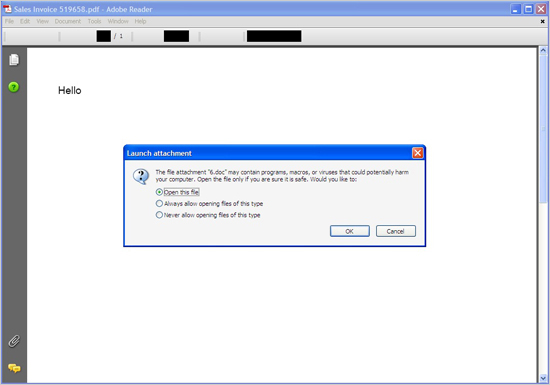

弊社ではまた、PDFファイルを添付した Eメールも確認しています。これらの添付ファイルには文書ファイル(拡張子 DOC)が埋め込まれています。文書ファイルにはマクロが含まれており、マクロが実行されると不正な実行ファイル(拡張子 EXE)をダウンロードします。

図2:PDFファイルの例

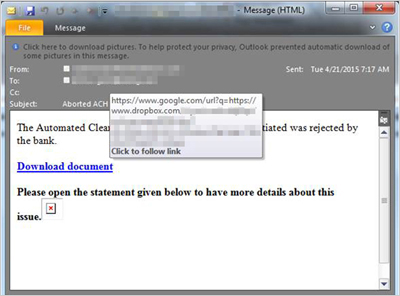

しかし、マクロを利用した不正プログラムに関連したすべてのスパムメールがファイルを添付しているとは限りません。スパムメール内のリンクにより「Dropbox」などの正規のファイルホスティングサイトに誘導し、その誘導先に不正なファイルがホストされている場合もあります。

図3:「Dropbox」へのリンクが含まれたスパムメールの例

サイバー犯罪者がスパムメール送信活動にマクロを利用しようと決めたのは、それが「新しい」からかもしれません。しばらくの沈黙の後、マクロを利用した不正プログラムが脅威の全体像に再登場したのはごく最近のことです。スパムメールを受信したユーザはおそらくマクロの危険性に気づいておらず、サイバー犯罪者はより広範囲のユーザを狙いました。

■請求書を装う「ランサムウェア」

疑いを持たない受信者の元にランサムウェアを侵入させる手法として、スパムメールは依然よく利用されています。2015年上半期、特に 2つのランサムウェアの活動が目立ちました。それは、「Cryptowall 3.0」と「TorrentLocker」です。

2015年第1四半期、弊社は情報収集とファイルの暗号化を実行するスパムメールの送信活動を確認しました。そうしたスパムメールのいくつかには、「履歴書」とされる圧縮ファイル(ZIP)が含まれていました。この圧縮ファイルには JSファイルや HTMLファイルが含まれており、それらが PC に「Cryptowall」や「FAREIT」をダウンロードします。「FAREIT」は、PC上の FTPクライアントや、Webブラウザ、Eメールクライアント、仮想通貨「Bitcoin(ビットコイン)」の Wallet に保存された個人情報を収集することで知られています。

また、オーストラリアやニュージーランド、ヨーロッパの一部を狙った地域的な攻撃の一部として、「TorrentLocker」を確認しています。こうした攻撃で頻繁に利用されるソーシャルエンジニアリングの「餌」は、「Bolletta」や「Fatura」といった請求書や郵便物の追跡通知です。

■2015年上半期のスパムメール数

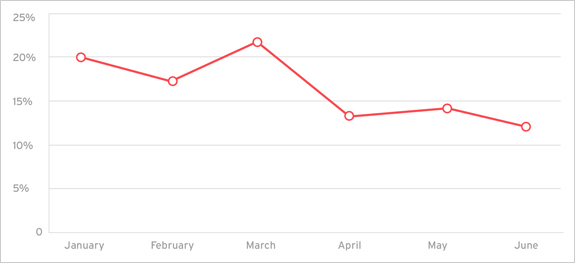

特定のスパムメールは増加したかもしれませんが、全体的にはスパムメール数は徐々に減少しました。2015年上半期、スパムメールの合計数を月別に分けると、半年間で最大の割合を占めたのは 3月でした。

図4:2015年上半期におけるスパムメールの全体数。弊社のハニーポットの情報による

スパムメール数が 2015年3月まで多いことを説明する要因はいくつかあります。まず、出会い系や成人向け、雇用に関連するスパムメールが再び急増しました。ただし、第2四半期には減少しています。これは、サイバー犯罪者が別の種類のスパムメールを送信するようになった可能性があります。

第2四半期に入っても、2つの動向は継続しました。まず、マクロを利用した不正プログラムの急増を確認しました。これらのスパムメールには、ダウンロードされる「UPATRE」とマクロを利用する不正プログラム「BARTALEX」が含まれた圧縮ファイルが添付されていました。弊社ではまた、新たに作成されたドメインに誘導するリンクを含むスパムメールを確認していました。こうしたドメインは、往々にして攻撃の数日前に作成されます。これらのスパムメールは、セキュリティ対策製品のフィルタを回避するために、意味をなさない言葉「Word salad」やメール本文の背景と同じ色の文字「invisible ink」といった手法を頻繁に利用します。

■依然として最も多く拡散されている「UPATRE」

「UPATRE」は、スパムメールを介して最も多く拡散した不正プログラムとして首位を保ち続けています。2014年、「Gameover」のネットワーク閉鎖により、「UPATRE」に関連したスパムメール送信活動が減少したことを弊社は確認しました。しかし、ボットネット「CUTWAIL」により、その活動はすぐに持ち直しました。それから 1年後、「CUTWAIL」の拡散により、「UPATRE」は最も多く拡散した不正プログラムとなっています。「CUTWAIL」は 2007年に早くも感染が確認され、2009年にはスパムメールを拡散する最大のボットネットの 1つとなりました。

「UPATRE」は古い不正プログラムだと考えるかもしれませんが、まだ奥の手を隠し持っています。弊社は、セキュリティ機能を無効にし、検出回避を容易にする「UPATRE」の新しい亜種を確認しました。また、Microsoft のオンライン・ヘルプ・ファイル(拡張子CHM)として作成される新たな亜種も確認しています。これも検出回避のための手法です。

■標的型サイバー攻撃に利用される「PLUGX」と「EMDIVI」

Eメールは、標的型サイバー攻撃でもいまだ頻繁に利用される侵入経路です。標的型サイバー攻撃の 74% が PC に侵入する経路として Eメールを利用しています。

2015年上半期、標的型メールはさまざまなソーシャルエンジニアリングの「餌」を利用しました。例えば、セミナー開催、求人情報、人事に関する内容です。しかし、注目したいのは、最もよく利用された不正プログラムが「PLUGX」と「EMDIVI」であったことです。「PLUGX」は「Remote Access Tool (RAT)」で、政府関連機関や主要な産業を狙った標的型サイバー攻撃に利用されます。一方、2014年に初めて確認された「EMDIVI」は、日本の企業を狙った標的型攻撃で利用されることで知られています。

■スパムメールの予測と展望

2015年下半期、スパムメール送信活動を行うサイバー犯罪者がどのような手を打つかを予想することは難しいですが、これまでの知見を活かし、弊社では以下の予測を行いました。

- マクロを悪用した不正プログラムは今後も増加する。利用する拡張子や感染させる不正プログラムを追加するなど、新たな手法を利用する可能性が高い

- 「CRYPTOWALL」を感染させるスパムメールは少し変化する可能性がある。「履歴書」を利用した手法はもはや利用されない。別の文書を利用した新たな不正プログラムが登場する

- サイバー犯罪者は、セキュリティ対策製品のフィルタから攻撃を回避させるために、ごく一般的な書類を利用する。例えば、ソーシャルネットワークの通知や、銀行の告知文、DHL や Fedex などの運送会社の追跡通知など

- しかし、これまでと変わらないものもある。サイバー犯罪者は、祝祭日やニュースになる出来事を利用したスパムメールを送信し、疑いを持たないユーザに被害を与える

- 「UPATRE」は、ファイルのサイズが小さく、Eメールに添付したり URL からダウンロードするのが容易なため、依然として最も多く拡散される不正プログラムとなる。2015年上半期に確認されたように、セキュリティ対策製品のフィルタを回避するよう改良される可能性もある

スパムメールの進展とは関係なく、企業は、Eメールからの脅威を検知しブロックするセキュリティ対策製品を導入すべきでしょう。「Deep Discovery Email Inspector」は、高度な不正プログラム検出エンジン、URL解析、ファイルおよびサンドボックスを備え、情報漏えいにつながる標的型メールを速やかに検出し、ブロックします。

また、法人向け「ウイルスバスター コーポレートエディション」や、中小企業向け「ウイルスバスター ビジネスセキュリティ」は、さまざまなセキュリティ対策を駆使し、多層防御を提供します。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。さらに、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

参考記事:

- 「Macro Threats and Ransomware Make Their Mark: A Midyear Look at the Email Landscape」

by Maydalene Salvador (Anti-spam Research Engineer)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)