トレンドマイクロでは、2014年10月、より広範囲のユーザを対象とし、検出を回避する新しい手法を備えたオンライン銀行詐欺ツールを確認しました。「DRIDEX」として知られるこの不正プログラムは、オンライン銀行詐欺ツール「CRIDEX」の後継と言われています。

「DRIDEX」は、「CRIDEX」が脅威状況に現れた 2年後に確認されました。「CRIDEX」と「DRIDEX」は共に個人情報を収集する不正プログラムで、特にインターネットバンキングに関連した個人情報を狙います。「DRIDEX」は、HTMLインジェクションを介して情報を収集する新しい手法を用いるため、「CRIDEX」の後継と考えられています。

しかし、この 2つの不正プログラムには大きな違いがあります。「CRIDEX」は、スパムメール送信活動を行うエクスプロイトキットに関連した不正プログラムの 1つですが、「DRIDEX」は不正なマクロのコードを含む Wordファイル(「TROJ_WMSHELL.A」として検出)を送信するスパムメールを利用します。このマクロのコードによって、「DRIDEX」は感染PC にダウンロードされます。

■「DRIDEX」の感染連鎖

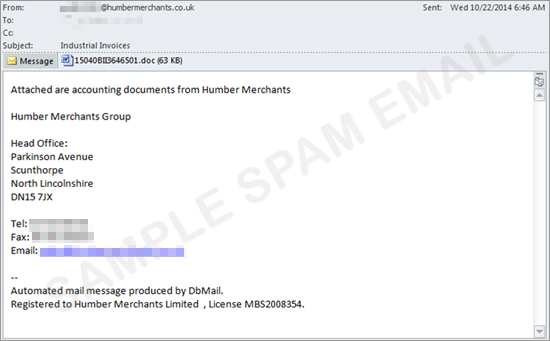

上述したように、「DRIDEX」はスパムメールを介して侵入します。このスパムメールは、正規の企業から送信されたように装っており、金融に関する内容となっています。添付ファイルは通常、請求書や会計に関する書類です。

図1:スパムメールの例

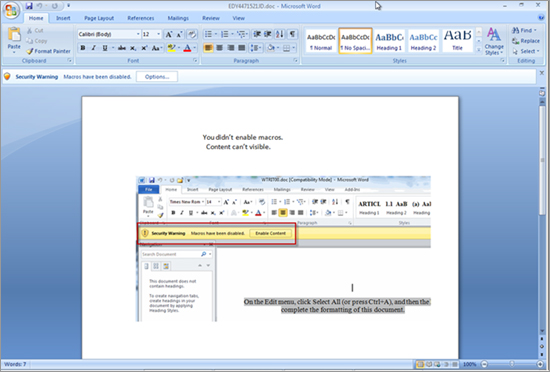

この添付ファイルは、不正なマクロのコードを含む Wordファイルです。ユーザがこのファイルを開封すると、白紙を目にするかもしれません。弊社では、マクロ機能を有効にしなければ何も見えないと書かれた別の添付ファイルも確認しています。マクロ機能は標準設定で無効となっており、有効にすると「DRIDEX」が PC にダウンロードされます。この不正プログラムは、具体的には「TSPY_DRIDEX.WQJ」として検出されます。

図2:ユーザにマクロ機能を有効するよう促す不正な添付ファイル

この不正プログラムが実行されると、インターネットバンキングに関連した行動を監視します。この環境設定情報には、銀行の一覧が含まれており、その大半はヨーロッパを基盤にした銀行です。以下は対象とされた銀行の例です。

- Bank of Scotland

- Lloyds Bank

- Danske Bank

- Barclays

- Kasikorn Bank

- Santander

- Triodos Bank

この不正プログラムはその後、Web上のデータフォーム(入力欄)から認証情報を収集する「form grabbing(フォームグラビング)」や、スクリーンショットの取得、また HTMLインジェクションといった手法を用いて個人情報を窃取します。

■エクスプロイトキットの利用からマクロ利用へ

マクロの利用は、「Blackhole Exploit kit(BHEK)」を利用した「CRIDEX」の感染連鎖から明らかに発展したことを示しています。マクロへの移行は、攻撃の成功の確率を高める方法の 1つとして考えられます。

エクスプロイトキットを利用した攻撃の場合、成功するかどうかは脆弱性に依存します。狙った PC が脆弱性を抱えていなければ、その攻撃は成功しません。一方、マクロは通常、自動化されたファイルや双方向性のあるファイルで利用されます。マクロ機能が攻撃前にすでに有効になっていた場合、これ以上の前提条件は必要とせずに攻撃が始まります。そうでない場合は、強力なソーシャルエンジニアリングの「エサ」を利用して、ユーザにマクロ機能を有効にさせる必要があります。

ソーシャルエンジニアリングの利用は、マクロを用いるスパムメールの利点の 1つだと考えられます。エクスプロイトキットを用いたスパムメールでは、たとえユーザに不正なリンクをクリックさせることができたとしても、PC が脆弱性を抱えていない限り、攻撃が成功する可能性は皆無になります。しかし、マクロを利用したスパムメールの送信活動には、ユーザがだまされてマクロ機能を有効にする可能性が常にあります。

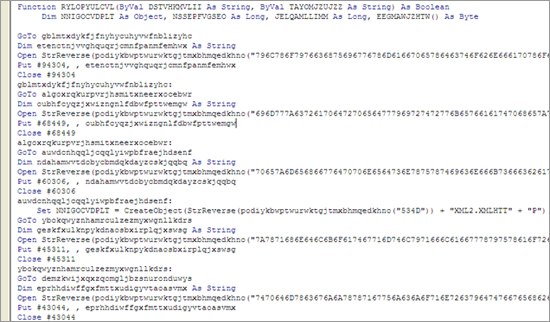

またマクロの利用は、不要なコードを挿入することにより、検出を難しくさせます。

図3:「DRIDEX」で確認された不要なコード

■「DRIDEX」の影響を受けた国

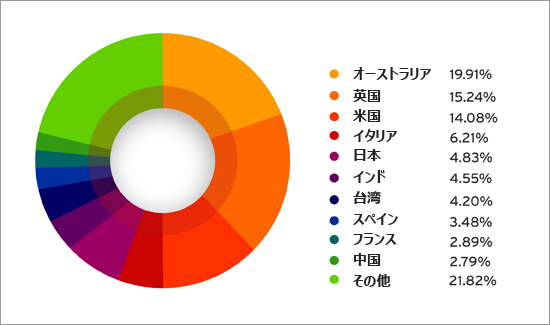

トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」のフィードバックによると、オーストラリアのユーザが最も「DRIDEX」の影響を受けており、英国、米国が次に続きます。

図4:「DRIDEX」の影響を受けた上位国(2014年9月~10月)

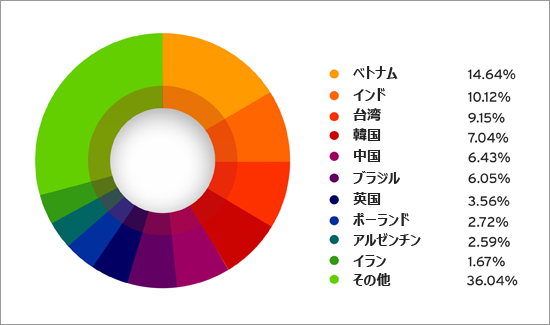

弊社は複数の国に送信されたスパムメールを追跡しました。スパムメールを送信した国の上位10カ国には、ベトナム、インド、台湾、韓国、中国が含まれています。

図5:「DRIDEX」に関連したスパムメールを送信した上位国

■トレンドマイクロの対策

マクロを利用した攻撃は、2000年代初期に流行しましたが、今年に入ってまた復活してきたように見えます。これは、より新しい攻撃が古い手法を利用するようになったことを示しており、特にユーザが古い手法に気づいていない場合には成功する可能性があります。マクロを利用した攻撃に対しては、Windows Office のマクロのセキュリティ機能が有効になっているかを確認するのが最適です。企業では、IT管理者は「グループポリシー設定」を介してセキュリティ対策を実施することができます。

金融に関する Eメールは開封したくなるかもしれませんが、正当性が確認できるまでは、こうした Eメールは開けないようにしてください。攻撃を成功させるためにソーシャルエンジニアリングが利用されるため、こうした Eメールに注意を払うことは、防御と感染の分かれ目となります。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

今回の攻撃に関連する不正プログラムのハッシュは以下のとおりです。

「DRIDEX」

- C2C980297D985C0E62E461B76FA584E79A6B3822

- 4DAD1A0E024CCE9C3A11622B5E5BBE3EFBEFC4B9

- CBD005DB36EFBDF3AEED5D26FAD54554CD734DA4

- BDC7C47001852A8E915F29EAEBCF99FFA857C3B5

- B4F4B426457124ECFEEC4D5B59B9C2A6C25BAAF7

- B54B06E01C6F735E98D17B156EE8C7A2437B2D68

- F5BF8963F99BD6AD5ADDCBCF0C81B95EAB1CC1BA

- BF1FCA6F81B3D5A9054CEAB9A56C58F248560B34

不正なWordファイル

- A7B1A30386928E6320C31279B3473610E0E96192

- 01EEB1DEBB21DC8933E7B6C1280F7E3F87A88DD0

- 0F9C49E08683B811A6C713AFC1A37B3A33F58FD8

- F3A65B6828BEE8DA06DAEB1619B9F1265C4C38C7

- AE6FE7D7E80D7271B902A482D1ECE2A73F082EBA

- 46FF15B415407BABB60BECC19D259752C2BE77CD

- 911A77E67ABABC355A2AA169149DE88480AB1768

- 7714F4D42C7B1608BE281CB288C07BAF8FF35501

協力執筆者:Joie Salvio

参考記事:

- 「Banking Trojan DRIDEX Uses Macros for Infection」

by Rhena Inocencio (Threat Response Engineer)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)