2015年7月、イタリア企業「Hacking Team」から漏えいした情報からエクスプロイトコードが複数確認されました。その後、トレンドマイクロは、このエクスプロイトコードがさまざまなエクスプロイトキットに利用されていることに言及しています。しかし、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」のフィードバックによると、このエクスプロイトコードは韓国と日本に限定した攻撃で利用されていました。最も重要な点は、この攻撃が「Hacking Team」の漏えい事件前に実行されていたことです。弊社は、この攻撃を 2015年7月1日に初めて確認しました。

弊社が確認したエクスプロイトコードは、「Hacking Team」の漏えい事例により公開されたコードと非常によく似ています。このことから、この攻撃は、「Hacking Team」が提供したツールやコードにアクセスした何者かによって実行されたと弊社は考えています。

Adobe のセキュリティ情報によると、脆弱性「CVE-2015-5119」は、Windows、Mac、Linux上の Flash Player の全バージョンに影響を与えます。Adobe はその後、この脆弱性の修正プログラムを公開しました。

■韓国および日本を対象にした攻撃の検証

弊社は、2015年6月下旬、韓国の 1人のユーザが、「CVE-2014-0497」を含むさまざまな脆弱性を利用する攻撃の対象となったことを確認しました。「CVE-2014-0497」は、昨年確認された Flash Player に存在する脆弱性です。トラフィックのログから、このユーザは文書ファイルが添付されたメールを受信していたことが判明しました。これらの添付ファイルに含まれた URL によって、このユーザは米国の Webサイトに誘導されました。この Webサイトには、「SWF_EXPLOYT.YYKI」として検出されるFlash Player の脆弱性を利用するエクスプロイトコードがホストされています。このエクスプロイトコードは、「Hacking Team」の漏えいした事例で明らかになった Flash Playerのゼロデイ脆弱性を利用します。弊社は、このエクスプロイトコードがユーザの PCに 1週間で数回ダウンロードされたのを確認しました。

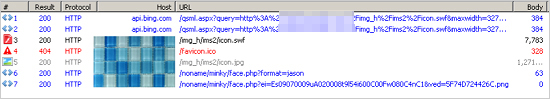

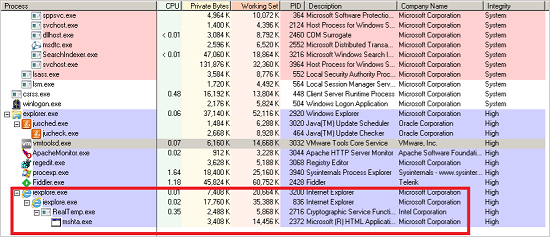

図1~2は、この攻撃の感染連鎖です。

図1:アクセスされた URL

図2:生成されたプロセス(赤枠部分)

図1 は、この攻撃でアクセスされた URL です。図2 は、このエクスプロイトコードによって生成されたプロセスです。

ゼロデイ脆弱性を利用するエクスプロイトコードは、 hxxp://<不正なドメイン>/img_h/ims2/icon.swf にホストされています。脆弱性を利用した攻撃が成功すると、バイナリファイルが hxxp://<不正なドメイン>/img_h/ims2/icon.jpg からダウンロードされます。このファイルは「TROJ_NETISON.AB」として検出され、実際は XOR で暗号化した実行ファイル(PEファイル)です。このエクスプロイトのシェルコードは、この PEファイルを復号し、 C:\Users\<ユーザ名>\AppData\Local\Temp\RealTemp.exe に保存し、実行します。なお、このファイルと同名で正規の PC温度監視アプリケーション “Real Temp”も存在しますが、この攻撃とは関係ありません。

このファイルは、ダウンローダとして不正なファイルやプロセス “mshta.exe” を作成します。”mshta.exe“ は正規のシステムファイルですが、不正活動を行うコードがすでにメモリに適用されています。さらにダウンロードされる不正なファイルは、図3 のような画像です。

図3:ダウンロードされる画像

弊社ではまた、エクスプロイトコードをホストしたこのドメインにアクセスしたユーザが他にもいることを確認しました。その多くは韓国のユーザですが、そのうち 1人は日本のユーザでした。この不正活動は、2015年6月22日にすでに始まっています。これらのユーザが、エクスプロイトコードを利用した攻撃の対象であったかは確認できていませんが、その可能性はあると思われます。

この攻撃には目を引く点がいくつかあります。まず、弊社が確認したエクスプロイトコードは、「Hacking Team」の漏えい事例で弊社が分析したものと構造が似ています。唯一の違いは、この攻撃で利用された検体は不正なファイルをダウンロードしますが、今回の漏えい事例で確認されたコードはダウンロードしません。

弊社では、この攻撃は、「Hacking Team」で確認された一連の攻撃コードを利用して実行されたと考えています。純粋に技術面から見ると、このコードは非常によく記述されています。漏えいしたコードからさまざまなユーザを狙った攻撃を仕掛ける方法を習得した攻撃者がいる可能性はあります。

なお、Adobe は、2015年7月8日(米国時間)、今回のゼロデイ脆弱性の修正プログラムを「APSB15-16」で公開しました。Flash Player を利用するすべてのユーザは、できるだけ迅速にこの修正プログラムを適用して下さい。

関連記事:

- 伊企業「Hacking Team」の情報漏えい事例:Flash Playerに存在する未修正の不具合を確認

/archives/11851 - 「Hacking Team」の漏えい事例:Open Typeフォントマネージャの脆弱性の検証

/archives/11866 - 「Hacking Team」の情報漏えい事例:Flash Playerのゼロデイ脆弱性「CVE-2015-5119」、複数のエクスプロイトキットで追加を確認

/archives/11877

Hacking Team 関連の記事一覧

| 日付 | 更新 |

| 7月5日 | 伊企業「Hacking Team」が攻撃を受け、400Gバイト以上の企業の機密情報がインターネットに公開される。 |

| 7月7日 | 3つの脆弱性 – Adobe Flash Player の脆弱性 2つと Windowsカーネルの脆弱性 1つが漏えいした情報から確認される。そのうちの 1つ「CVE-2015-5119」は Flashのゼロデイ脆弱性。

Windowsカーネルに存在する脆弱性「CVE-2015-2387」は、Open Typeフォントマネージャのモジュール(ATMDF.dll)に存在し、サンドボックスを使ったセキュリティ対策を回避するために利用される。 Flash のゼロデイ脆弱性「CVE-2015-5119」が、「Angler Exploit Kit」や「Nuclear Exploit Kit」に追加される。韓国および日本に限定した攻撃も確認。 |

| 7月11日 | 2つの Flashゼロデイ脆弱性「CVE-2015-5122」および「CVE-2015-5123」が漏えいした情報から新たに確認される。 |

| 7月13日 | Hacking Team が自社製品「Remote Control System (RCS)」のエージェントを対象とする PC に常駐させるための UEFI および BIOS に感染するルートキットが漏えいした情報から確認される。 |

| 7月14日 | IEゼロデイ脆弱性「CVE-2015-2425」が新たに確認される。 |

| 7月16日 | 「Google Play」のフィルタを回避する偽のニュースアプリが確認される。 |

| 7月20日 | Windowsに存在する新たなゼロデイ脆弱性「CVE-2015-2426」が確認され、Microsoft は定例外の更新プログラムを公開。 |

| 7月21日 | 不正プログラム「RCSAndroid」を解析した結果、Hacking Team が対象とするモバイル端末を監視していたことが判明。 |

参考記事:

- 「Hacking Team Flash Zero-Day Tied To Attacks In Korea and Japan… on July 1」

by Weimin Wu (Threat Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)