2015年7月、イタリア企業「Hacking Team」が攻撃を受け、大量の機密情報が漏えいした事例で、Adobe Flash Player に存在するゼロデイ脆弱性はすでに 3件が確認されていますが、今回、Internet Explorer(IE)に存在する脆弱性が新たに確認されました。Microsoft は、この脆弱性を確認しており、2015年7月の定例セキュリティ情報で、この脆弱性に対する更新プログラムを「MS15-65」で公開しました(「CVE-2015-2425」)。なお、トレンドマイクロは、「Proof-of-concept(PoC、概念実証型エクスプロイト。実際に有効な攻撃ができることを実証している攻撃コード)」を確認していますが、この脆弱性を利用した攻撃は今のところ確認していません。

■今回の脆弱性について

今回のゼロデイ脆弱性は、”jscript9.dll” に存在する関数「just-in-time(JIT)」の「Use After Free(解放後使用)」の脆弱性で、具体的にはオブジェクト「MutationObserver」に存在します。この脆弱性は、「MutationObserver」がすでに破壊されたエレメントを追跡する際に利用されます。IE 11 のみがこの脆弱性の影響を受け、それ以前のバージョンはこの機能を備えていないため影響を受けません。

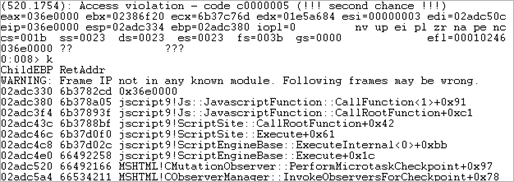

弊社が確認した PoC のコードにより、コードが読み込まれる度に IE11 をクラッシュできることが判明しています。クラッシュは「JMP EAX」で発生し、EAX の値は、メモリのプロパティが「MEM_RESERVE」の無効なヒープアドレスで、このヒープアドレスは、解放前に JIT の関数アドレスだったものです。IE11 は、図1 のようにクラッシュします。EIPの値は EAX と同じです。

図1:Internet Explorer のクラッシュ

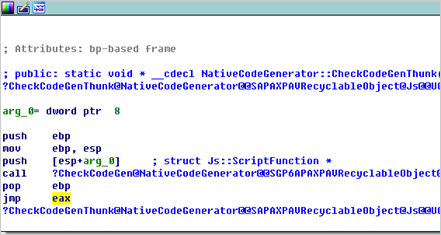

図2 は、”jscrpt9.dll” のクラッシュを起こす関数です。

図2:”jscript9.dll” がクラッシュする関数

■この脆弱性を利用した攻撃は実行可能か

Microsoft は、この問題の脆弱性を利用した攻撃は実行可能だと確認しています。

理想的な攻撃は、ヒープスプレーを利用して、解放されたメモリを使用される前に乗っ取ることです。しかし、解放されるメモリは JITメモリであり、この解放されたメモリは JIT生成のためにヒープによって確保されるため、通常のヒープスプレーでは不可能です。しかし、JIT のスプレーはこの種のメモリを乗っ取ることができるため、解放されたメモリー位置にシェルコードをスプレーするために使用される可能性があります。JMP EAX の指示がスプレーされたシェルコードに飛ぶ場合、このシェルコードは IE タブプロセスのコンテキスト内で実行されます。

つまり、問題の脆弱性が利用されると、攻撃者は基本的に感染PC上でいかなるコードも実行できるようになります。ただし、攻撃の範囲は、OS のバージョンに依存します。Windows 7上では、IE11 タブプロセスは IE11 フレームプロセスと同等の特権を持ちます。シェルコードは、ログインしたユーザと同等の特権で実行されます。Windows 8.1 以降のバージョンでは、IE11 タブプロセスの特権は「低」で初期設定されています。そのため、攻撃を実行するためには、特権昇格を行う別の脆弱性利用が必要となります。

■トレンドマイクロの対策

「Hacking Team」への攻撃により漏えいした情報は、すでに 1週間以上インターネット上に公開されており、攻撃者は簡単に入手することができます。この脆弱性の影響を受ける IE11 のバージョンを使用しているユーザは、すみやかに更新プログラムが適用されたバージョンに更新することを推奨します。上述したように、更新プログラムは、今月の定例セキュリティ情報で入手可能です。

現在のところ PoC のみが存在していますが、この脆弱性を利用した攻撃は実行可能です。弊社は、この脆弱性を利用した攻撃が実行されていないか、監視を続けています。実際の攻撃が確認された場合は、本ブログ上で報告します。

関連記事:

- 伊企業「Hacking Team」の情報漏えい事例:Flash Playerに存在する未修正の不具合を確認

/archives/11851 - 「Hacking Team」の漏えい事例:Open Typeフォントマネージャの脆弱性の検証

/archives/11866 - 「Hacking Team」の情報漏えい事例:Flash Playerのゼロデイ脆弱性「CVE-2015-5119」、複数のエクスプロイトキットで追加を確認

/archives/11877 - 「Hacking Team」の情報漏えい事例:Flashゼロデイ脆弱性、発覚前に韓国と日本で被害発生か

/archives/11884 - 新たなFlashのゼロデイ脆弱性「CVE-2015-5122」、「CVE-2015-5123」を連続して確認

/archives/11903 - 新たに確認されたFlash脆弱性「CVE-2015-5122」の解析

/archives/11905 - Flash Playerのゼロデイ脆弱性「CVE-2015-5119」による標的型攻撃を国内で確認

/archives/11944

Hacking Team 関連の記事一覧

| 日付 | 更新 |

| 7月5日 | 伊企業「Hacking Team」が攻撃を受け、400Gバイト以上の企業の機密情報がインターネットに公開される。 |

| 7月7日 | 3つの脆弱性 – Adobe Flash Player の脆弱性 2つと Windowsカーネルの脆弱性 1つが漏えいした情報から確認される。そのうちの 1つ「CVE-2015-5119」は Flashのゼロデイ脆弱性。

Windowsカーネルに存在する脆弱性「CVE-2015-2387」は、Open Typeフォントマネージャのモジュール(ATMDF.dll)に存在し、サンドボックスを使ったセキュリティ対策を回避するために利用される。 Flash のゼロデイ脆弱性「CVE-2015-5119」が、「Angler Exploit Kit」や「Nuclear Exploit Kit」に追加される。韓国および日本に限定した攻撃も確認。 |

| 7月11日 | 2つの Flashゼロデイ脆弱性「CVE-2015-5122」および「CVE-2015-5123」が漏えいした情報から新たに確認される。 |

| 7月13日 | Hacking Team が自社製品「Remote Control System (RCS)」のエージェントを対象とする PC に常駐させるための UEFI および BIOS に感染するルートキットが漏えいした情報から確認される。 |

| 7月14日 | IEゼロデイ脆弱性「CVE-2015-2425」が新たに確認される。 |

| 7月16日 | 「Google Play」のフィルタを回避する偽のニュースアプリが確認される。 |

| 7月20日 | Windowsに存在する新たなゼロデイ脆弱性「CVE-2015-2426」が確認され、Microsoft は定例外の更新プログラムを公開。 |

| 7月21日 | 不正プログラム「RCSAndroid」を解析した結果、Hacking Team が対象とするモバイル端末を監視していたことが判明。 |

参考記事:

- 「 “Gifts” From Hacking Team Continue, IE Zero-Day Added to Mix」

by Peter Pi (Threat Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)