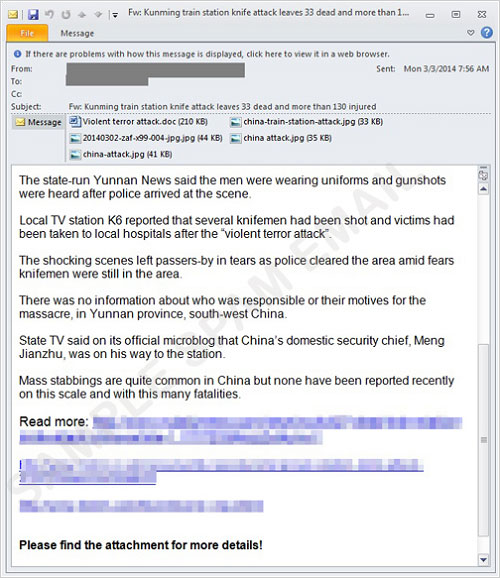

2014年3月1日、中国雲南省昆明市で 29名が死亡する無差別殺傷事件がありました。「TrendLab(トレンドラボ)」では、この事件をソーシャル・エンジニアリングの手口として利用した Eメールを確認しました。この問題の Eメールは、正規のものに見せるため、事件の詳細と、情報元としていくつかの報道機関に言及しています。そして、より詳細な情報を求めるユーザに添付ファイルを開封させます。この添付ファイルに付けられた「過激なテロ攻撃」というファイル名は、おそらく受信者の興味を引くためだと思われます。

|

問題の添付ファイルは、「TROJ_EXPLOYT.AGH」として検出され、この不正プログラムは Microsoft Office に存在する特定の脆弱性(CVE-2012-0158、MS12-027)を利用し、PC 上にバックドア型不正プログラム「BKDR_GHOST.LRK」を作成します。このバックドア活動のほかに、この不正プログラムは、キー入力操作情報の記録や、音声録音、画面キャプチャを利用して情報を収集します。

「BKDR_GHOST.LRK」の解析を進めるなかで、トレンドラボはある 1点に注目しました。それは、この不正プログラムが自身のコマンド&コントロール(C&C)サーバと通信する際、「LURK0」という文字列を利用していた点です。この文字列は、標的型攻撃キャンペーン「GhostNet」で利用された不正プログラムの亜種とも関連しています。トレンドマイクロが昨年発表した「Detecting APT Activity with Network Traffic Analysis(英語情報)」で、「Ghost」ファミリの亜種が、ヘッダに「Gh0st」のかわりに「LURK0」を利用することに言及していました。

また、環境設定ファイルに、「default」の識別子が含まれていました。これは、不正プログラムがどの標的型攻撃キャンペーンに属するかを示すために利用されるものです。トレンドマイクロでは、同じ識別子を持つ検体を 2012年から確認しています。

今回の攻撃は特定のユーザを狙ったものですが、一般のユーザであっても、この攻撃の被害者となる可能性はあります。スパムメールによる攻撃は、クリックしたくなるような興味をそそる話題が頻繁に利用され、ユーザはリンクをクリックしたり、添付ファイルを開封することで、さまざまな脅威にさらされる可能性があります。

ユーザは、迷惑メールに添付されたファイルを開封したり、リンクをクリックしたりしないようにして下さい。最新のニュースや時事問題を知りたいときは、信用のおける有名なニュースサイトを直接訪れるのがよいでしょう。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

※協力執筆者:Mark Manahan

参考記事:

by Kervin Alintanahin (Threats Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)