「UPATRE」ファミリは、最も悪名高いエクスプロイトキットの 1つ「Blackhole Exploit Kit(BHEK)」がその作成者の逮捕により終焉を迎えた後、注目を集めるようになりました。それ以降、「UPATRE」はスパムメールに最も多く添付された不正プログラムの 1つとして知られています。2014年を通してその傾向は続いており、特に第4四半期では大量に確認されました。弊社が公開した 2014年の年間セキュリティラウンドアップでは、スパムメールに関するさまざまな傾向が取り上げており、本稿では詳細を述べます。

■2014年を振り返る スパムメールの目立った傾向

弊社のハニーポットからの情報に基づくと、2014年、「UPATRE」はスパムメールを介して最も多く感染した脅威として注目されていました。「UPATRE」は通常、ボットネット「CUTWAIL」によって拡散されます。「CUTWAIL」は、 2007年には早くも確認されており、2009年には、スパムメールを拡散する最大のボットネットだと考えられていました。

また、2014年には、不正なマクロコードが組み込まれたWord文書を添付されたスパムメールの大幅な増加が確認されました。この不正なマクロコードが組み込まれたWord文書は、最終的に「VAWTRAK」や「DRIDEX」、「ROVNIX」などのさまざまなオンライン銀行詐欺ツールのダウンロードに誘導します。一例を挙げると、2014年第4四半期に確認された「DRIDEX」の感染連鎖の中で、不正プログラムを拡散する不正なファイル(拡張子「DOC」および「XLS」)を添付したスパムメールの上昇を弊社は確認しました。

■年間のスパムメールの件数

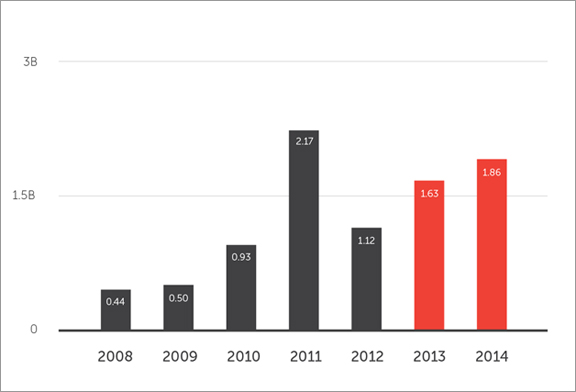

図1:年度ごとのスパムメールの増加傾向 情報元:ハニーポット

ハニーポットより収集された情報により、2014年は約 19億件のスパムメールが確認されたことが分かりました。2013年に確認された 16億件をわずかに上回っています。この結果はスパムメールの全体像を示すわけではありませんが、スパムメールの傾向に関する見解を得ることができます。またこの結果は、年間セキュリティラウンドアップにおける弊社のメールセキュリティ対策製品からの情報とも一致します。なお、図1の 2011年のスパムメールの急増は、不正プログラム「BREDOLAB」に誘導するスパムメールに添付されたファイル(拡張子ZIP)が原因であると思われます。

■「UPATRE」を拡散するスパムメール

医薬品の販売やレプリカ時計の宣伝などの商業関連のスパムメールがある一方、ある一定の割合を、不正プログラムを拡散するスパムメールが占めています。

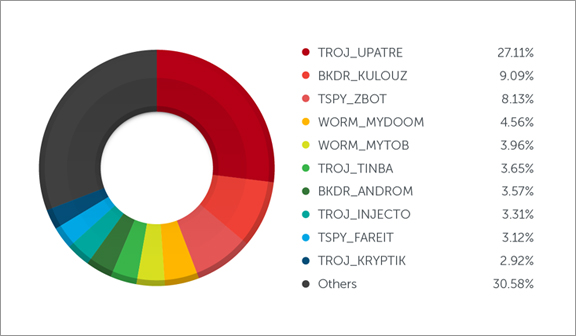

2014年上半期と同様に、「UPATRE」は、スパムメールを利用して最も多く拡散される不正プログラムであり、その後に「BKDR_KULUOZ」と「TSPY_ZBOT」が続いています(図2)。以前のブログ記事で、6月にオンライン銀行詐欺ツール「ZBOT」の亜種「Gameover」が閉鎖されたため、同月の「UPATRE」に関連したスパムメール送信活動の件数が減少したことを述べましたが、7月以降は徐々に増加していたことが確認されました。これは、ボットネット「CUTWAIL」が利用されたことが要因だと考えられます。

弊社のハニーポットの情報によると、2014年に確認されたスパムメールによって拡散された不正プログラムのうち、約30%を「UPATRE」が占めています。

図2:2014年に確認されたスパムメールを利用して拡散された不正プログラム上位10位

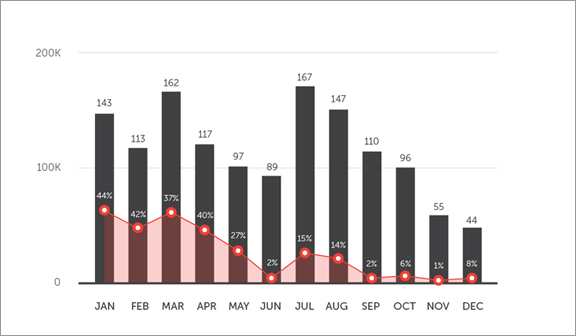

図3:「TROJ_UPATRE」とスパムメールを利用して拡散される不正プログラム全体の比較 情報元:ハニーポット

2014年末にかけて不正プログラムを拡散するスパムメールは全体的に減少しています(図3)。これは、第4四半期に確認された「UPATRE」を拡散するスパムメールが減少し続けていたことが要因だと考えられます。第4四半期には、添付ファイルを介して拡散する「UPATRE」は、大幅に減少していますが、それでも 2014年にスパムメールを介して最も多く拡散された不正プログラムとなっています。以下は 弊社が2014年に公開した「UPATRE」に関する記事です。

- 2013年スパムメールに最も多く添付された「UPATRE」ファミリ 巧妙化する添付手法

- CUTWAIL Spambot Leads to UPATRE-DYRE Infection(英語情報)

- 「UPATRE」によりダウンロードされる「Gameover」、ランダムなヘッダを利用。検出回避が目的

- Dropboxのリンクを悪用する「UPATRE」を確認

- The Timely Tale of Tax-related Threat Troubles(英語情報)

■2014年に確認された主なソーシャルエンジニアリングの「エサ」

スパムメール送信活動をする上で、ソーシャルエンジニアリングは重要な役割を果たします。最新のニュースや休暇といった話題は、スパムメール送信に利用するソーシャルエンジニアリングの「エサ」として、いまだに有効であることを弊社は確認しています。以下は 2014年に弊社が取り上げたソーシャルエンジニアリングの巧妙な「エサ」です。話題は著名人の死去のニュースから人気のスポーツイベントまでに及びます。

- Paul Walker Spam Arrives with Malware

- Sochi Olympics Spam Advertises Watches

- Valentines’ Day Span Arrives Just in Time for February

- Missing Malaysia Airlines Flight 370 Scam Arrives Via Email

- Fake World Cup Online Banking Spam Leads To Phishing Page

- Large Spike In Commercial Spam Using Microsize Salad Words Discovered

- Ebola Health Scare Spam Mail Leads To Phishing

■新旧のスパムメールの送信手法が利用された 2014年

スパムメールを送信する攻撃者は、検出を回避し、ユーザを被害に遭わせるために、従来の手法に新しい手法を取り入れており、今後もこの傾向は続くでしょう。2014年に弊社が確認した新しい手法の中には、スパムメール内にスパムメールを添付するという手法がありました。この手法は、スパムメールが添付された配信エラーのメールが攻撃者ではなく、スパムメールを送信していないユーザに送信される後方散乱メールに類似しています。

新旧の手法の組み合わせは、主に商業関連のスパムメールで確認されます。例えば、新しく生成された不正なURL を含むスパムメールには、意味をなさない言葉やメール本文の背景と同じ色の文字、埋め込み文字、新し登録されたURL が利用されていました。

「UPATRE」の感染拡大と不正なマクロのコードにより拡散される不正プログラムの増加から、弊社はこうした不正プログラムを拡散するスパムメールがより巧妙な手法を利用すると予測しています。スパムメールに利用されるソーシャルエンジニアリングとしては、Facebook や Twitter といったソーシャルネットワークからの通知ではなく、有名な国際宅配便会社や銀行を装ったスパムメールの利用という手法に移行し始めています。

脅威の全体像の中心となっているスパムメールに関する詳細情報は、「2014年 年間セキュリティラウンドアップ:日本と海外における脅威動向」をご参照下さい。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

参考記事:

- 「2014 Spam Landscape: UPATRE Trojan Still Top Malware Attached to Spam」

by Michael Casayuran (Anti-spam Research Engineer)

翻訳:臼本 将貴(Core Technology Marketing, TrendLabs)