サイバー犯罪者や攻撃者は、有効性が確認された古い脆弱性を利用して、ユーザの PC を感染させ、企業のネットワークに侵入することが多々あります。そのため、システムに更新プログラムを適用し、ソフトウェアやアプリケーションを最新の状態に保つことは重要な対策となります。

「Trend Labs(トレンドラボ)」は、2014年10月、Adobe Reader および Acrobat に存在する古い脆弱性「CVE-2013-2729」を利用する不正プログラム「DYRE」を確認しました。この脆弱性を利用した攻撃が成功すると、この不正プログラムは、感染 PC上で任意のコードを実行する可能性があります。

|

|

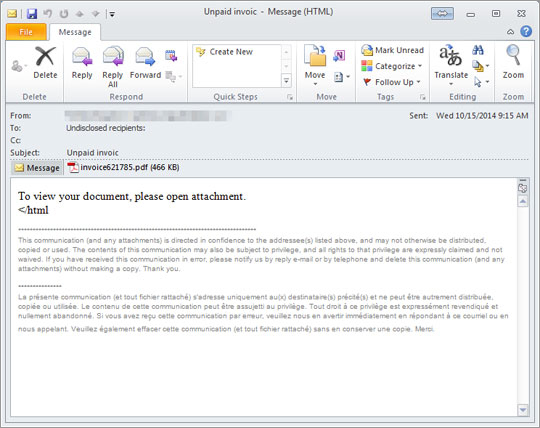

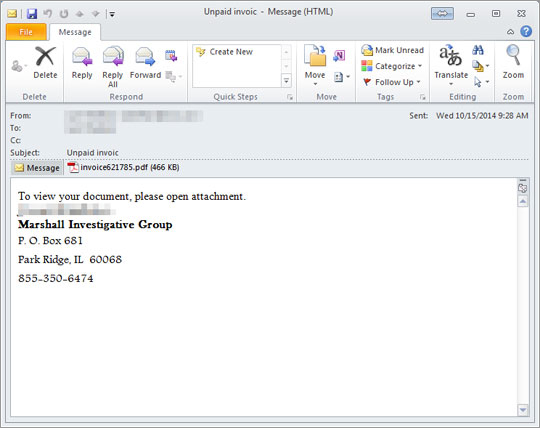

「DYRE」は、感染経路として請求通知書を装ったスパムメールを利用します。これは、トレンドマイクロの製品では、「TROJ_PIDIEF.YYJU」として検出される不正な PDF の添付ファイルです。この不正プログラムは実行すると、脆弱性「CVE-2013-2729」を利用し、「TSPY_DYRE.EKW」をダウンロードします。「TSPY_DYRE.EKW」は、「DYREZA」または「DYRANGES」としても知られる「DYRE」の亜種です。

「DYRE」は、オンライン銀行の個人情報を窃取することで知られる不正プログラムで、運び屋詐欺に関連しています。弊社の最近のブログ記事(英語情報)で、脅威の全体像における「DYRE」の役割について詳細を記述しました。この不正プログラムの特徴となる不正活動は、ブラウザインジェクションを介した「Man-In-The-Middle(MitM、中間者)攻撃」、標的としたオンライン銀行のセッションの監視、ブラウザのバージョンやスナップショット、個人情報などの情報窃取などです。

「DYRE」は、ブラウザのスナップショットを介して「個人情報(personal identifiable information、PII)」や認証情報などを取得できるため、ユーザや企業は危険にさらされます。弊社はまた、ボットネット「CUTWAIL」が不正プログラム「UPATRE」および「DYRE」のダウンロードに誘導することを報告しました。

「TSPY_DYRE.EKW」で注意すべき点は、ネットバンキングや仮想通貨「Bitcoin(ビットコイン)」のログインページに不正なコードを埋め込み、個人情報を窃取する機能を備えていることです。以下は、この不正プログラムが監視するビットコインの Webサイトです。

- bitbargain.co.uk/*

- bitbargain.co.uk/login*

- bitpay.com/*

- bitpay.com/merchant-login*

- localbitcoins.com/*

- localbitcoins.com/accounts/login*

- www.bitstamp.net/*

- www.bitstamp.net/account/login*

情報窃取の不正活動に加え、「TSPY_DYRE.EKW」は特定の不正な Webサイトに接続し、情報を送受信する機能を備えています。さらに、この不正プログラムは特定の「Simple Traversal of UDP through NATs(STUN)」サーバに接続し、感染 PC の公開 IPアドレスを特定することができます。これにより、サイバー犯罪者は不正プログラムの位置を知ることが可能になり、ユーザや企業の感染 PC の位置を特定できる可能性があります。最も多くこの被害にあった国は、アイルランド、米国、カナダ、英国そしてオランダです。

ビットコインは現実の世界でも価値を持つ仮想通貨です。ビットコインが利益をもたらす新たな手段となったため、サイバー犯罪者は頻繁にビットコインを狙うようになりました。今回の攻撃は、サイバー犯罪者や詐欺に関係する人物がビットコインを狙った最初の事例ではありません。しかし、今回の攻撃で浮き彫りになったことは、サイバー犯罪者がユーザの個人情報を窃取し、ビットコインのような比較的新しい基盤を狙う際にも、脆弱性を利用した攻撃やオンライン銀行詐欺ツールのような従来の脅威がいまだ重要な手法となっているということです。また、システムやソフトウェアを最新の状態にしておくことの重要性も伝えることになりました。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

※協力執筆者:Rhena Inocencio、Karla Agregada および Michael Casayuran

参考記事:

by Rika Joi Gregorio (Threat Response Engineer)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)