「UPATRE」ファミリは、2013年に最も多くスパムメールに添付された不正プログラムとなりました。このファミリは、他の不正プログラムをダウンロードすることでも知られています。例えば、オンライン銀行詐欺ツール「ZBOT」や「身代金要求型不正プログラム(ランサムウェア)」、中でもさらに巧妙化したランサムウェアの「Cryptolocker」などです。こうした例は、「UPATRE」の手口が常に向上していると考えるのに十分な理由となっています。今回は、添付ファイルに添付ファイルを埋め込むという手口です。

■スパムメールに添付されたスパムメール

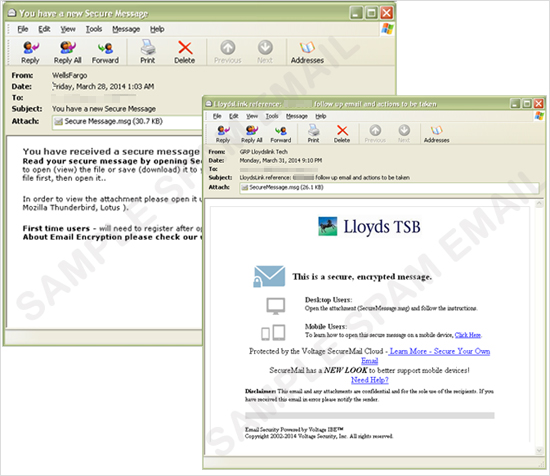

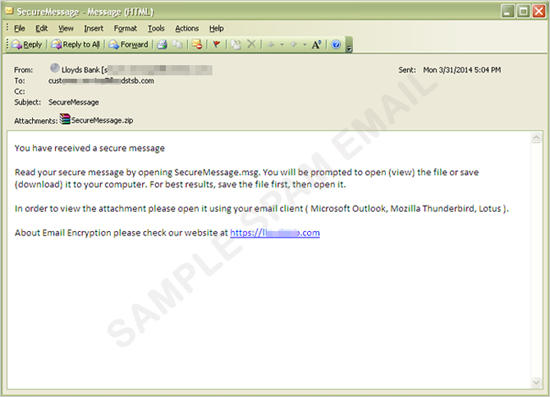

「TrendLabs(トレンドラボ)」が「UPATRE」ファミリの新しい手口を確認したのは、「Lloyds Bank」や「Wells Fargo」といったよく知られた銀行からの Eメールを装ったスパムメールを調査している時でした。メッセージファイル(拡張子 MSG)に別のメッセージファイルを埋め込む手口はすでに知られていますが、今回添付されたファイルには、「TROJ_UPATRE.YYKE」として検出される「UPATRE」の亜種が埋め込まれていました。

|

|

トレンドラボの解析によると、「TROJ_UPATRE.YYKE」は「TSPY_ZBOT.YYKE」として検出される「ZBOT」をダウンロードします。この「ZBOT」の亜種は「RTKT_NECURS.RBC」として検出される「NECURS」ファミリの亜種をダウンロードします。

この「NECURS」ファミリは、PC のセキュリティ機能を無効にする不正活動を行うことで知られています。そのため、PC は深刻な感染の危険性にさらされることになります。「NECURS」ファミリは 2012年にカーネルレベルのルートキット機能とバックドア機能で悪名をはせました。このファミリの増加に気づくことは重要です。なぜなら、スパムメールに添付ファイルされた「UPATRE」および「ZBOT」が拡散していることが、この増加の起因となっているからです。

■進化する「UPATRE」

「UPATRE」がスパムメールの圧縮された添付ファイルとして最初に確認されたのは、「Blackhole Exploit Kit(BHEK)」が終息した 2013年10月です。一度添付ファイルを開封すると、「ZBOT」や「CRILOCK」といった不正プログラムが関連する感染連鎖が始まります。

その 1カ月後には、サイバー犯罪者は Eメールの添付ファイルにパスワードで保護された圧縮ファイルを利用して、手口を巧妙化させました。このスパムメールには、パスワードの他に、添付ファイルの利用についての指示が含まれていました。パスワードの利用した手法には注意すべきです。スパムメールが正規のように見え、重要であると思わせます。

「UPATRE」ファミリの進化は、従来のセキュリティ対策を回避するために、脅威が新しい手段や手口を模索するという証拠となりました。不明な馴染みのない Eメールや、Webサイト、ファイルは脅威に繋がる可能性が非常に高いため、こうしたものを扱うときはユーザは常に注意を払う必要があります。セキュリティ対策ソフトを利用したり、リンクや添付ファイルを二重チェックするといった安全性を心がける習慣は、脅威からユーザの PC や情報を保護することにつながります。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

※協力執筆者:Chloe Ordonia および Jaime Reyes

参考記事:

by Marilyn Melliang (Senior Threat Research Engineer)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)