「TROJ_UPATRE」は、スパムメールを介して拡散する最も一般的な不正プログラムの脅威です。また、このファミリは、暗号化された「Gameover」と呼ばれる「ZBOT」の亜種を感染PC にダウンロードすることで知られています。さらに、この「ZBOT」の亜種は、ピアツーピア(P2P)通信を利用して自身のコマンド&コントロール(C&C)に接続することでも知られています。この不正活動については、2013年10月に初めて確認されました。

トレンドマイクロは、現在、これらの「ZBOT」の亜種が、バイナリでないファイルを利用していることを確認しました。また、ダウンローダである「UPATRE」もこれらの不正なファイルの復号を担っています。これは、セキュリティ機能を迂回し、感染PC での検出や削除を回避するために行われます。

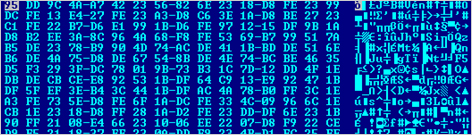

従来は、ファイルが最初から「UPATRE」によって暗号化されていたとしても、ヘッダ「ZZP0」を検索することで「ZBOT」を検出することができました。しかし、現在、「ZBOT」は、このヘッダを利用する代わりにランダムなヘッダを利用します。さらに、弊社は、「ZBOT」がファイルの拡張子を変更したことを確認しました。これにより、ネットワーク内で「ZBOT」を検出することが難しくなりました。

図1 は、ランダムなヘッダの一例です。

|

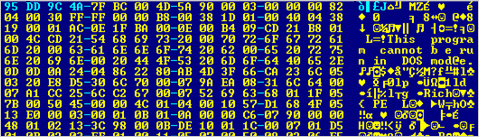

これらのファイルの復号は、5列目以降のバイトをダウンローダである「TROJ_UPATRE」に存在する鍵を利用することで行います。図2 では、「1b23fed8h」を XOR鍵として利用しています。XOR演算が実行されると、ファイルは、圧縮された実行ファイルを表示します。復号に利用された XOR鍵は検体により異なります。

|

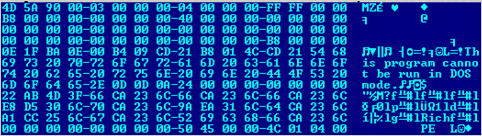

「UPATRE」の亜種は、ファイルの復号化された部分で関数「RtlDecompressBuffer」を利用し、実際の実行ファイルを取得します。図3 は、最終的に入手される元の実行ファイルです。

|

「UPATRE」は、巧妙なソーシャルエンジニアリングの手法を利用します。例えば、Dropbox のリンクを悪用し、「ZBOT」や「NECURS」、また最近では「Cryptolocker」をダウンロードさせました。しかし、それ以外の点でも進化を続けています。上述の XOR鍵を利用したダウンロードファイルの復号化も「UPATRE」の進化のあらわれと言えるでしょう。

「UPATRE」の背後にいるサイバー犯罪者は、ダウンロードファイルを暗号化する手法が、すでにセキュリティ対策製品によって検出されていることに気付いています。そのため、サイバー犯罪者は、「UPATRE」が引き起こす危険性を軽減させる技術や検出を回避するため、自身のアルゴリズムを変更し続けています。弊社では、さらなる進化に備えて、この脅威を監視しています。

ダウンローダとしての「UPATRE」の主要な機能は、「Gameover」のような不正活動の中心となる不正プログラムをダウンロードすることです。過去には、「Pony loader」やスパムメールのボットネット「Cutwail」が「Gameover」をダウンロードするために利用されていました。弊社は、2014年6月、米連邦捜査局(FBI)による「Gameover」のネットワークの閉鎖に協力しました。このボットネットの活動の閉鎖は、「Gameover」の活動に大きな影響を与えたと思われますが、弊社は、ユーザに手厚い保護を提供するため、「ZBOT」や「UPATRE」といった脅威を引き続き監視・調査していきます。

※協力執筆者:Lord Alfred Remorin

参考記事:

by Jaaziel Carlos (Threat Response Engineer)

翻訳:木内 牧(Core Technology Marketing, TrendLabs)