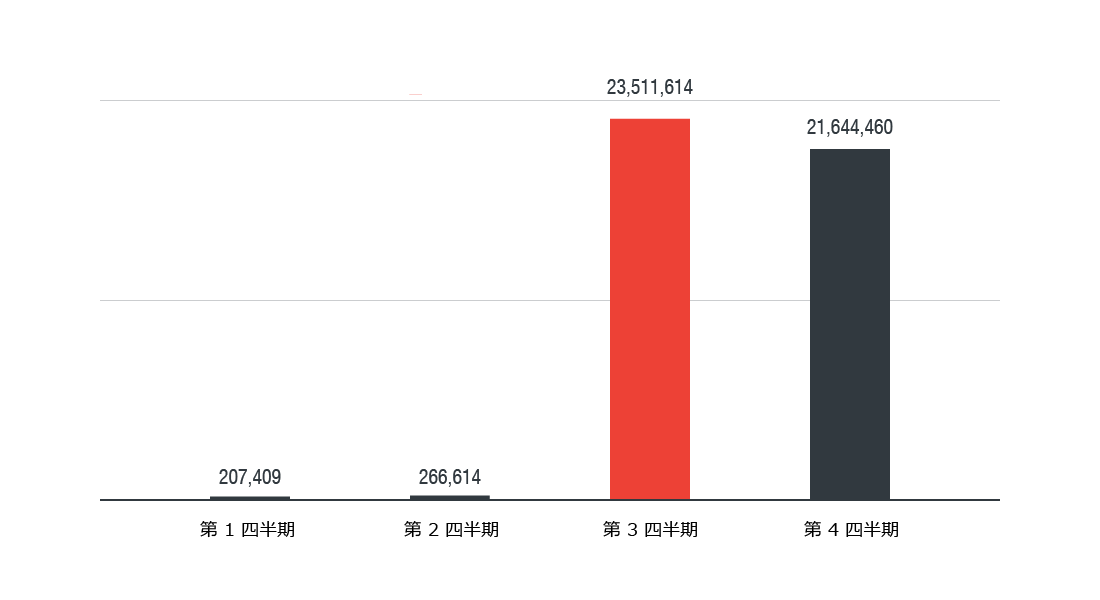

仮想通貨のマイニング(発掘)を狙うサイバー犯罪者による攻撃は、ランサムウェアに代わるような脅威になるでしょうか。仮想通貨の人気と実世界における重要性の高まりにより、サイバー犯罪者も仮想通貨に大きな関心を抱いています。変化する脅威状況の中で仮想通貨の発掘を狙う攻撃は、以前のランサムウェアのような勢いで急拡大しています。2017 年に家庭用ルータに接続した機器で検出されたネットワークイベントの中で最も多いイベントが仮想通貨の発掘活動だったことは、サイバー犯罪者に限らず、仮想通貨の発掘に注目が集まっていることを示す一例と言えます。

図 1:2017 年、家庭用ルータに接続された機器における

仮想通貨発掘関連ネットワークイベントの検出数推移

(組込み型ホームネットワークセキュリティ製品

「Trend Micro Smart Home Network™」の情報に基づく)