2017年2月初旬、いくつかの金融機関で利用するワークステーションがマルウェアに感染したと報告されました。マルウェアは、明らかに正規の Webサイトから拡散されていました。この攻撃は、正規の Webサイトを改ざんし、標的に選んだ各業界組織のコンピュータに感染させることを目的とした、大規模なキャンペーンの一環であったことが判明しました。この手口は通常、「水飲み場型攻撃」として知られています。

攻撃キャンペーンは、ポーランドの銀行への一連のマルウェア攻撃によって口火を切りました。標的となった銀行の端末やサーバ内には暗号化された不審なプログラムや実行ファイルとともに未知のマルウェアが確認され、そして何より、明らかに不審なネットワーク活動が検出されました。感染したコンピュータが異常な場所や世界中の遠隔の場所へ接続し、さらにマルウェアが感染コンピュータに送り込まれていました。それらの接続先は、おそらく組織から窃取したデータの送出先であると考えられます。

問題のマルウェアは、「RATANKBA(ラタンクバ)」です。このマルウェアはポーランドの銀行のみならず、メキシコ、ウルグアイ、英国、チリなどの金融機関を狙った同様の事例にも関係しています。本記事では、RATANKBA の感染フローおよび利用されていた他のマルウェアについて、また、攻撃キャンペーンは本当にロシアのサイバー犯罪集団によるものなのかを考察します。

トレンドマイクロは、マルウェアのコマンドが不自然なロシア語で書かれていることから、攻撃者の痕跡をわかりにくくするための細工ではないかと考えています。マルウェアの標的は金融機関の他、通信、経営コンサルティング、IT、保険、航空、教育業界の企業も含まれました。また、攻撃キャンペーンは北米とヨーロッパに限定したものではありませんでした。弊社は、アジア太平洋地域への攻撃、特に台湾、香港、中国に所在する多数の組織への攻撃を確認しています。

本記事では、この脅威について、弊社の解析内容と考察について報告します。

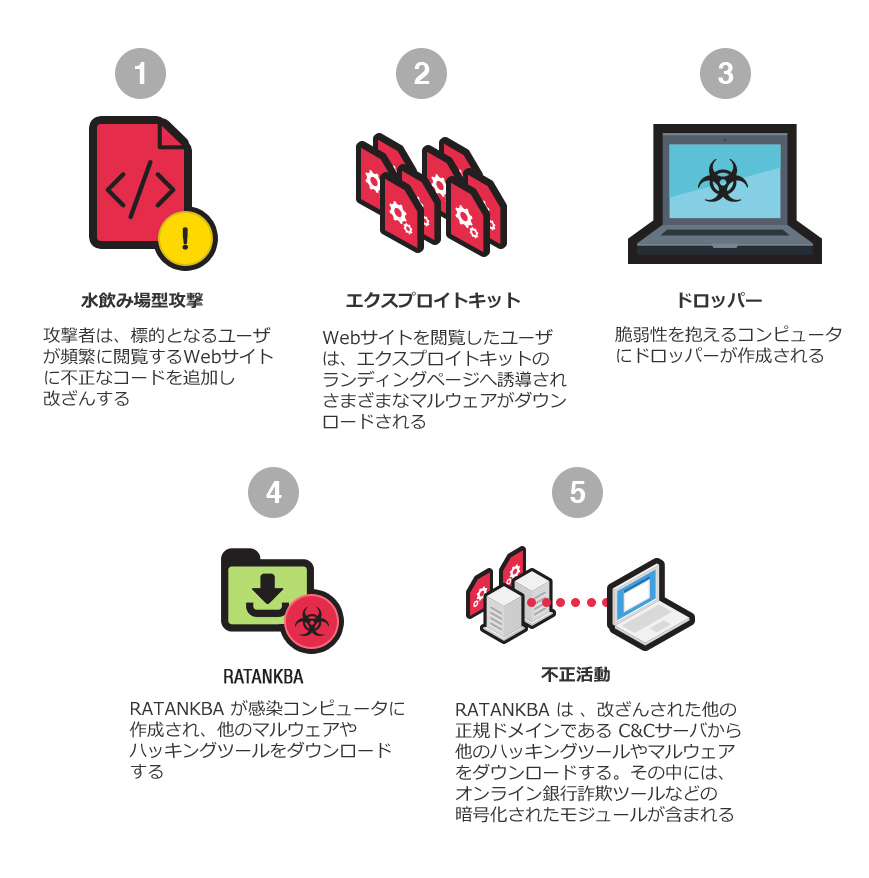

図1:RATANKBA 感染フローの一例

■感染フロー

攻撃キャンペーンは、ポーランドの銀行への攻撃で確認されているように多くの攻撃経路があります。攻撃に利用されているツールや手法は、侵入したネットワーク内を縦横無尽に偵察する機能を持つもので、標的型攻撃に見られます。攻撃者は、水飲み場型攻撃の手法を利用しており、標的としたユーザが頻繁に閲覧する正規 Webサイトを改ざんして、マルウェアを拡散していました。。攻撃者は、正規の Webサイトに不正な JavaScriptコードを追加し、ブラウザコンポーネントのフィンガープリントを採取し、マルウェアあるいはエクスプロイトキットキットをホストする別の Webサイトから脆弱性を悪用するコードをダウンロードしていました。それらの Webサイトにも、改ざんされた Webサイトが含まれていたと推測されます。

感染には複数の段階があり、さまざまなマルウェアが利用されますが、最終的な不正活動は、攻撃者にとって興味のある標的でのみ実行されます。複数のコマンド&コントロール(C&C)サーバが利用されていましたが、そのうちのいくつかは、攻撃者のインフラストラクチャへプロキシ接続した感染コンピュータでした。

ある例では、攻撃対象に最初に拡散されたマルウェア RATANKBA(「TROJ_RATANKBA.A」として検出)が、改ざんされた正規のモバイルアプリ販売サイト「eye-watch[.]in:443」に接続し、そこからハッキングツール “nbt_scan.exe” をダウンロードしていました。このドメインは、攻撃キャンペーンの C&C通信用プラットフォームの1つとしても機能していました。

攻撃者は、RATANKBA を利用し、水飲み場型攻撃によって感染したコンピュータを査定します。実行中のタスク、ドメイン、共有フォルダ、ユーザ情報、既定のインターネット接続があるかどうか、などの情報を確認します。

図2:感染コンピュータの情報を探査する RATANKBA

RATANKBA は特定の IP範囲を探す点も注目に値します。

図3:特定の IP範囲を探す RATANKBA

「HKTL_NBTSCAN.GA」および「HKTL_NBTSCAN.GB」として検出されるハッキングツールを解析したところ、これらは、IPネットワーク上で IPアドレス、NetBIOS名、ログインユーザ名、MACアドレスなどの NetBIOS情報を収集するコマンドラインプログラムであることを示しています。その情報の一部は最初に RATAKNBAがインストールされたときに収集したものです。攻撃者は、こうして、ユーザ名とパスワードのリストおよび IPアドレスの範囲を組み合わせて、NetBIOSを介しネットワーク全体にブルートフォース(総当り)攻撃を仕掛けることが可能になります。

図4:ハッキングツールのコマンドラインの説明

接続すると、ハッキングツールは、攻撃者が使う PCの “calc.exe” を標的のコンピュータのネットワーク共有ドライブ(C $)にコピーし、ネットワーク共有ドライブ経由でファイルを感染させようとします。これは、認証情報が管理者権限ユーザのものであれば、ほぼ成功します。その後、感染コンピュータの IPアドレス、ユーザ、ドメイン、ホスト名、OS とサービスパック、および、総当り攻撃で有効と判明したユーザ名とパスワードの組み合わせを記録します。記録は、ファイルが最初に実行されたディレクトリにダンプされます。

RATANKBA が収集した情報と HKTL_NBTSCAN の成功または失敗の結果判定を見た上で、攻撃者は、興味を引くユーザに最終的なマルウェアを送り込むことが可能になります。RATANKBA の最終的なマルウェアの一つに、「オンライン銀行詐欺ツール(バンキングトロジャン)」(「TSPY_BANKER.NTE」として検出)があります。

攻撃者が利用する改ざんされた Webサイトでは、以下のようなマルウェアと不正なファイル各種がホストされています。

- 情報を収集するバックドア型マルウェア(「BKDR_DESTOVER.ADU」として検出)

- 類似した名称の Flashファイル(拡張子「swf」)(「SWF_EXPLOYT.YYRQ」として検出)

- App Manifest( “AppManifest.xaml” )、“DLL Shell_siver.dll”(TROJ_CVE20130074.B)、“System.Xml.Linq.dll“ などのファイルを含む Silverlightファイル(拡張子「xap」)。リパッケージされると、Silverlight ランタイムのリモートでコードが実行される脆弱性「CVE-2016-0034」を利用するエクスプロイトコードを作成します。なお、「CVE-2016-0034」は 2016年1月12日に修正プログラムが公開済みです。

- Windowsサービスに常駐する DLLファイルとして「TROJ64_KLIPODLDR.ZHEB-A」が利用されます。「TROJ64_KLIPODLDR.ZHEB-A」は、オンライン銀行詐欺ツール(バンキングトロジャン)「TSPY64_BANKER.YWNQD」を含む暗号化されたモジュール「BKDR64_KLIPODENC.ZHEB-A」を作成します。

■攻撃の影響

実際には、最初の想定よりも多くの犠牲者が発生していました。トレンドマイクロのクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network(SPN)」の統計によると、米国を中心とした北米、ヨーロッパ、南米への攻撃の他、台湾、香港、中国、バーレーンの組織に多大な影響を与えたことが明らかです。

攻撃による影響を受けた組織は、ルクセンブルグ、フランス、フィリピン、日本、スペイン、マレーシア、ノルウェー、ルーマニア各国に所在していました。対象業種は、インターネットサービスプロバイダを含む電気通信と金融業など、他の解析結果と一致していました。また、インターネット関連のサービス(データセンター運営など)、経営コンサルティング、情報技術、医薬品、保険、さらには航空と教育など、さまざまな分野の組織が標的とされていました。

台湾の事例では、改ざんされた Webサイトを閲覧したユーザが C&C通信のプラットフォームとして機能する別のマルウェアを拡散する Webサイト「sap[.]misapor[.]ch」へ誘導されていました。ウルグアイとメキシコに所在する金融機関の Webサイトが改ざんされ、ユーザを同じ URLに誘導していたことも確認されています。この URLは、「eye-watch[.]in:443」と同様にマルウェアを拡散します。Flashの脆弱性「CVE-2015-8651」、「CVE-2016-1019」および「CVE-2016-4117」を利用した URLも確認されています。これらの脆弱性は、2015年12月28日、2016年4月5日、2016年5月12日にそれぞれ修正プログラムが公開されています。

図5:ロシア語のコマンドを表示するマルウェアのコード

■偽装工作の可能性

このマルウェアの活動と、ロシアのサイバー犯罪者による他の不正活動との類似点が注目されていますが、実際にロシア人サイバー犯罪者によるものかどうかは、疑問が残ります。マルウェアの解析の結果、事実コマンドにはロシア語が利用されていました。具体的には、キリル文字からラテン文字に書き直されています。しかし、利用されている動詞は不規則な形で、これはコマンドスイッチのためには不自然です。例えば、よりコマンドらしいと言える “ustanovit” (英訳: “do install” )ではなく “ustanavlivat” (英訳: “to install” )と書かれています。これは、一般的にデフォルト形式で表示されていいる辞書やソースから、そのまま単語を借りてきたような印象を与えます。

さらに、動詞をコマンドとして使用することは不自然で、皮肉にもロシア語より片言の英語を好むロシアのサイバー犯罪者やマルウェアプログラマにとっては特にそれが当てはまります。ほとんどのロシアのプログラマは、“connect” が “connect” としてキー入力されることを知っているはずです。なぜならその名称の APIコールが既に存在するからです。もしロシア語を使用する必要があれば、「vikhodit」(英訳: “quit” )よりも「vykhod」(英訳: “to exit” )のような単語が選択されるはずです。

別の例は、解析した検体に確認された “klyent2podklychit” です。わかりやすい部分は “2” ですが、これは、APIコール名 “client2connect” を考慮すると “to” として解釈することができます。ロシア語としては、単語が間違って並んでいるために違和感があります。この場合 “podkluchit_klienta” とする方が、はるかに意味が通じます。

このようにマルウェアに確認されるロシア語が不自然であるため、トレンドマイクロは、これらが偽装である可能性があり、調査かく乱や帰属を誤導するために意図的に挿入されたのではないかと推測しています。珍しい戦略ではありますが、これまでに他のマルウェアやサイバー攻撃でも確認されている手口です。

それでは、サイバー犯罪集団「Lazarus」による攻撃の可能性があるでしょうか。それは明確にはわかりません。しかし、利用されているコードと手法が Lazarus が利用するものと類似していることが、弊社の解析からわかっています。

■緩和策

セキュリティ対策を担うシステム管理者やIT管理者は、自社の Webサイトや Webアプリケーションを、マルウェアを拡散させる攻撃者に乗っ取られることのないよう防衛することにより、しかるべき注意義務および努力を払う必要があります。例えば、不正なWebインジェクションは、脆弱性を利用して実行され、攻撃者が組織内に足場を作ることを可能にします。最善の防衛策として、最新の更新プログラムを定期的に適用するだけでなく、組織内のネットワークを通過するトラフィックを定期的に監視することによって、迅速なインシデント対応と修復が可能になります。

情報セキュリティの専門家やシステム管理者および IT管理者にとって、組織の周辺を防衛するためには、多層アプローチが特に重要です。攻撃者が組織内のネットワークに侵入することを防ぐため、入口であるエンドポイントの強化が重要です。従業員の利用する端末に適切な制限および許可ポリシーを課し、アプリケーション制御を導入することで、不要な、あるいは不正なアプリケーションやプロセスの実行を防ぐことができます。サードパーティによるプラグインや拡張機能など、システム内の不要なコンポーネントや未使用のコンポーネントを無効にすることによっても、攻撃を緩和させることができます。

予防的なネットワーク監視に加えて、ファイアウォールと侵入検知システムを導入することによって、組織への侵入を防止することができます。これは、インターネット経由で企業の内部ネットワークへ直接アクセスすることを禁止し、外部リソースにアクセスするためにプロキシを使用することによって補完することができます。従業員へは、ソーシャルエンジニアリングによって細工された不審なリンク、Eメール、および Webサイトに十分注意するなどの良好なセキュリティ習慣の育成を支援することができます。

■トレンドマイクロの対策

トレンドマイクロ製品をご利用のユーザは、この脅威から守られています。弊社のネットワーク挙動監視ソリューション「Deep Discovery™」のサンドボックスやファイル解析エンジンにより、他のエンジンやパターンの更新がなくても、この脅威をその挙動で検出することができます。ブラウザ向け脆弱性利用対策技術「ブラウザガード」を搭載する「ウイルスバスター クラウド」や「Trend Micro Virtual Patch for Endpoint(旧 Trend Micro 脆弱性対策オプション)」、「ウイルスバスター ビジネスセキュリティ」といったネットワーク端末へのセキュリティ対策製品は、エクスプロイトコードをホストする URLにアクセスすると同時にエクスプロイトコードをブロックします。

トレンドマイクロのネットワーク型対策製品「Deep Discovery™ Inspector」をご利用のお客様は、以下の DPIルールによってこの脅威から保護されています。

- DDI Rule 18 : DNS response of a queried malware Command and Control domain

- DDI Rule 15 : Many unsuccessful logon attempts (nbt_scan.exe)

- DDI Rule 38 : Multiple unsuccessful logon attempts (nbt_scan.exe)

ネットワークセキュリティ対策製品「TippingPoint」では、以下の ThreatDVフィルタにより今回の脅威をブロックします。

- 27218: HTTP: TROJ_RATANKBA_A Checkin

- 28219: HTTP: TROJ_RATANKBA_A Checkin 02

- 27220: HTTPS: TROJ_RATANKBA_A Checkin

- 27221: HTTP: Sundown EK Flash Exploit (SWF_EXPLOYT.YYRQ)

侵入の痕跡(Indicators of Compromise、IOC)については、こちらを参照してください。

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)