「PowerShell」 は Microsoft が 開発した多目的のコマンドラインシェルおよびスクリプト言語です。これを利用して、さまざまなプログラムや Windows OS の標準機能が実行できます。目立たないようにバックグラウンドで動作させ、実行ファイルを利用せずに PC の情報を取得することが可能です。サイバー犯罪者にとって、このような PowerShell の特徴は魅力的です。PowerShell を利用した注目すべき事例としては、2016 年 3 月に確認された暗号化型ランサムウェア「PowerWare」や、同年4月に確認されたマルウェア「Fareit」の亜種があります。サイバー犯罪における PowerShell の利用は増加傾向にあるため、その対策についてもセキュリティ管理者の間で周知が進んでいます。

しかし、サイバー犯罪者は Windows ショートカットファイル(「.LNK」拡張子)から PowerShell スクリプトを実行する手法を駆使し、セキュリティ管理者の対策より一歩先を行っているようです。LNK ファイルは通常デスクトップやスタートメニューのショートカットとして使用されますが、早くも 2013 年には LNK ファイルを悪用した攻撃が確認 されています。2017 年初旬には、最終的に暗号化型ランサムウェア「Locky」をダウンロードするトロイの木馬型マルウェアがLNKファイルを偽装するために二重に ZIP 圧縮したファイルを利用していたことを確認しています。

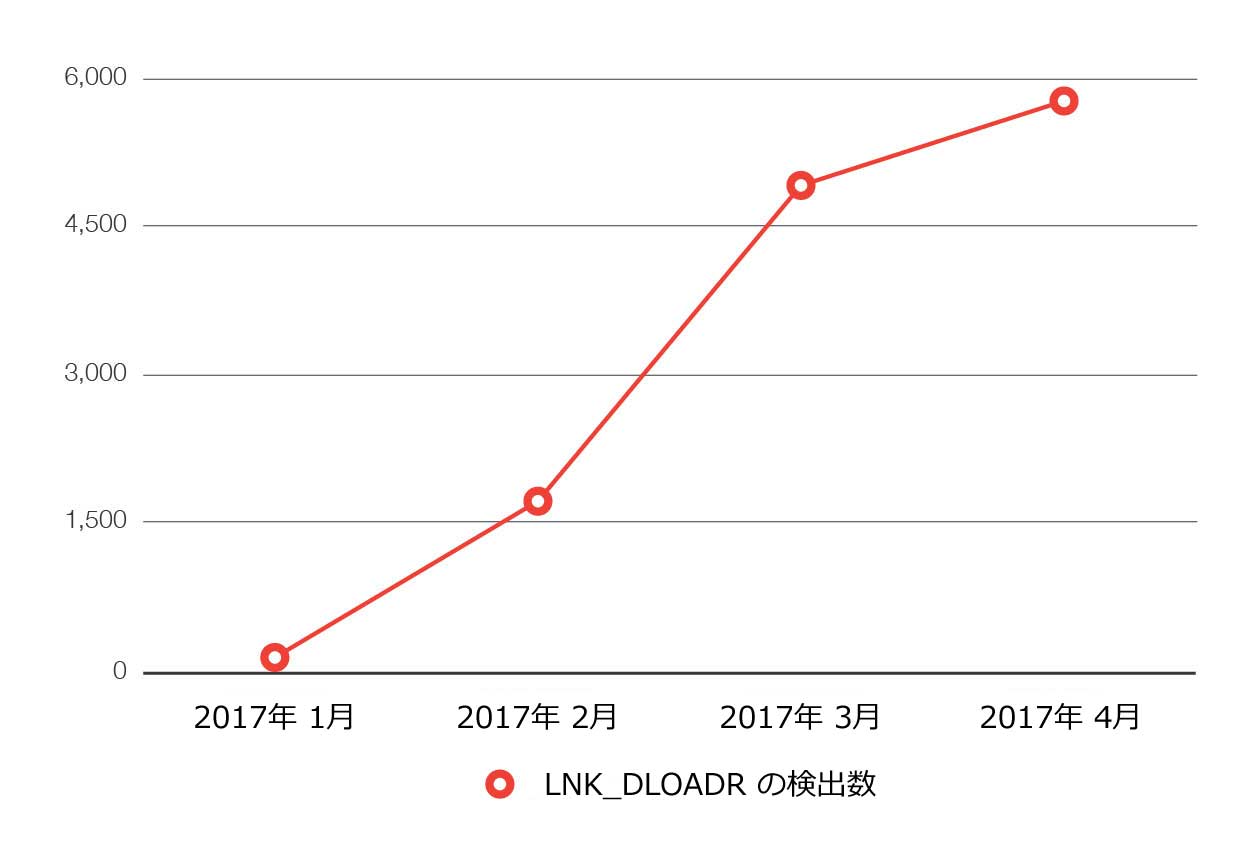

トレンドマイクロは、マルウェアやその他の不正ファイルをダウンロードするために PowerShell のような正規アプリを利用する不正な LNK ファイルの増加を確認しています。図 1 は、不正な LNK ファイル(「LNK_DLOADR」ファミリとして検出対応)の検出数です。2017 年 1 月以降検出数が急増しており、LNK ファイルを利用した手法が多用されていることがわかります。

図 1:「LNK_DLOADR」の検出数(2017年1月~4月)

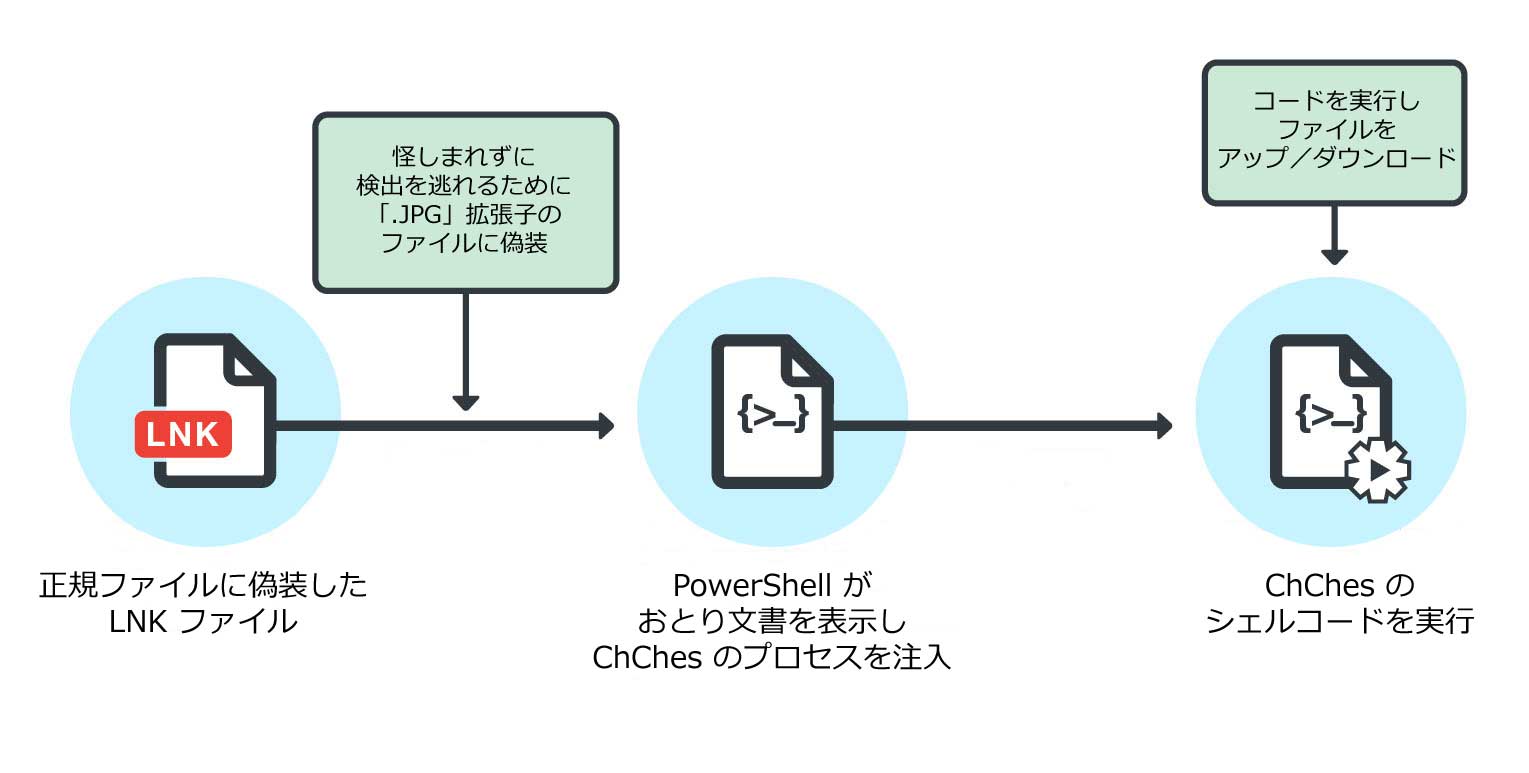

■ LNK ファイル、PowerShell、ChChes を組み合わせた最近の攻撃

弊社は、2016 年 10 月、日本の政府機関や大学などを狙った標的型攻撃で LNK ファイル、PowerShell、マルウェア「ChChes」(「BKDR_CHCHES」ファミリとして検出対応)の 3 つを駆使した攻撃を確認しました。この攻撃では、不正な PowerShellファイルが画像ファイル(「.JPG」拡張子)に偽装していました。

図 2:日本を標的にした LNK ファイル、PowerShell、マルウェア「ChChes」攻撃の感染フロー(2016年10月確認)

さらに弊社は、2017 年 1 月、攻撃者集団「APT10」(別名:「MenuPass」、「POTASSIUM」、「Stone Panda」、「RedApollo」、「CVNX」)による大規模なスピアフィッシングキャンペーンでも同様の手口を確認しています。この攻撃キャンペーンでは、LNK ファイルが CMD.exe(コマンドプロンプト)を実行し、JPG ファイルに偽装した不正な PowerShell ファイルをダウンロードします。

この攻撃者集団は、サイバー諜報活動の手口を進化させ続けており、2017 年 4 月には、標的型サイバー攻撃で多用されるマルウェア「ChChes」(「BKDR_CHCHES」ファミリとして検出対応)をダウンロードする類似の手法も確認されています。

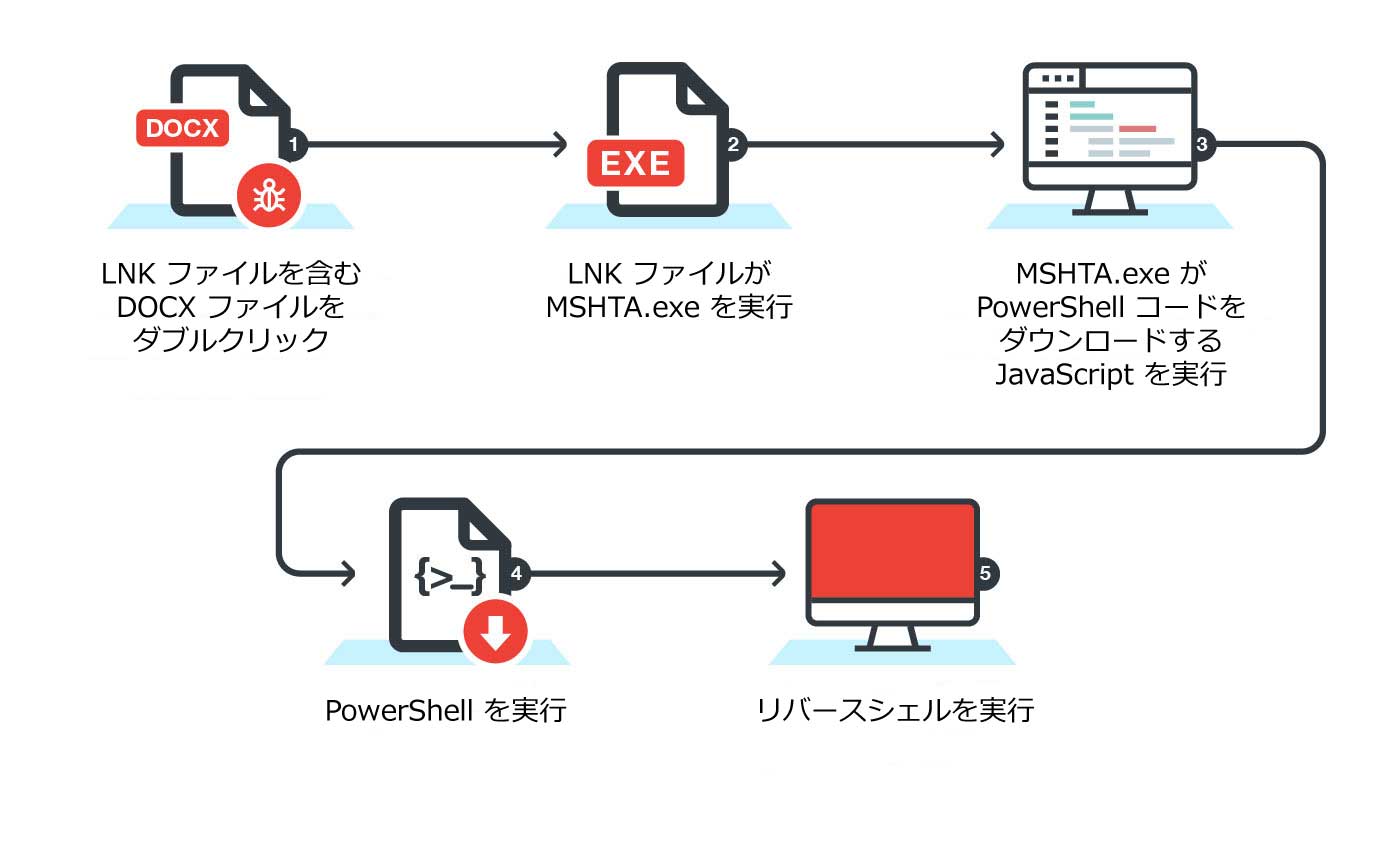

■ LNK ファイルと PowerShell を利用した新しい攻撃

弊社では、LNK ファイルを利用したより巧妙な攻撃キャンペーンを新たに確認しました。この攻撃キャンペーンは現在も進行中だと考えられています。攻撃者は、コマンドラインと Windows 標準ツールを段階的に活用するようです。まず、添付ファイルの施されたフィッシングメールを送信し、受信者にダブルクリックを促します。通常、フィッシングメールには Word ファイル(DOCX)かリッチテキストフォーマット(RTF)ファイルが添付されており、添付ファイルの不正な LNK ファイルをダブルクリックさせる文面が記載されています。ただしこの新たな手法の場合、この LNK ファイルは、PowerShell の代わりに「MSHTA.exe」を実行します。MSHTA.exe は HTML アプリケーションを開くために Windows に標準搭載されたプログラムです。この MSHTA.exe がまず JavaScript あるいは VBScript を実行し、その後、PowerShell スクリプトをダウンロードして実行します。そしてこの PowerShell がリバースシェルを(エクスプロイトコードを検証するフレームワーク「Metasploit」や「CobaltStrike」のように)実行することで、侵入が完了します。

図3:MSHTA.exe と LNK ファイルを利用した巧妙な攻撃

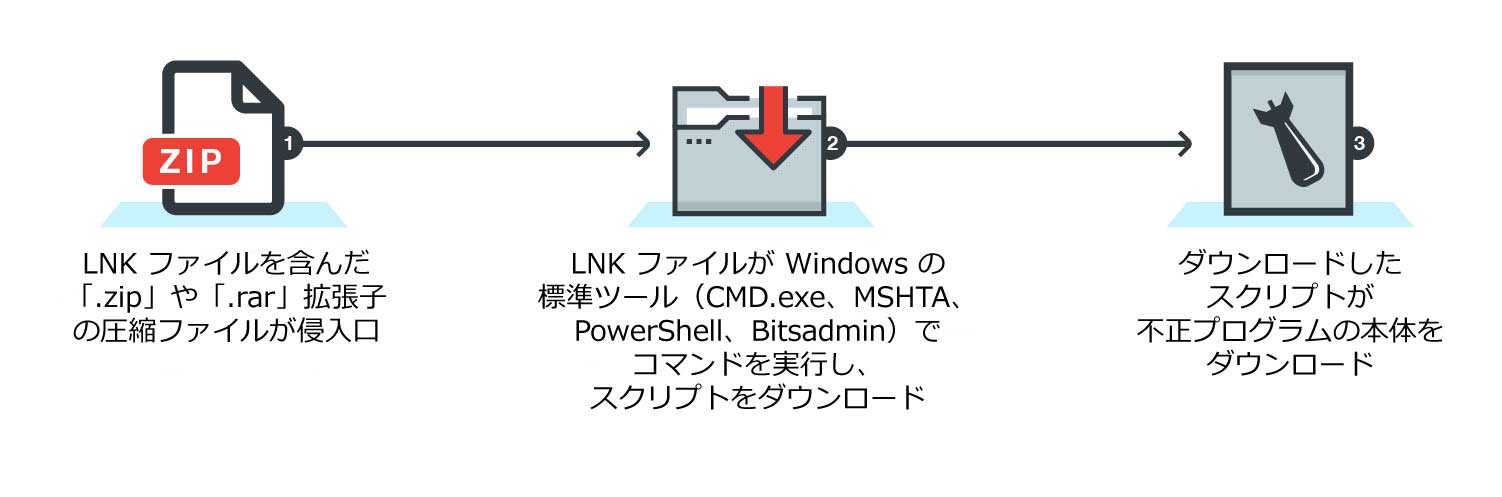

弊社では2017年4月にも、LNK ファイルと PowerShell を駆使したさらに別の攻撃キャンペーンを確認しています。ただし、コマンド&コントロール(C&C)サーバが既にアクセス不可となっていたため、具体的にどのような不正活動が行使されるかは確認できませんでした。

この攻撃では、上述のような巧妙な段階を踏むことはないようです。ユーザが文書ファイルに埋め込まれた LNKファイルをダブルクリックすると、PowerShell ファイルあるいは Windows コマンドラインツールが別のスクリプトをダウンロードし、このスクリプトのダウンロードにより、不正活動の実行に至ります。

図4:LNK ファイルと PowerShell を利用したより単純な攻撃

偽装の文書ファイルには扇動的な内容が記載されていることから、この攻撃は政治的な意図をもって実施された可能性があります。しかし、C&Cサーバが稼働していないため完全な追跡は行えず、限られた情報だけではこの攻撃と既知の攻撃キャンペーンとのかかわりを示すのは困難です。

■隠ぺいされた LNK コマンド

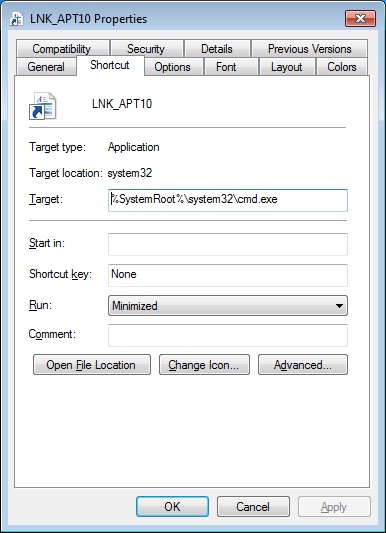

多くの場合、不正な LNK ファイルを解析することで、攻撃者の開発環境に関する有用な情報を取得することができます。例えば、ファイルのプロパティを確認することで簡単な解析が可能です。

ただし今回の場合、引数が長く、右クリックメニューから「Properties(プロパティ)」を選択後、「Shortcut(ショートカット)」タブに表示される「Target(リンク先)」に全体が表示されず、リンク先では、正規のアプリケーション(CMD.exe、MSHTA.exe、その他)しか確認できない状態となっています。

図5:Target では正規のアプリケーションしか確認できない

弊社の検証によると、リンク先には最大 260 文字しか表示されませんが、コマンドライン引数の最大長は 4096 文字です。

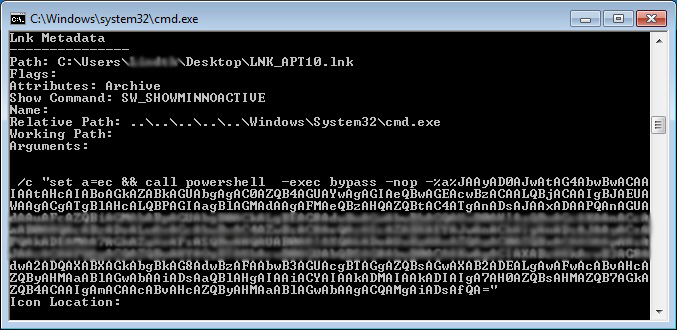

攻撃者はスペースや改行を追加して不正な引数が表示されないようにしています。実際、解析ツールを用いると図 6のように非常に長い引数を確認できます。この状態でも、LNK ファイルは通常通り動作します。

図6:不正な引数を隠ぺいした LNK ファイルの解析結果

こうした手法により、攻撃者は、ファイルの偽装や不正コードを隠ぺいします。今回の攻撃もこの手法により、LNK ファイルのプロパティウインドウを確認する静的解析を回避していることが分かります。ただし、解析ツールを利用すれば、今回の不正も問題なく確認できます。

■推奨される対策

マルウェアの開発者はツールの改良を続け、不正活動を行使するための新しい方法を常に探しています。LNK ファイルの利用もそのような新しい手法の1つです。これらの脅威を予防し、被害を軽減するために推奨される対策を下記にまとめました。

- PowerShell をバージョン 5.0 に更新してください。このバージョンは Windows のシステム管理フレームワーク「Windows Management Framework(WMF)」の一部として Windows 10 に標準搭載されており、Windows7 や 8.1 等でも利用可能です。また、グループポリシーでログの記録を有効化すれば、攻撃の確認が容易になります。

- 個人も法人も、電子メールで受け取った実行ファイルに注意してください。ほとんどの「.EXE」ファイルはメールサーバによって自動的に拒否されますが、更にセキュリティを向上したい場合、管理者は「.LNK」ファイルを拒否リストに加えることも検討に値します。

- 同様に、電子メールや外部の PC から受け取った LNK ファイルは開かない方が良いでしょう。

LNK ファイルであるかどうか確認する方法

- 「WinRAR」や「WinZip」のような圧縮/解凍ソフトで読み込み、拡張子が「.LNK」であることを確認する、あるいは Type(種類)が Shortcut(ショートカット)であることを確認することで、LNK ファイルを判別できます。

- アイコンに右上を指す矢印がオーバーレイ表示されていればそれは LNK ファイルです。また、ファイルエクスプローラの表示設定を「詳細」にし、Type(種類)を確認することもできます。Windows でファイル名に LNK ファイルの拡張子を表示するにはレジストリを編集する必要があります。

- Word 文書に挿入された LNK ファイルについて、何に気を付けたら良いか知っておく必要があります。最低限、どこから送られてきたか不明なファイルは開いてはいけません。もしパッケージャーオブジェクトを利用する必要が無ければ、レジストリを編集し、機能を完全に無効にするのも1つの方法です。

■トレンドマイクロの対策

「ウイルスバスター クラウド」、「ウイルスバスター™ コーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品では「ファイルレピュテーション(FRS)」技術により「LNK_DLOADR.*」の検出名で検出対応を行っています。同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロック可能です。特に「ウイルスバスター™ コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、グローバルスレットインテリジェンスに基づくさまざまな高度なセキュリティ技術に加えて、次世代のAI技術のひとつである高度な機械学習型検索を活用し、実行前・実行後両方に対応する独自のアプローチで、未知のファイルが脅威かどうか判別します。

ネットワーク監視ソリューション「Deep Discovery Inspector」は気付くことが難しい標的型攻撃やゼロデイ攻撃をネットワーク上の振る舞いから見つけ出し、早期に対処し被害の深刻化を防ぐことができます。

参考記事:

- 「A Rising Trend: How Attackers are Using LNK Files to Download Malware」 by Benson Sy (Threat Analyst)

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)