2009年6月12日、Microsoft Outlook利用者を標的としたメールを媒介としたトロイの木馬拡散事例が相次いで報告されています。

リージョナルトレンドラボでは、一部日本国内にも流通していることを特定しています。

|

|

|

確認されたスパムメールは、件名「Microsoft Outlook Setup Notification」と記載され、その差出人は個人名。本文には、「Microsoft Outlookにてメッセージを受信していること。再設定が必要であること。添付されたファイルを実行すること。」などと説明され、添付ファイル(client_update.zip)が添えられています。

メッセージにはいくつかバリエーションがあり、これまでに報告されている事例は次の通りです。

- Microsoft Outlook Setup Notification

- Outlook Express Setup Notification

- TheBat Setup Notification

いずれの事例においても、添付ファイル「client_update.zip」が添えられており、その実体はウイルス「TROJ_ZBOT.BVU」。アップグレードモジュールと見せかけることで警戒心を解き、ウイルスをインストールさせようとする典型的なソーシャルエンジニアリング攻撃といえます。

ウイルスはその実行により、外部サーバ(dj{BLOCKED}.com:ウクライナ、dv{BLOCKED}.ru:アメリカ)への接続を試みます。設定ファイルとともに別のウイルス「TROJ_ZBOT.BIW」のダウンロードを試みます(なお、2009/06/15 17:00時点では下記URLはオフラインとなっています)。

|

|

|

|

|

今回の攻撃前兆は12日以前に見ることができます。

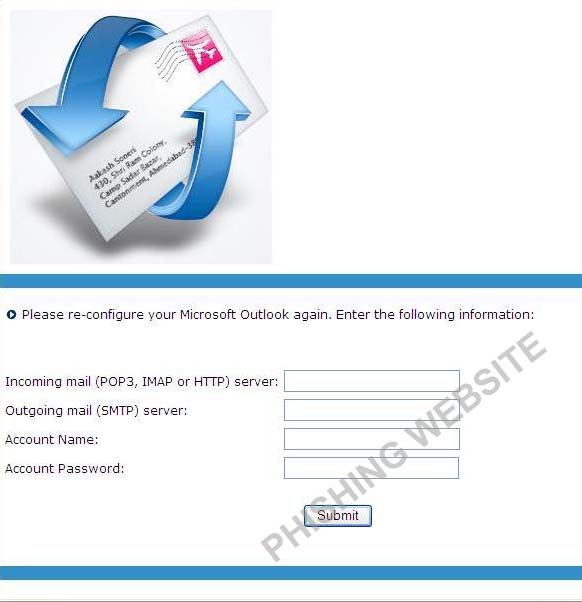

6月2日、TrendLabsではほぼ同一の文面でURLが記載されたフィッシングサイト誘導攻撃について注意喚起しています(TrendLabs Malware Blog:2009/06/02「Phishing Attack Targets Microsoft Outlook Users」)。

|

|

|

さらに6月7日には、URL誘導の手口から今回と同一の手口であるZIPファイル(ウイルス)添付へと変化していったことを注意喚起しています(TrendLabs Malware Blog:2009/06/07「Reconfigure Your Outlook with Malware」)。

スパムメール送信者は、最初に仕掛けたフィッシングサイト誘導攻撃、ZIPファイル(ウイルス)添付攻撃の成功率の高さに味を占め、新たな攻撃を仕掛けてきたものと予測されます。

トレンドマイクロでは、こうした攻撃に対しても、「IPレピュテーション」、「Webレピュテーション」をはじめとする評価技術により、インターネットクラウド側での脅威対策を進めています。もちろん、最新技術による防衛強化も重要ですが、「今後もいかなるメールにおいても、記載のURL、添付ファイルについて安易にクリックすべきではない」とする安全なインターネット利用指針も軽視すべきではないといえそうです。

【訂正と追記】