| 2010年も残すところわずかになりました。今月は「インターネット脅威レポート」でもご紹介した、新たな多機能不正プログラムとも言うべき「WORM_PROLACO(プロラコ)」を解説します。 |

感染被害報告数からも、また様々な観測結果からも、2010年11月は、脅威傾向の大幅な変化は認められませんでした。

「MAL_OTORUN」とともに、今月突如2位に現れたのが「WORM_PROLACO」です。今月は、この「WORM_PROLACO」に注目してみましょう。

■感染経路

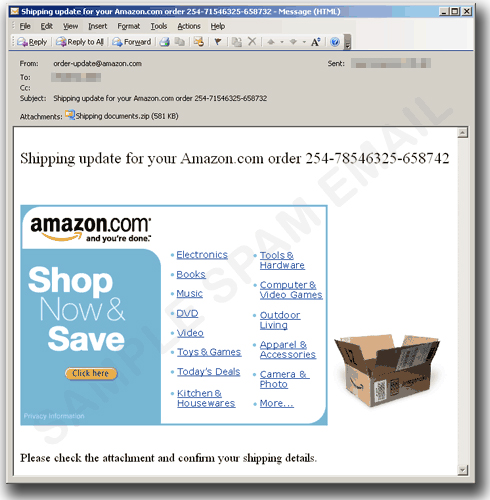

「WORM_PROLACO」の感染のきっかけとなるのは「メールに添付されているzipファイル」という、あまりにも使い古された手法です。しかし、メールの偽装の手口は巧妙を極めているのが特徴の1つと言えます。

例えば、「Amazon」から送信されたように装った不正なメールは、オンラインショッピングの利用状況を通知するかのような内容が書かれています。

|

|

|

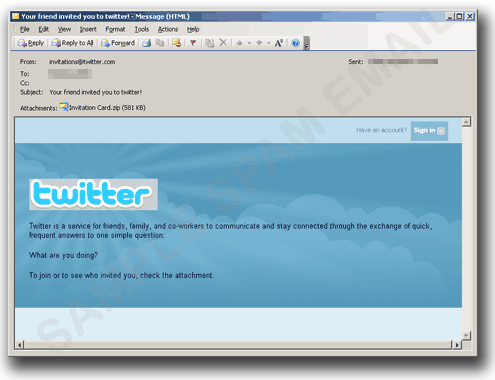

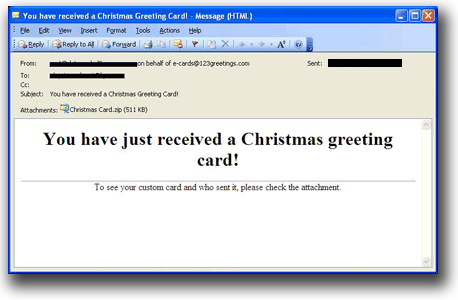

このほかにも、「Twitter」から「友人があなたを招待している」と通知するメールや、Eカード(オンラインのグリーティングカードサービス)を装ったメールの流通も確認しています。

|

|

|

|

|

|

該当するサービスを使い慣れた人であれば、普段のメールと違う部分に違和感を覚えることもあるかもしれませんが、最近このサービスを使い始めたような方は、うっかり添付ファイルを開けてしまうということも考えられます。

添付ファイルには「WORM_PROLACO」本体が格納されており、ファイルをクリックすると感染活動を開始します。

「信用できない送信元から来たメールの添付ファイルは開かないようにしましょう」という呼びかけが始まってだいぶ経つと思いますが、日本だけでも感染被害を20件確認している事実から考えると、未だに徹底されていない現実が浮き彫りになります。もしくは、あまり適切な表現ではありませんが、ユーザをうまくだませるほど犯罪者側の技術力が向上してしまったと言い換えることもできるでしょう。

■感染後の多岐にわたる活動

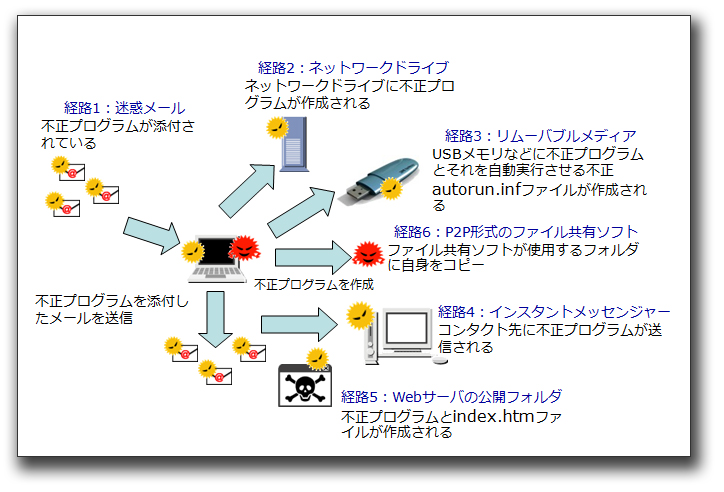

「WORM_PROLACO」の最大の特徴は、その活動が多岐にわたる点にあります。旧来のマスメーリング的な動きに加え、リムーバブルメディアやネットワークドライブ、インスタントメッセンジャーを経由して感染を広げていきます。

自身のコピーを添付して広げるほか、実在する銀行を装ったメールを配信しフィッシングサイトへ誘導する事例も確認しています。

|

|

|

また、インターネット脅威レポートのランキングで5位に入った「TROJ_HILOTI(ヒロティ)」を作成したり、ルートキット機能を用いて自分自身の動きを隠して検出を困難にさせている「WORM_PROLACO」の亜種も存在します。

このほか、P2Pネットワーク上で使用されるフォルダ内に自身のコピーを作成する事例も確認しています。例えば、ファイル共有ソフト「WinMX(ウィン エムエックス)」や「Limewire(ライムワイヤ)」が使用するフォルダです。

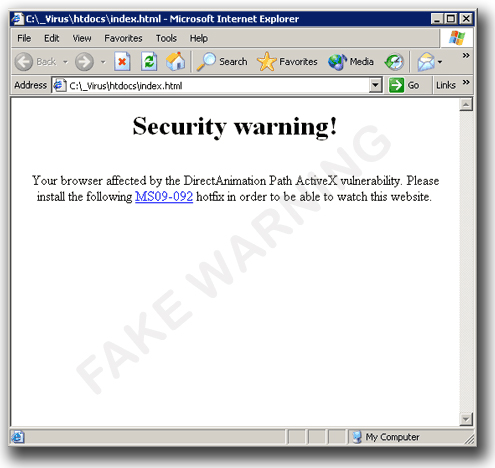

さらに、Webサーバを通じた感染活動の結果、図5のような警告画面を装った Webページを表示します。これは、ユーザにさらに多くの不正プログラムへの感染を誘発させることを目的にしていると推測されます。

|

|

|

これらの活動をまとめると、図6の通りになります。

|

|

|

インターネット経由で不正な活動を行う「Webからの脅威」が不正活動の主流となっている近年は、一般的に各不正プログラムが機能をモジュール化して連携する、いわば分業体制が主流になっています。今年話題になった「ガンブラー」攻撃なども多くの不正プログラムが連携して多重攻撃を仕掛けてくるのが特徴でした。しかしながら、今回の「WORM_PROLACO」ファミリーはかつて大規模な感染を起こしたマスメーリングワームのように単体で非常に多くの活動を行い、結果的に多くのユーザが感染してしまったのです。旧来の手法だからといって侮ってしまってはいけないということを改めて実感させられます。

「WORM_PROLACO」によってユーザが最終的に遭う可能性のある被害は、以下のようなものが考えられます。

- マスメーリング活動による不正プログラムの大規模な拡散(組織内ネットワークへの負荷)

- リムーバブルメディアやインスタントメッセンジャーを通じた外部への大量拡散(法人ユーザから感染を引き起こした場合、企業の信頼を損なう懸念や被害者向けの対応)

また、「TROJ_FAKEAV」関連不正プログラムと連携した不正活動を行う事例も確認しており、最終的に偽セキュリティソフトによる金銭詐取が行われている可能性も否定できません。

■対策と今後の傾向予測

解説したとおり、「WORM_PROLACO」は不正プログラム単体で非常に多くの活動を行います。このため、感染被害を食い止めるための対策ポイントも数多く考えられます。

添付ファイルの受信そのものをゲートウェイ(ネットワークの入り口)で止めるという対策製品の導入はもちろんのこと、ネットワーク共有フォルダや Webサーバのアクセス権限やパスワードを再度見直したり、USBメモリの使用規定を設けるなど、運用面の改善・見直しも求められると言えるでしょう。

|

|

|

「WORM_PROLACO」を拡散するメールのなかには、グリーティングカードを装ったものも確認しています。12月から1月にかけてはクリスマスカードや年賀状など、グリーティングカードを使用する機会も増えることから、普段以上に注意が必要です。