クラウドサービスの利用がますます浸透していく一方で、サイバー犯罪者もまたこうしたサービスを悪用して、不正プログラムをホストしたり拡散したりしています。サイバー犯罪者は、多くの企業が生産性アプリケーションとしてクラウドを利用している点に目をつけ、クラウド上の情報がアクセス不能になれば企業に深刻な影響を与えると見込んで、企業の機密情報を取り扱うユーザを狙っています。

その具体的な例が、今回説明する暗号化型ランサムウェア「CERBER(サーバー)」です。トレンドマイクロは、「CERBER」の最新の亜種(「RANSOM_CERBER.CAD」として検出)の作成者が、個人や企業のシステムを感染させるため、Microsoft のクラウドサービス、Office 365 を悪用していることを確認しました。

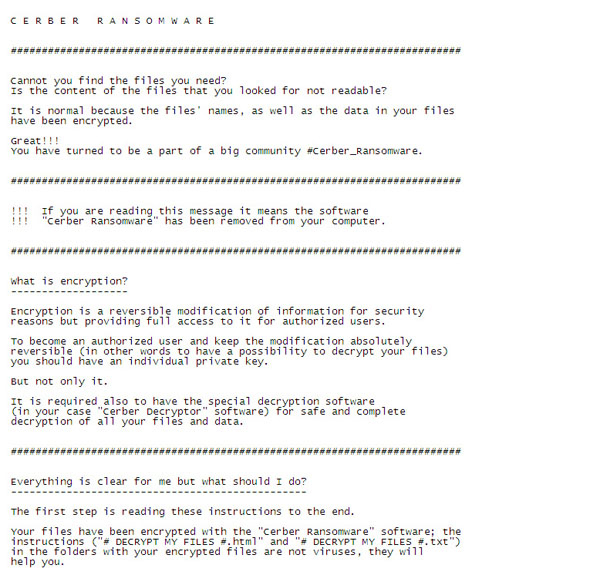

図1:「CERBER」の最新の亜種は、音声ファイル版の脅迫状である VBSファイル、支払いサイトを既定のブラウザで表示する拡張子「url」ファイル、拡張子「html」ファイル、および上図の拡張子「txt」ファイルの4つの脅迫状を作成

暗号化型ランサムウェア「CERBER」ファミリは、2016年3月に確認された後、「分散型サービス拒否(DDoS)攻撃」の機能などを追加し改良されています。また、二重に圧縮されたWindows スクリプト ファイル (拡張子「wsf」)の利用によって、ふるまい検知による検出およびスパムメール検出の回避を可能にしています。また、コンピュータ音声で再生される脅迫状を持つ珍しい暗号化型ランサムウェアの1つでもあります。この暗号化型ランサムウェアのソースコードは、ロシアのアンダーグラウンド市場で「サービスとしてのランサムウェア(Ransomware as a service、RaaS)」として取引もされ、サイバー犯罪活動の利益を拡大させています。この暗号化型ランサムウェアは最初、エクスプロイトキット「Nuclear Exploit Kit(Nuclear EK)」を利用した「malvertisement(不正広告)」によって拡散されていました。

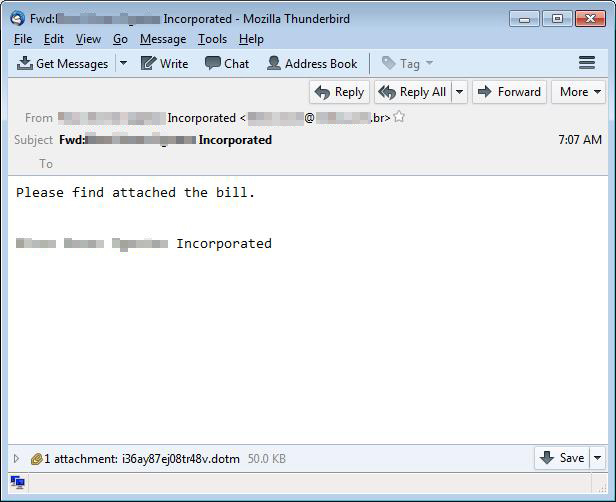

図2:請求書として送付されている、不正なファイル(ここではマクロ付きWordテンプレートファイル)が添付されたスパムメールの例

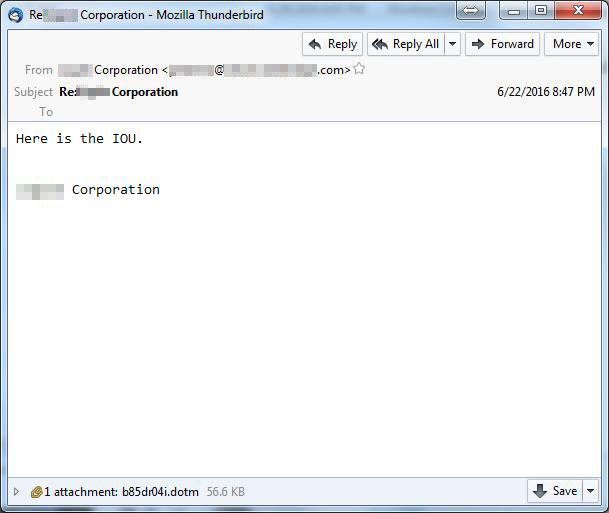

図3:借用書として送付されている、不正なファイル(ここではマクロ付き Wordテンプレートファイル)が添付されたスパムメールの例

「CERBER」の最新の亜種は、不正なマクロで細工した Office文書ファイルがスパムメールに添付されることにより、Office365 の利用者を対象に拡散されます。Microsoft は、PC にインストールされている Office365 その他の Officeソフトウェアのためセキュリティ対策を施しており、そのような対策の1つとして、マクロを利用する不正プログラムの感染を防ぐため、初期設定でマクロは無効になっています。しかし、他のランサムウェアと同様、「CERBER」もソーシャルエンジニアリングの手法を利用してそのようなセキュリティ対策を回避し、ファイルに埋め込まれたマクロをユーザが手動で有効にするように誘導します。

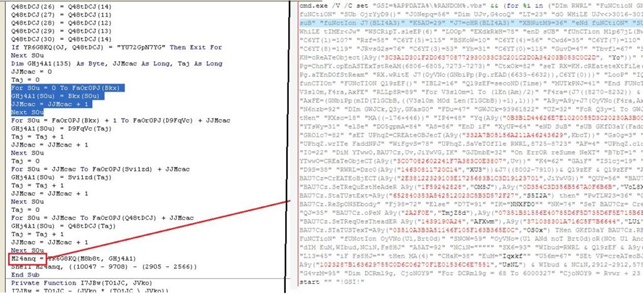

文書ファイル「W2KM_CERBER.CAD」に埋め込まれたマクロを有効にすると、VBS でコードが書かれたトロイの木馬型のダウンローダ「VBS_CERBER.CAD」が作成されます。そしてこのダウンローダが以下の不正な URL から「RANSOM_CERBER.CAD」をダウンロードします。

- hxxp://92[.]222[.]104[.]182/mhtr.jpg

- hxxp://solidaritedproximite[.]org/mhtr.jpg

この「CERBER」の亜種は暗号化方式 AES-256 と RSA を組み合わせ、442ファイル形式を暗号化する機能を備えています。PC の「Internet Explorer(IE)」のゾーン設定を変更し、シャドウ コピーを削除し、Windowsスタートアップ修復機能を無効化し、「Outlook」や「The Bat!」および「Thunderbird」のようなメールソフトのプロセスと Microsoft Word のプロセスを終了します。そして、感染PC が位置する国を確認し、もし独立国家共同体に属する国のいずれか(アゼルバイジャン、アルメニア、ウクライナ、ウズベキスタン、カザフスタン、キルギス、タジキスタン、トルクメニスタン、ベラルーシ、モルドバ、ロシア)である場合には自身の活動を終了します。

図4:トロイの木馬型のダウンローダ「VBS_CERBER.CAD」を “%Application Data%\{random file name}.vbs” に作成するコマンドを含む、不正なマクロの暗号化活動の一部。トロイの木馬はダウンロードしたファイルを “%Application Data%\{random file name}.tmp” の名前で保存する

弊社は、「CERBER」を拡散するスパムメールを2016年5月から確認しています。目立った急増が確認されたのは2016年6月です。5月にはスパムメールの検出数が800程度であったのに対し、6月には12,000以上が確認されています。最多を記録した2016年6月22日には、9,000を超える「CERBER」を拡散するスパムメールが確認されています。他に、ゼロデイ脆弱性を利用するエクスプロイトキット「Rig Exploit Kit(Rig EK)」とMagnitude EKによって拡散される新しい「CERBER」の亜種も確認されています。どちらのエクスプロイトキットも他の暗号化型ランサムウェアの拡散にも利用されています。

「CERBER」のような暗号化型ランサムウェアの作成者は、拡散拡大のため、常に新しい手法を取り入れるようです。今回悪用されたクラウドサービスは、セキュリティ対策は適切であったにも関わらず、個人ユーザや企業を感染させるために利用されました。「CERBER」にソーシャルエンジニアリングの手法が加えられたことによって、ユーザは感染を防ぐため、Office文書のマクロは無効にしたままにし、未知の送信元からのメールは開封しないようにする必要があります。3-2-1ルールに従いしっかりとバックアップをとることも、ランサムウェアに対する効果的な防御となります。

■ トレンドマイクロの対策

クラウド型業務アプリケーションのセキュリティを向上させる「Trend Micro Cloud App Security(CAS)」は、トレンドマイクロが持つコア技術であるサンドボックスや、レピュテーション技術をクラウド型業務アプリケーションでも活用できる機能を実装し、Office 365 に含まれる Exchange Online、SharePoint Online、OneDrive for Business や Box、Dropbox のセキュリティ対策を高いレベルで実現します。一方、ネットワーク挙動監視ソリューション「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」は、「文書脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などによりランサムウェア脅威を警告します。

企業ユーザは、これらの脅威によるリスク軽減のために、多層的かつ段階的な対策を取ることができます。メール攻撃対策製品「Deep Discovery™ Email Inspector」および Webゲートウェイ対策製品「InterScan Web Security」は、ランサムウェアを検出し、進入を防ぎます。「ウイルスバスター コーポレートエディション」のようなエンドポイント製品は、挙動監視機能(不正変更監視機能)の強化やアプリケーションコントロール、および脆弱性シールド機能により、脅威による影響を最小にすることができます。ネットワーク挙動監視ソリューション「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」は、「文書脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などによりランサムウェア脅威を警告します。サーバ&クラウドセキュリティ対策製品「Trend Micro Deep Security」は仮想化・クラウド・物理環境にまたがって、ランサムウェアがサーバに侵入することを防ぎます。

トレンドマイクロの中小企業向けクラウド型のエンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」は、「FRS」技術によりウイルス検出を行っています。また同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のランサムウェアであってもその不正活動を検知してブロックできます。

この脅威に関連するハッシュ値:

- C8F3F0A33EFE38E9296EF79552C4CADF6CF0BDE6 – Ransom_CERBER.CAD

- 55852EE512521BB189C59405435BB0808BCB26D2 – VBS_CERBER.CAD

- 8D8E41774445096B68C702DC02E6B2F49D2D518D – W2KM_CERBER.CAD

※協力執筆者:Joseph C. Chen、Yi Zhou、Isabel Segismundo、Franklynn Uy および Francis Antazo

【更新情報】

| 2017/06/06 | 14:20 | 本文の一部を修正しました。 |

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)