現在の脅威状況で最も暗躍している脅威は、ランサムウェアです。最近のランサムウェア攻撃事例から、教育機関、政府関連組織、電力や水力会社、医療機関、金融機関などさまざまな業界のデータやシステムがランサムウェアによる暗号化の被害に遭っています。典型的なランサムウェアの拡散方法は2つあり、1つはスパムメールの添付ファイルによるもので、これが最も多く見られます。そして、もう1つ代表的なものがエクスプロイトキットです。

エクスプロイトキットは、ソフトウェアおよびオペレーションシステム(OS)が抱える脆弱性を確認するツールやその脆弱性を悪用するツールなどを1つにまとめ、サイバー犯罪用に作成されたツールキットです。ランサムウェアを利用する攻撃者は、サイバー犯罪初心者も含め、アンダーグラウンドのフォーラムやマーケットプレイスでこのようなエクスプロイトキットを購入またはレンタルし、自身でカスタマイズしたマルウェアを拡散するために利用します。最初にエクスプロイトキットが確認されたのは 2006年にさかのぼりますが、ランサムウェアとエクスプロイトキットの併用は、サイバー犯罪者にとってランサムウェアが大変儲かる商売とみなされるようになった 2013年以降から顕著に見られるようになりました。エクスプロイトキットを利用して拡散されたランサムウェアの例として、以下が挙げられます。

| 拡散に利用されるエクスプロイトキット | ランサムウェア |

| Blackhole Exploit Kit | CryptoLocker |

| Angler Exploit Kit | CryptoWall、TeslaCrypt、CryptLocker、CryptXXX、CrypMIC |

| Neutrino Exploit Kit | CryptoWall、TeslaCrypt、Cerber、CryptXXX、Locky、CrypMIC |

| Magnitude Exploit Kit | CryptoDefense、CryptoWall、Cerber |

| Rig Exploit Kit | CryptoWall、GOOPIC、Cerber、CrypMIC、Locky |

| Nuclear Exploit Kit | TeslaCrypt、Locky |

| Sundown Exploit Kit | CryptShocker、Locky、Petya |

| Hunter Exploit Kit | Locky |

トレンドマイクロは 2016年1月から10月までに、およそ 2億1400万件のランサムウェアを検知、ブロックしました。この数にはエクスプロイトキットによって拡散されたものも含まれています。

マルウェア拡散に利用される頻度の高い 10種類のエクスプロイトキットは、これまで、Adobe Flash Player、Microsoft Silverlight、Internet Explorer(IE)、Adobe Acrobat、Adobe Reader などのソフトウェアに確認された脆弱性、Oracle の JavaScript、Microsoft の XML DOM ActiveX コントロールに存在する脆弱性などを悪用してきました。

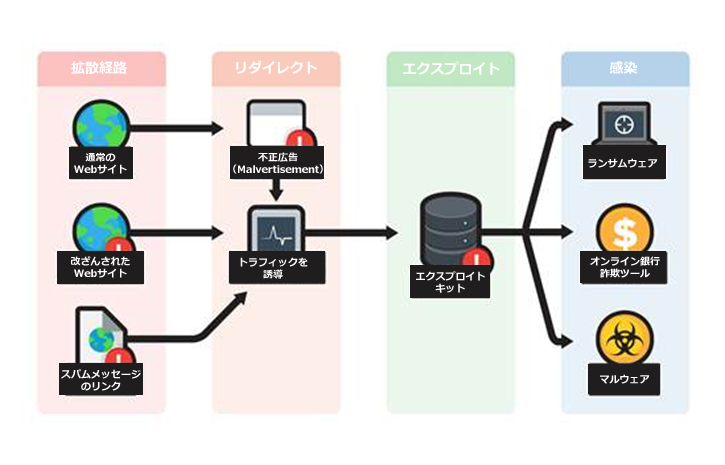

図1:エクスプロイトキットによる感染フロー。

2015年に最も利用されていた「Angler Exploit Kit(Angler EK)」が 2016年6月に活動停止して以来、現在、ランサムウェア拡散に最も利用されているのは「Neutrino Exploit Kit(Neutrino EK)」です。Neutrino EK は以下のランサムウェアファミリを拡散することが確認されています。

- CrypMIC (「RANSOM_CRYPMIC.A」)

- CryptXXX (「RANSOM_WALTRIX」)

- Cerber (「RANSOM_CERBER」)

- Locky (「RANSOM_LOCKY」)

- CryptoWall (「RANSOM_CRYPWALL」)

- TeslaCrypt (「RANSOM_CRYPTESLA」)

- Bandarchor (「RANSOM_JUSINOMEL」)

- PizzaCrypts (「RANSOM_CRYPAURA」)

- CryptFile2 (「RANSOM_CRYPHYDRA」)

サイバー犯罪者はエクスプロイトキットを利用し、以下の手段でマルウェアを拡散します。

- 「malvertising(不正広告の利用)」:サードパーティの広告サーバとWebサイトに組み込まれた不正広告が、エクスプロイトキットのランディングページへと誘導する

- ソーシャル・エンジニアリングの手法を利用したスパムメールに記載されたリンクをユーザがクリックすると、エクスプロイトキットのランディングページへ誘導する

- 不正なコードを挿入し改ざんした正規の Webサイトから、ユーザをエクスプロイトキットのランディングページへと誘導する

攻撃者は、エクスプロイトキットでランサムウェアを拡散するために、正規の広告ネットワークや有名 Webサイトに不正広告を組込みます。この手法は、非常によく利用される方法の1つです。2016年3月、米国の大手ニュースサイトと芸能ポータルサイトが不正広告を利用した攻撃を受けました。それらの Webサイトを閲覧したユーザは、不正広告を経由で Angler EK に誘導され、マルウェアである「BEDEP」、そしてランサムウェアに感染しました。2016年7月には、リムーバブルドライブと共有ネットワークに保存されたファイルを暗号化するランサムウェア「CrypMIC」と「CryptXXX」が Neutrino EK によって交互に拡散されました。また、2016年初頭、大手メディアの Webサイトで不正広告が利用され、ランサムウェアを拡散するエクスプロイトキットへとユーザが誘導された事例が報告されています。

Adobe Flash Player の脆弱性「CVE-2015-3105」を利用する Magnitude EK は、「CryptoWall」の亜種を拡散していました。悪名高い「LOCKY」ファミリの拡散には、4種類のエクスプロイトキットが利用されており、そのうちの1つは Adobe Flash Player の脆弱性「CVE-2016-1019」と、Windows カーネルモードドライバにおける権限昇格の脆弱性 「CVE-2015-1701」を利用していました。2012年および 2013年に広く利用された Blackhole EK は、金融機関と電気通信企業を狙ったマルウェアスパムのキャンペーンに利用されました。スパムメールのメッセージには「CryptoLocker」へ誘導するダウンローダが含まれていました。

図2:「CERBER」、「サービスとしてのランサムウェア(Ransomware as a Service、RaaS)」として流通するこのランサムウェアは、 Rig EK と Magnitude EK が拡散する

■暗号化以上の機能を実装

従来のランサムウェアと比較的最近作成されたもののうちいくつかは、自身の活動のために、数種の機能を追加しています。そしてサイバー犯罪者は、注ぎ込んだ労力を無駄にせずエクスプロイトキットの効力を持続させ、さらに利益を上げます。

例えば、Neutrino EKによって拡散される「CryptXXX」は、Webブラウザやメールソフト、ネットワークドライブの割り当てツール、ファイル管理ソフト、さらにはオンラインポーカーゲームのソフトからもシステムの認証情報を窃取する機能を備えています。4種類のエクスプロイトキットによって拡散される「CERBER」の亜種は、生産性アプリケーションのクラウドプラットフォームから企業を攻撃しているのを確認されました。また、「分散型サービス拒否(distributed denial-of-service、DDoS)」のコンポーネントを、ファイルを暗号化するコードに追加してたことが報告されています。

「Shade」と名付けられたランサムウェアファミリ「Troldesh」の新しい亜種(「RANSOM_CRYPSHED.N」として検出)は、Nuclear EK によって拡散されます。このランサムウェアは、主にロシアや独立国家共同体の国々の企業を狙い、偵察活動と遠隔操作を行うために、リモート操作および画面の共有ができるツール「TeamViewer」の修正版をインストールします。

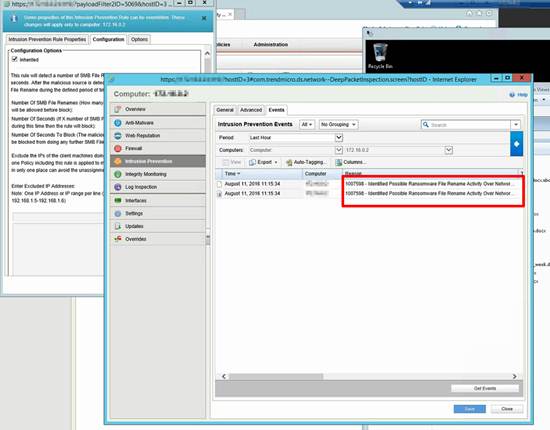

図3:更新プログラム未適用の脆弱性を利用するランサムウェアから、ユーザ機器を保護する「Trend Micro Deep Security™」の「仮想パッチ」。

■既存のセキュリティ対策を回避

エクスプロイトキットが既存のセキュリティ対策からの検出回避機能を備えれば、ランサムウェアはさらに首尾よく拡散されることになります。Angler EK はその全盛期に、素早くゼロデイ脆弱性を、とりわけ Adobe Flash Player と Java のゼロデイ脆弱性を攻撃に取り入れることにより、感染拡大に成功していました。

Angler EK は、IPアドレスの広範なリストから、ドメインと DNS の登録名をローテーションさせる構造を備えていました。これにより不正なネットワークの検出とブラックリスト化が回避されやすくなります。Angler EK はまた、ローカルファイルシステムにインストールされているファイルを識別することにより、仮想環境下で実行されているかどうかや、セキュリティ対策ソフトウェアの検知をおこないます。また、ドライブに書き込まずに、脆弱性を持つアプリケーションの実行プロセスに直接コードを追加して感染させる機能を備えていました。

Angler EK のエクスプロイトコードおよび関連マルウェアは、共に難読化・暗号化されており、検出を困難にしています。最近確認されているいくつかのエクスプロイトキットの活動でも、不正なコードを難読化するために関連マルウェアが暗号化されています。

| エクスプロイトキット | 関連マルウェアの暗号化 | エクスプロイトキット | 関連マルウェアの暗号化 |

| FlashPack EK | X | SweetOrange EK | X |

| Rig EK | X | GongDa EK | X |

| Magnitude EK | X | Styx EK | X |

| Nuclear EK | ○ | HanJuan EK | ○ |

| Fiesta EK | ○ | Neutrino EK | ○ |

| Angler EK | ○ |

エクスプロイトキットとランサムウェアの組み合わせは非常に厄介です。ランサムウェアを利用するサイバー犯罪者は、攻撃の手を緩めるどころか、さらに大きな組織を攻撃対象に加え利益を増大させています。ランサムウェア拡散に大変便利なエクスプロイトキットは、さらなる利益を求めるサイバー犯罪者に大いに重宝されていることがうかがえます。

■トレンドマイクロの対策

バックアップは、暗号化型ランサムウェアに対して、今でも最善の防衛策です。3-2-1ルールに従いバックアップを取ることによって、ランサムウェアの被害に遭ったとしても、データの無事が保証されます。

- 3つ以上のコピーを保存

- 2つの異なる種類の端末に保存(例:ハードドライブおよび USB)

- そのうちの1つは他の2つとは異なる場所に保存(例:自宅とオフィス)

こうした不正広告によって拡散するエクスプロイトキットの被害に遭わないために、インストールしているソフトウェアおよびオペレーションシステム(OS)を最新の状態にしてください。そのようにして、ランサムウェア被害だけでなく、他の様々な攻撃によるリスクも低減することができます。

トレンドマイクロは、企業や中小企業および個人ユーザそれぞれに、暗号化型ランサムウェアによる被害を最小にするための対策を提供します。

クラウド型業務アプリケーションのセキュリティを向上させる「Trend Micro Cloud App Security(CAS)」は、トレンドマイクロが持つコア技術であるサンドボックスや、レピュテーション技術をクラウド型業務アプリケーションでも活用できる機能を実装し、セキュリティ対策を高いレベルで実現します。一方、ネットワーク挙動監視ソリューション「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」は、「文書脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などによりランサムウェア脅威を警告します。

企業ユーザは、これらの脅威によるリスク軽減のために、多層的かつ段階的な対策を取ることができます。メール攻撃対策製品「Deep Discovery™ Email Inspector」および Webゲートウェイ対策製品「InterScan Web Security」は、ランサムウェアを検出し、進入を防ぎます。「ウイルスバスター コーポレートエディション」のようなエンドポイント製品は、挙動監視機能(不正変更監視機能)の強化やアプリケーションコントロール、および脆弱性シールド機能により、脅威による影響を最小にすることができます。ネットワーク型対策製品「Deep Discovery™ Inspector」は、「文書脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などによりランサムウェア脅威を警告します。サーバ&クラウドセキュリティ対策製品「Trend Micro Deep Security」は仮想化・クラウド・物理環境にまたがって、ランサムウェアがサーバに侵入することを防ぎます。

トレンドマイクロの中小企業向けクラウド型のエンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」は、「FRS」技術によりウイルス検出を行っています。また同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のランサムウェアであってもその不正活動を検知してブロックできます。

トレンドマイクロの個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター クラウド」は、不正なファイルやスパムメールを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。

※協力執筆者:Brooks Li、William Gamazo Sanchez および Sumit Soni

【更新情報】

| 2016/11/21 | 11:00 | 本文の一部を修正しました。 |

参考記事:

- 「Tools of the Trade: Ransomware and Exploit Kits」

by Joseph C Chen(Fraud Researcher)

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)