2016年の上半期、暗号化型ランサムウェアが暗躍したことは言うまでもありません。暗号化型ランサムウェアは、金銭目的である他の不正プログラム、例えば、オンライン銀行詐欺ツールと異なり、サイバー犯罪者が高度な手法を利用することなく、自身の金儲けに利用できることがその背景にあると考えられます。2014年と2015年に確認された暗号化型ランサムウェアは合計49であったのに対し、2016年6月末時点で既に50以上もの新しいファミリが確認されています。この猛威の要因の1つに、脅迫手口の巧妙化が挙げられます。ファイルを失うことへの恐怖から身代金を支払わせるというシナリオで、PC のスクリーンを単にロックするものから、偽の法律違反の警告を利用するもの、そして、実際にデータを操作するものまで、これらランサムウェアを利用するサイバー犯罪者は、手法を改良し続けています。

暗号化型ランサムウェアの考察は、その挙動に焦点を当てていることが多く、その侵入方法については見過ごされがちです。暗号化型ランサムウェアの典型的な侵入方法は、1)スパムメール、2)改ざんされた Webサイトまたは Exploit Kit が組み込まれた不正な Webサイトとなり、まったく目新しくないという認識があるからかもしれません。しかしこの2つの手法が、単純な一方で効果的であることは、昨今のランサムウェア拡散状況から実証されています。

トレンドマイクロの解析から、暗号化型ランサムウェアの多くがネットワークの入り口となる Webサイトや Eメールのフィルタリングで阻止できることが判明しています。実際に、2016年1月から5月までに 6,600万以上の暗号化型ランサムウェア関連のスパムメールおよび不正な Webサイトをブロックしました。今回、暗号化型ランサムウェアの侵入方法およびその対策について検証します。

■ 侵入方法1:スパムメールとその手法

スパムメールによるランサムウェア拡散方法と、またスパムメールの検出回避手法について考察します。一般に、ランサムウェア拡散に利用されるスパムメールには、実行型プログラムファイルの他、マクロや JavaScript などを利用した不正な添付ファイルが含まれており、これらの添付ファイルがランサムウェア本体のダウンローダとして機能します。その一例として挙げられる暗号化型ランサムウェア「CRYLOCK/CRILOCK/CRITOLOCK(別名:CryptoLocker)」には、不正なファイル(「UPATRE」の亜種である場合が多い)が添付されており、このファイルは「ZBOT(別名:ZeuS)」をダウンロードします。このオンライン銀行詐欺ツールは、そして、「CryptoLocker」をユーザの PC にダウンロードし、実行します。

サイバー犯罪者によるランサムウェアの「改良」はここで終了せず、いくつかの暗号化型ランサムウェアに、マクロというもう1つの手法を追加しました。マクロは古くから悪用されていましたが、サンドボックス技術を回避するために復活した手法で、ユーザに添付ファイルに仕込まれたマクロを有効にするように促し、感染させます。この過程はユーザ心理を熟知したソーシャルエンジニアリングの手法が重要な役割を果たします。

添付ファイルのマクロを利用する暗号化型ランサムウェア「LOCKY」は、やはりマクロに存在する Form オブジェクトも利用して不正なコードを隠ぺいします。「LOCKY」は、2015年2月に米国カリフォルニア州の Hollywood Presbyterian Medical Center を攻撃しました。報告によると、2016年5月末から6月初旬にかけて姿を消していた「LOCKY」は、また活動を再開しているようです。

図1:「LOCKY」を拡散するスパムメール

弊社は、JavaScript を利用した添付ファイルによって、「XORBAT」、「ZIPPY」、「CRYPTESLA(別名:TeslaCrypt)」の version 4.0、「CRYPTWALL(別名:CryptoWall)」の version 3.0」および「LOCKY」のようなランサムウェアの亜種が自動的にダウンロードされている事例も確認しています。別のスクリプト言語である「VBScript」も、「LOCKY」や「CERBER」を拡散するために利用されています。難読化に加え、スクリプト言語を添付ファイルに利用することで検出回避が可能になる場合があります。

図2:「CryptoWall 3.0」の JavaScript ファイルの難読化コード

よく利用されるメールの件名

暗号化型ランサムウェアの背後にいるサイバー犯罪者は、典型的なメール件名を利用します。弊社が確認したものには、履歴書や請求書、配送情報、アカウントの凍結などに関連した件名が利用されていました。そして、正規の送信元を装っています。

図3:「TorrentLocker」のような暗号化型ランサムウェアで利用される典型的な件名

図4:「TorrentLocker」のスパムメールの例

オーストラリアやヨーロッパの個人ユーザ及び企業を悩ませた暗号化型ランサムウェア「CRYPTLOCK(別名:TorrentLocker)」は、そのスパムメールの一連の送信活動で注目されました。地域に特化したこの脅威は、典型的な件名を利用せず、標的とする地域の言語を利用し、地元企業から送信されたメールになりすましています。例えば、オーストラリアを標的とした場合には、オーストラリア連邦警察やオーストラリア郵便公社、その他地元の会社から送信されたメールを装うスパムメールを作成しました。この一連の送信活動で注目すべき点は、通常のスパムメールと異なり無作為に送られることなく、検出回避目的で対象の地域のみに送信されていました。例えば、イタリアの会社名を名乗るスパムメールであれば、イタリアのユーザのみに送信されていました。

タイミングが重要

サイバー犯罪者は、組織や企業にスパムメールを送信する際に、効果的なタイミングを狙います。例えば、「CryptoWall」はユーザのメールボックスに午前5時から午前9時(東部標準時)の間に届くように送信し、「TorrentLocker」関連のスパムメールは、標的の国の業務時間に合わせて、週中の午後1時から午後7時(東部標準時)の間に送信します。また、サイバー犯罪者は一回の送信でメールボックスをスパムメールで溢れさせることはせず、一度に送るスパムメールの量は少なめにし、一日のうち時間をずらして送信することによって、最大の効果を狙います。この方法によって、従来のスパムメール検出方法では不審な活動として認識されることがありません。

他のスパムメール検出回避

弊社では過去に、サイバー犯罪がスパムメール送信のためのボットネットの利用を停止し、感染したメールサーバの利用に変更したことを確認しました。

IPプロファイラ、Web レピュテーションおよびフィッシング対策などによってメールゲートウェイを保護することができます。これらの対策によって、送信元情報やメールの内容を基に上述のようなスパムメールを検出し取り除くことができます。スパムメールはユーザの受信箱へ侵入せず、ランサムウェアに感染することもありません。

■ 侵入方法2: Webサイト経由拡散の急増:改ざんされた Webサイトの利用

暗号化型ランサムウェアは、不正な URL または改ざんされた Webサイトによって組み込まれている場合もあります。ユーザを不正な Webサイトへ誘導するために正規の Webサーバが改ざんされていることもあります。この方法は新しいことでも驚くことでもありません。改ざんされた Webサイトの利用により不正な URL 検出技術が回避されるからです。

昨年2015年12月、サイバー犯罪者が英国大手新聞インデペンデント紙のブログページを改ざんし、「TeslaCrypt 2.0」を拡散しました。問題のブログを閲覧したユーザは、複数の Webサイトを経由し、「Angler Exploit Kit(Angler EK)」が組み込まれた Webサイトに誘導されました。ユーザの PC が Adobe Flash Player の脆弱性「CVE-2015-7645」を抱えていた場合、この暗号化型ランサムウェアに感染することになります。

サイバー犯罪者は、Webサイト改ざん以外に不正なプログラムを組み込むために正規の Webサービスも悪用します。例えば「PETYA」は、クラウドストレージサービス「DropBox」を悪用していました。「PETYA」は、履歴書を装った不正プログラムをダウンロードさせるため、DropBox への URL がハイパーリンクで記載されているスパムメールを利用しました。

他の Webブロック回避の手法

「TorrentLocker」は、ランディングページや「drive-by download(ドライブバイダウンロード)」による不正ファイルのダウンロード等のブロック、あるいは自動検出を回避するために、CAPTCHAコードの認証システムを悪用しました。以前は、サイバー犯罪者は DNSレコードについて、短い「Time to live(TTL)」を設定していました。これは、利用する不正なドメインが、およそ1時間ほどの短時間だけアクセス可能であることを意味しています。これによって、ランサムウェアに関連する URL をブロックすることが困難になります。一方、匿名化する役割も果たします。

エクスプロイトキットによる拡散

「malvertisement(不正広告)」を介し、エクスプロイトキットによって拡散される暗号化型ランサムウェアも複数確認されています。更新プログラムが適用されていない PC のユーザが不正広告に感染している Webサイトを閲覧した場合、ランサムウェアや他の不正プログラムに感染する恐れがあります。

以下の表は、さまざまなエクスプロイトキットによって拡散される暗号化型ランサムウェアファミリの一覧です。

| エクスプロイトキット | 拡散されるランサムウェア(2015) | 拡散されるランサムウェア(2016) |

| Angler EK | 「CryptoWall」「TeslaCrypt」「CryptoLocker」 | 「CryptoWall」「TeslaCrypt」「CryptoLocker」「CryptXXX」 |

| Neutrino EK | 「CryptoWall」「TeslaCrypt」 | 「CryptoWall」「TeslaCrypt」「CERBER」「CryptXXX」 |

| Magnitude EK | 「CryptoWall」 | 「CryptoWall」「CERBER」 |

| Rig EK | 「CryptoWall」「TeslaCrypt」 | 「Ransom_GOOPIC」 |

| Nuclear EK | 「CryptoWall」「TeslaCrypt」「CTB-Locker」「Troldesh」 | 「TeslaCrypt」「LOCKY」 |

| Sundown EK | 「CryptoShocker」 | |

| Hunter EK | 「LOCKY」 | |

| Fiesta EK | 「TeslaCrypt」 |

弊社は、今年、Angler EK が暗号化型ランサムウェア「TeslaCrypt」を拡散するために利用されているのを確認しましたが、「TeslaCrypt」の作成者が2015年4月に活動停止を決定した後は、暗号化型ランサムウェア「CryptXXX」の拡散に利用されました。活動停止といえば、2015年最も優勢であった Angler EK の活動は大幅に減少しました。いくつかの報告によると、Angler EK を利用していたサイバー犯罪者の逮捕がその原因であるとされています。

その後何人かのサイバー犯罪者は、他のエクスプロイトキットである「Neutrino EK」や「Rig EK」を利用しています。暗号化型ランサムウェア「CryptXXX」 は Neutrino EK が、「Locky」は Nuclear EK がそれぞれ拡散しています。

オペレーションシステム(OS)を最新の状態にしておくことで、エクスプロイトキットや不正広告を介して不正プログラムをダウンロードしてしまうことを防ぐことが可能です。堅固な Webレピュテーションおよび脆弱性対策を利用し、不正な URL をブロックしてセキュリティ対策を取ることができます。

■ ネットワークの入口を保護するトレンドマイクロの対策

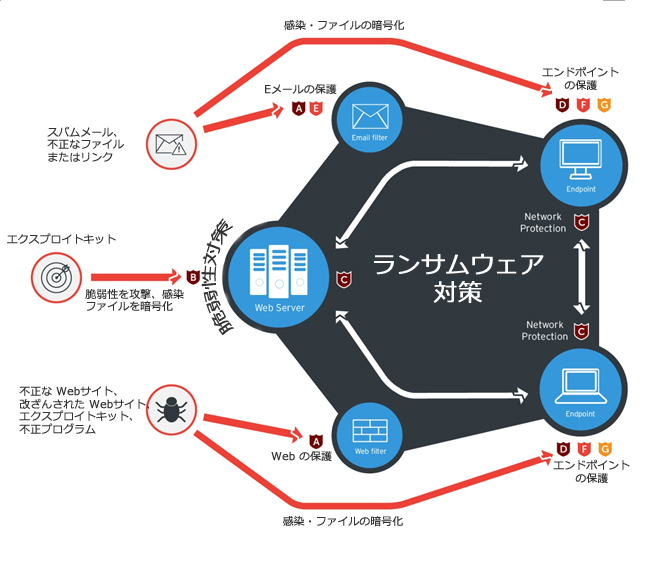

ネットワークを保護し、暗号化型ランサムウェアによる被害を防ぐ一番の方法は、ネットワークの入口で防御することです。ランサムウェアがエンドポイントまで侵入すれば、ファイルの復旧や PC のアクセス回復が困難になるでしょう。最も危険なのは、ランサムウェアの脅威がネットワークを介してワーム活動を行ない、他の PC やサーバにまで感染を拡大させることです。そのようなランサムウェアの特性を考慮すると従来のセキュリティ対策ではもはや十分ではありません。企業や組織においては、多層防御を推奨します。

図5:ランサムウェアから保護するための多層防御

企業ユーザは、これらの脅威によるリスク軽減のために、多層的かつ段階的な対策を取ることができます。メール攻撃対策製品「Deep Discovery™ Email Inspector」および Webゲートウェイ対策製品「InterScan Web Security」は、ランサムウェアを検出し、進入を防ぎます。「ウイルスバスター コーポレートエディション」のようなエンドポイント製品は、挙動監視機能(不正変更監視機能)の強化やアプリケーションコントロール、および脆弱性シールド機能により、脅威による影響を最小にすることができます。ネットワーク挙動監視ソリューション「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」は、「文書脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などによりランサムウェア脅威を警告します。サーバ&クラウドセキュリティ対策製品「Trend Micro Deep Security」は仮想化・クラウド・物理環境にまたがって、ランサムウェアがサーバに侵入することを防ぎます。

トレンドマイクロの中小企業向けクラウド型のエンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」は、「FRS」技術によりウイルス検出を行っています。また同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のランサムウェアであってもその不正活動を検知してブロックできます。

ランサムウェアの脅威が世界的に深刻になっている状況を受けて、ランサムウェアによって暗号化されたファイルの復号ツールをトレンドマイクロは公開しました。この復号ツールの使用方法や復号可能なファイルの条件などの制限事項については以下のダウンロードページを参照してください。

- 法人向けダウンロードURL:http://esupport.trendmicro.com/solution/ja-JP/1114224.aspx

- 個人向けダウンロードURL:https://esupport.trendmicro.com/support/vb/solution/ja-jp/1114210.aspx

※協力執筆者:Maydalene Salvador、 Lala Manly、 Michael Casayuran、Paul PajaresおよびRhena Inocencio

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)