感謝祭から年末にかけての休暇シーズンは、宅配業者や小包配達業者にとって忙しい時期になります。多くの人がオンラインショッピングを利用したり、遠方に住んでいる家族や友人に贈り物を送ったりするからです。そのため、個人宛の荷物の通知や連絡票を受け取っても、大して驚くことはないでしょう。

サイバー犯罪者は、こうした状況を見逃しません。欧州を中心とした地域で、ファイルを暗号化して身代金を要求する「Cryptoランサムウェア」が確認されており、小包配達サービスをソーシャルエンジニアリングの餌として利用しています。以前の攻撃では、請求書や銀行関連の取引明細書を利用していたため、これは明らかに手法を変更したことになります。

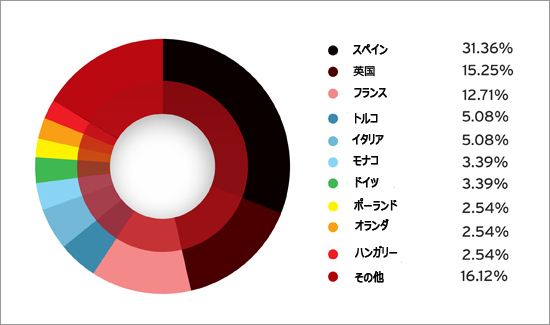

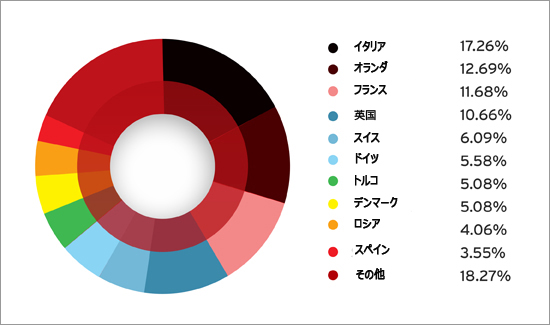

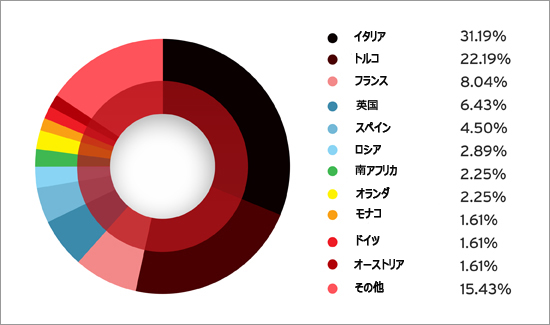

トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」のフィードバックによると、2014年9月~11月の過去 3ヶ月間で、特定の国が Cryptoランサムウェアの被害を受けた国の上位に挙げられています。以下の図が示すとおり、特にスペインやフランス、トルコ、イタリア、英国が継続してファイルを Cryptoランサムウェアの被害にあっています。

図1:被害にあった欧州を中心した地域の上位国(2014年9月)

図2:被害にあった欧州を中心した地域の上位国(2014年10月)

図3:被害にあった欧州を中心した地域の上位国(2014年11月)

■感染経路

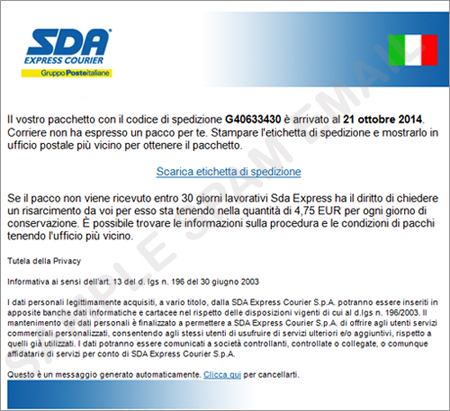

Cryptoランサムウェアの亜種は、ほとんどの場合同じ不正活動を実行します。顧客は、URL が記載されていたり、ファイルが添付されている Eメールを受信します。ソーシャルエンジニアリングの手法により、確実にユーザに URL をクリックさせたり、添付ファイルを開封させたりします。実際に、添付されているのは不正なファイルです。今回の事例では、Eメールに受け取った荷物について記載されていました。

図4:Eメールに記載されたメッセージの例

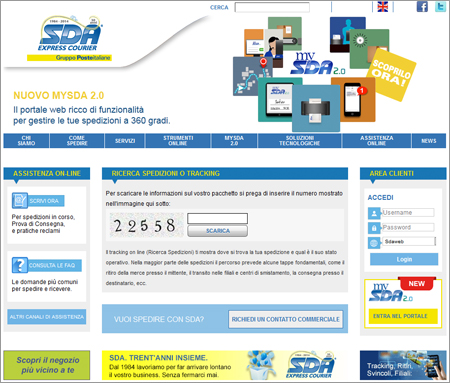

受信者が URLをクリックした場合、別の Webサイトに誘導され、そこでは指定された数字や文字を入力を求められます。しかし実際にはこの Webサイトは、宅配業者になりすましたサイトです。

図5:ファイルにアクセスするために指定された数字や文字の入力を要求する画面

指定された数字や文字の入力後、圧縮ファイルがダウンロードされます。しかし最終的な不正活動であるファイルの暗号化が実行される前に、ユーザはこの不正な圧縮ファイルを解凍する必要があります。トレンドマイクロの製品では、この不正なファイルを「TROJ_CRYPLOCK.WJP」として検出します。

図6:ファイルにアクセスするために指定された数字や文字の入力を要求する画面

■身代金の支払いはしない

ユーザは、支払いをすることですぐに問題を解決したいと思うかもしれません。しかし支払いをしたところで復号化される保証はありません。Cryptoランサムウェアの中には、無料でファイルの 1つの復号化を提供する亜種もありました。これは、ユーザに復号は可能だと思わせ、支払いを促す手口だと考えられます。

■トレンドマイクロの対策

弊社のブログでは、ユーザや企業が Cryptoランサムウェアから PC やファイルを保護するための詳細な対策について言及しています。こうしたセキュリティ対策には、添付ファイルを介した潜在的な脅威を阻止するための Eメールのポリシー設定やスパムメール対策や Eメールを診断するセキュリティ対策ツールの導入が含まれています。

またユーザは、保護の層を厚くするために、設定の一部を再構築することもできます。例えば、マクロを利用した攻撃に関する弊社のブログ記事で紹介しているように、マクロのセキュリティレベルを高に設定したり、マクロ機能を完全に無効にすることです。また不正なファイルが管理者権限で自動実行されるのを阻止するために「ユーザー アカウント制御(UAC)」が有効になっているかを確認することもできます。

ユーザや企業は、PC を保護するセキュリティ対策を採用し、最新の状態に更新をすることが重要になります。トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。挙動監視により、不審または不正な活動を監視して防御することができるため、PC のセキュリティは大きく改善されます。

トレンドマイクロは、「カスタムディフェンス」で、企業を保護します。カスタムディフェンスは、幅広くネットワーク監視を実行することで、最先端の脅威からの保護を提供し、通常のセキュリティ対策製品では検出できない未知の不正プログラムや不正な通信、攻撃者の挙動を検知します。次世代メール攻撃対策製品である「Deep Discovery Email Inspector(DDEI)」は、さまざまな視点から攻撃を解析することで、ユーザに不正なメールが届く前に検知し防御します。また「Deep Discovery Endpoint Sensor」により提供されるフォレンジックツールにより、ネットワーク内の調査を実行し、脅威に関連するファイルやレジストリキー、プロセスなどを特定します。DDEI は、検出した添付ファイルを「Deep Discovery Analyzer」へ送り、解析します。「Deep Discovery Analyzer」は、検出したファイルをサンドボックスに送って安全を確保した上で不正プログラムを実行し、解析します。解析結果の詳細は、ユーザに送信されます。

本稿で取り上げた不正プログラムに関するハッシュは以下のとおりです。

- ec447c585ab0b0b501c3d6d06a370d2d963f87dc1d751acaeb4e40f9f7ffa665

参考記事:

翻訳:臼本 将貴(Core Technology Marketing, TrendLabs)