「国際刑事警察機構(インターポール)」は、2015年4月13日、トレンドマイクロ、Microsoft、カスペルスキーおよびサイバーディフェンス研究所との協力により、ボットネット「SIMDA」を閉鎖したことを発表しました。この閉鎖は、セキュリティ業界にとっての大きな成功と言えます。弊社からは、関連するサーバの IPアドレスや利用された不正プログラムの統計情報などを提供し、今回のボットネット「SIMDA」の閉鎖に貢献しました。

■ボットネットに利用される不正プログラム「SIMDA」

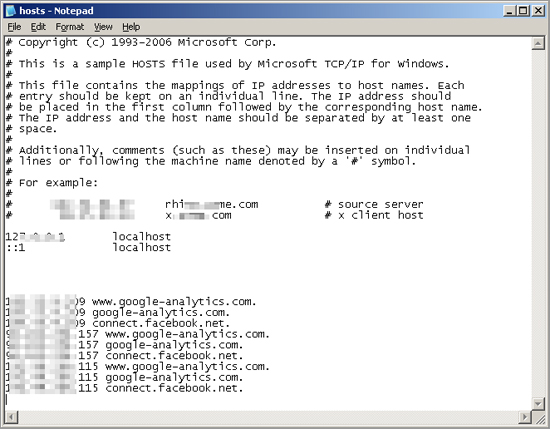

ボットネット「SIMDA」は、その不正活動においてバックドア型不正プログラム「SIMDA」を利用します。この不正プログラムの特徴は、感染したPC の HOSTSファイルを改変する点です。このため、正規Webサイトにアクセスしようとしたユーザは、いかなる場合も不正なサイトへ誘導されてしまいます。弊社の調査では、この不正プログラムが標的にした正規Webサイトには、Facebook や Bing、Yahoo、Google Analytics も含まれており、さらに Yahoo Singapore や Bing Germany などの各地域向け Webサイトも対象となっていました。この点から、ボットネット作成者が世界規模で多数のユーザに被害を与えようとしていたことが分かります。図1 は、改変された HOSTSファイルのスクリーンショットです。

図1:改変後の HOSTSファイル

弊社の解析では、この不正プログラムは、感染したPC から情報収集することも判明しています。また、感染PC 内に特定のプロセスが存在するかも確認し、確認対象には、不正プログラムの解析に使用されるプロセスも含まれています。後者の確認作業は、感染が早期に検知されるのを避ける目的からの動作だと考えられます。

さらなる解析の結果、このボットネットの不正活動は、世界中に及んでいることも明らかになりました。弊社では、誘導先のサーバが、オランダ、カナダ、ドイツ、ロシア、米国を含む 14カ国に設置されていることも確認しています。まさしくボットネットによる世界規模の被害といえます。弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」のフィードバックでも、米国、オーストラリア、日本、ドイツ、イタリアを含み、少なくとも 62カ国のユーザが影響を受けていることを確認しています。図2 は、複数の国に設置された誘導先サーバの全体像を示したものです。

■脅威状況に関連するボットネット

ボットネットは、既存の脅威状況全体と深く関係しています。サイバー犯罪者の多くは、不正活動の準備段階としてボットネットを構築するからです。実際、ボットネットは、スパムメールの送信、「分散型サービス拒否(DDoS)攻撃」やクリック詐欺、ドメインを標的とした攻撃などに利用可能です。

サイバー犯罪者がこれらの攻撃を実行するためには、感染PC との継続的な通信が必要であり、そうした感染PC の数は数千にも及びます。コマンド&コントロール(C&C)サーバが必要なのもこのためです。C&Cサーバによるインフラは、サイバー犯罪者と感染PC のネットワークとのいわゆる専用回線を可能にします。弊社の「Global Botnet Map(英語情報)」は、そうしたボット(感染してボット化したPC)と C&Cサーバとの接続において、C&Cサーバの設置場所と、それらにコントロールされている感染PC の設置場所を示した地図です。

ボットネットは、2つの方法でユーザに被害を及ぼします。1つは、ユーザに直接被害が及ぼすことであり、もう 1つは、感染PC のユーザを知らないうちに不正活動へ加担させることです。ボットネットの一部になると、ユーザはもはや自身の PC を制御できず、ボットネットマスターの意のままに操られることになります。

■ボットネットへの対処

サイバー犯罪者は、さまざまな手段を駆使して、ボットネットの一部にする感染PCを増やそうとします。例えば、ピアツーピア(P2P)通信を介した偽装手口による不正プログラム拡散は、よく利用される手段です。また、スパムメールも、ボットネットに加える感染PC を増やす上で有効な手段です。

そうした点からも、ユーザは、Eメールを開封する際は、十分に注意して下さい。身元不明もしくは確証の取れない送信者からの Eメールや添付ファイルは、絶対に開封しないことです。P2P通信は、もとより不正なものではありませんが、このサービスの利用により不正プログラムに遭遇する可能性が高くなる点は、留意が必要です。そして、単なる不正プログラム検知だけでない、スパムメール検出や不正URL のブロックなどの機能を備えたセキュリティ対策を導入すべきです。総合的なセキュリティ対策は、ユーザを脅威から保護する上で不可欠です。

上述のとおり、「SIMDA」は、HOSTSファイルを改変することで、ユーザを不正なWebサイトへ誘導します。このため、感染PC から「SIMDA」が検出され、削除された後も、改変されたままの HOSTSファイルが存在する可能性があります。そしてこれにより、さらなる感染被害が引き起こされる危険性もあります。弊社では、ユーザ側で HOSTSファイルのチェックを手動で行ない、ファイル内に不審な記載がある場合は、直ちに削除することを推奨します。

■トレンドマイクロの対策

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」により、ボットネット「SIMDA」の脅威から守られています。その中の「ファイルレピュテーション」技術により、ボットネット「SIMDA」関連の不正プログラム「BKDR_SIMDA.SMEP」や「BKDR_SIMDA.SMEP2」さらに「BKDR_SIMDA」の亜種にも検出対応しています。また、改変されたHOSTSファイルも、「TROJ_HOSIMDA.SM」として検出対応しています。さらに、「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。なお、トレンドマイクロ製品をご利用でないユーザは、無料の「トレンドマイクロ オンラインスキャン」を利用して感染の有無を確認することが可能です。

参考記事:

翻訳:臼本 将貴(Core Technology Marketing, TrendLabs)