POSマルウェアは、目立った活動がしばらく確認されていませんでした。しかし、トレンドマイクロは、2015年9月、「Katrina」、「CenterPoS」と名付けられた 2つの新しい POSマルウェアがサイバー犯罪者の間で販売されているのを確認しました。

弊社は、2015年8月に公開した第2四半期セキュリティラウンドアップで、今年新たに確認された POSマルウェアについて報告しました。弊社では、4月に「FighterPoS」、6月に「MalumPoS」、その1カ月後に「GamaPoS」を確認しています。新しい POSマルウェアが確認されているにもかかわらず、検出台数はわずかに減少し、この脅威が飽和状態に達した可能性をうかがわせました。しかし、9月に新たな POSマルウェアが確認され、POSシステムへの脅威は終息したわけではないことが判明しました。

■POSマルウェア「Katrina」

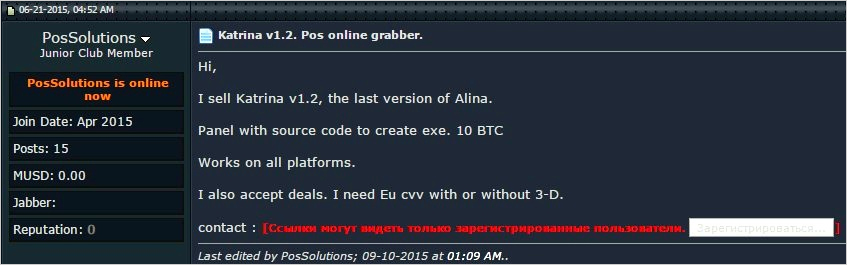

「Katrina」は、弊社の製品では「ALINA」として検出され、サイバー犯罪者によく利用される POSマルウェア「Alina」の最新バージョンとして販売されています。「Katrina」は、2015年6月、アンダーグラウンドのフォーラム上で初めて確認されました。

図1:フォーラム上で販売される「Katrina v1.2」

弊社が詳しく調査したところ、「Katrina」は「Alina」に更新を加えただけであることが判明しました。新しい機能はなく、「ユーザエージェント(User Agent、UA)」に若干変更があり、省略されるプロセスに違いがあります。

| 詳細 | Alina | Katrina |

| User-Agent | Mozilla/5.0 (Windows NT 6.2; WOW64) AppleWebKit/537.22 (KHTML, like Gecko) Chrome/25.0.1364.152 Safari/537.22 | Mozilla/5.0 (compatible; MSIE 10.0; Windows NT 6.1; WOW64; Trident/6.0) |

| 名前 | dwm.exe win-firewall.exe adobeflash.exe desktop.exe jucheck.exe jusched.exe java.exe |

dwm.exe.exe win-firewall.exe adobeflash.exe desktop.exe jucheck.exe jusched.exe java.exetesting.exe userinit.exe windefender.exe svchost.exe |

| 省略されるプロセス | AKW.exe QML.exe spoolsv.exe taskmgr.exe wscntfy.exe alg.exe winlogon.exe lsass.exe dllhost.exe pidgin.exe skype.exe thunderbird.exe devenv.exe steam.exe wininit.exe smss.exe iexplore.exe firefox.exe chrome.exe |

AKW.exe QML.exe spoolsv.exe taskmgr.exe wscntfy.exe alg.exe winlogon.exe lsass.exe dllhost.exe services.exe pidgin.exe skype.exe thunderbird.exe devenv.exe steam.exe wininit.exe smss.exe iexplore.exe firefox.exe chrome.exeexplorer.exe crss.exe |

| コマンド | cardinterval= chk= diag dlex= log=0 log=1 update update= updateinterval= |

cardinterval= chk= diag dlex= log=0 log=1 update update= updateinterval= |

| デコードキー | 0xAA | 0xAA |

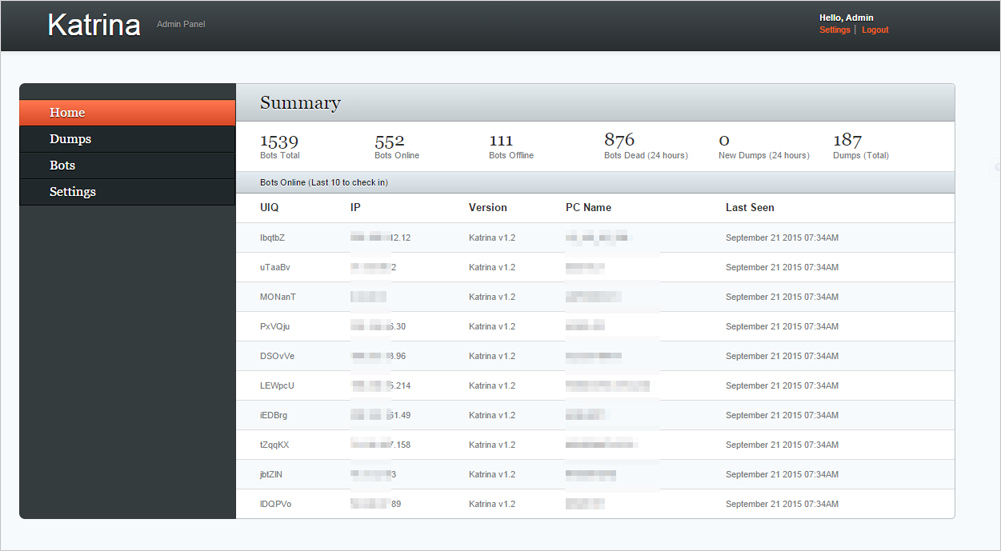

弊社は、調査の過程で、「Katrina」の運用者がボットを管理するために利用する 2つのコントロールパネルを確認しました。

図2:「Katrina」の運用者が利用したコントロールパネル

弊社はこれまでに、「Katrina」の 2つのコントロールパネルとコマンド&コントロール(C&C)サーバ、「BKDR_ALINA.POSKAT」として検出される「Katrina」の 2つの個別の検体を確認しています。以下は、これらの不正プログラムの SHA1ハッシュ値です。

- f6f1fb61761b24a882af40547aabcb2cd1923f91

- 1a07b2dbb5252a1463e794a59f1763e91c4ab87b

この調査で興味深い点は、「Katrina」の C&Cサーバが更新コマンドを送信し、不正プログラム「NewPoSThings」をインストールすることです。弊社は 2015年4月の記事で「NewPoSThings」について言及しました。「NewPoSThings」は、以下の IPアドレスからダウンロードされます。

- <省略>.<省略>.178.109.

また弊社は、この IPアドレスが以下のファイルをホストしていることを確認しました。

| ファイル | 詳細 |

| 32.exe | POSNEWT (NewPoSThings 32ビット版) |

| 64.exe | POSNEWT (NewPoSThings 64ビット版) |

| 315.exe | Alina (Spark の亜種) |

| 315c.exe | Alina (Spark の亜種) |

| dux.exe | BlackPos (Kaptoxa) |

| joker1.exe | Alina (Joker の亜種) |

| Kill.bat | プロセスやサービスの終了、レジストリの無効、セキュリティ対策製品に関連するファイルの削除 |

| Setup.bat | “32.exe” または “64.exe” を密かに実行し、必要に応じて自動的に再起動する |

| ClearEventN.bat | アプリケーションやセキュリティ、セットアップ、システムからログイベントを消去する |

| recon.exe | 「Cardholder Data Discovery Tool」(サーバ、ワークステーション、記憶装置上のファイルをスキャンし、クレジットカード情報を検索する正規ツール) |

| kron.exe | バックドア活動を実行 |

| CenterPoint.exe | 「CenterPoS」と弊社が名付けた新しい POSマルウェア。「BKDR_CENTERPOS.A」として検出 |

| X.bat | “CenterPoint.exe” をダウンロードするバッチファイル。「BAT_XPTDL.A」として検出 |

■CenterPoS

「CenterPoS」は、IPアドレス「<省略>.<省略>.178.109」で確認された新しい POSマルウェアです。「Katrina」と同じ IPアドレスにホストされており、同サイトで確認される “X.bat” もしくは「BAT_XPTDL.A」として検出されるバッチファイルが、”CenterPoint.exe”(「BKDR_CENTERPOS.A」として検出)をダウンロードします。”CenterPoint.exe” は、hxxps://www.dropbox.com/s/<省略>4isxow5h9ei/CenterPoint.exe からダウンロードされます。このバッチファイルは、”InstallUtil.exe” を以下のディレクトリから順番に検索し、最初に確認されたディレクトリに”CenterPoint.exe” をインストールします。

- C:\Windows\Microsoft.NET\Framework\v2.0.50727\

- C:\Windows\Microsoft.NET\Framework\v3.0\

- C:\Windows\Microsoft.NET\Framework\v3.5\

- C:\Windows\Microsoft.NET\Framework\v4.0.30319\

「CenterPoS」は、以下の特定の UA を利用し続けるため、ネットワークトラフィックから簡単に検出できます。

- Mozilla/4.0(compatible; MSIE 7.0b; Windows NT 6.0.

「CenterPoS」は Microsoft.Net で記述され、Luhnアルゴリズムによる検証を行わないため、「GamaPoS」と一見よく似ているように思われます。しかし、慎重に検証を進めた結果、「CenterPoS」は「Alina」とより多くの類似点を持つことを弊社は確認しました。この POSマルウェアは、「Alina」のファイル名やプロセス除外リストを借用します。

「CenterPoS」は以下のコマンドを受信します。

[/200/], [/401/] = uninstall itself

[i] [/i], [k] [/k] = stop C&C communication

以下の窃取した情報は、自身の C&Cサーバ hxxp://jackkk.com/2kj1h43.php に即時に送信されます。

- オペレーティングシステム(OS)のバージョン

- コンピュータ名

- POSマルウェアのバージョン: 1.7

- ローカルのホスト名

- 感染した POSシステムの GUID(MD5 でエンコードしたプロセッサID の文字列の組み合わせ、MACアドレス、シリアル番号)

- カードトラック情報

- スキャンしたプロセスの一覧

■影響を受けた国と攻撃の詳細

IPアドレス「<省略>.<省略>.178.109」には、以下のファイルがホストされていました。

- 「Alina」の 2つの亜種「Spark」および「Joker」

- 「NewPoSThings」の 32ビット版および 64ビット版

- 「BlackPoS」(米小売業「Target」の情報漏えい事例で利用)

- 新しい 2つの POSマルウェア「Katrina」および「CenterPoS」

- 正規のクレジットカード情報検索ツール「Cardholder Data Discovery Tool」

この IPアドレス「<省略>.<省略>.178.109」は、このサイバー犯罪者の「道具箱」のようです。対象とする POSシステムに適切な POSマルウェアをダウンロードし、インストールすることができます。

また、「Cardholder Data Discovery Tool」により、攻撃者は感染したネットワーク内のクレジットカード情報をスキャンすることができます。最初に感染した POSシステムを中心軸にし、ネットワーク内からさらに多くの情報を効率的に送出します。

さらに、バッチファイルからは、攻撃者の不正活動が明らかになりました。バッチファイルは、以下の不正活動を実行するために利用できます。これは、企業のネットワークを狙った攻撃の手順であると推測されます。

- 対象とした POSシステムのセキュリティプロファイルを下げる(bat)

- 「NewPoSThings」をインストールする(bat)

- 感染の痕跡を削除する(bat)

この攻撃の対象を簡単に見てみると、攻撃者は米国の中小企業を対象としていることがわかりました。これまでに、弊社は 87 の中小企業が今回の攻撃の対象となったことを確認しています。そのうち 77% が米国の企業です。台湾は2番目に影響を受けた国で 5% となっており、ブラジル、オーストラリアが 3% と続きます。

これはかなり最近の攻撃で、最初に攻撃を受けたのは 2015年8月25日頃です。攻撃対象とされた企業のほとんどが最初に POSマルウェア「Katrina」に感染しており、その後、9月10日~15日の間に、攻撃者は感染させる POSマルウェアを「Katrina」から「NewPoSThings」、もしくは「CenterPoS」から「Katrina」に変更しました。

■トレンドマイクロの対策

トレンドマイクロ製品は、これらの POSマルウェアを検出し、この脅威に関連した C&Cサーバへのアクセスをブロックします。また、以下のセキュリティ対策を実践することにより、POSシステムを保護することができるでしょう。

- PoS端末をネットワークから切り離せるかどうかを確認し、適切なアクセス制御を実施してください。感染した PoS端末がネットワークに接続し、窃取された情報が送出されることを防ぎます。インターネットへの直接的なアクセスがなければ、窃取された情報が POSシステムから C&Cサーバにアップロードされることはありません。

- 可能であれば、ホワイトリスト登録済みのアプリケーションのみを実行可能とするセキュリティ対策製品を導入してください。PoS端末を設置する前に導入するのが望ましいでしょう。

- ファイアウォールやプロキシの記録など、感染を検出する方法がないか確認してください。PoS端末がそれぞれ異なるセキュリティ対策製品をインストールしている場合には、YARA を利用することも 1つの選択です。

企業内に多重層のセキュリティ対策製品を導入することによって、企業全体を可視化するだけでなく、顧客情報の管理することができます。こうしたセキュリティ対策は、ゲートウェイやモバイル端末から PoS に関連した情報漏えいや業務妨害が起きることを防ぎます。また、企業内のさまざまな ITインフラストラクチャにまたがった不正プログラムや情報に関する方針を中央管理することもできます。さらに、管理を効率化し、より一貫性のある方針を実施することが可能です。

弊社のブログ記事「NewPosThings Has New PoS Things(英語情報)」には、IPアドレスやポート、YARAルールが記載されています。弊社の法人向けネットワークソリューション「Trend Micro Deep Discovery Inspector」は、「侵入の痕跡(Indicators of Compromise、IOC)」や C&Cサーバ、Webサイトの情報を利用して、エンドポイントの監視や内部に潜む脅威を検知することができます。

協力執筆者:Joey Costoya、Philippe Lin、Ryan Flores、Homer Pacag、Rhena Inocencio および Anthony Melgarejo

参考記事:

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)