トレンドマイクロでは、2014年2月末から日本のインターネットサービスプロバイダ(ISP)が管理するサーバ上で、日本国内の特定の銀行を狙ったフィッシングサイトの作成を連続して確認しました。昨年来、ネットバンキングを狙う脅威としてはオンライン銀行詐欺ツールが猛威を振るっていますが、従来のフィッシング詐欺も継続して確認されておりますので、ご注意ください。

トレンドマイクロの脅威リサーチ機関である「Forward-looking Threat Research(FTR)」では継続した脅威の分析を行っています。そのリサーチの中で、2014年2月27日から 3月4日までの丸5日間に、 30以上の日本国内の特定の銀行を狙ったフィッシングサイトが、日本の大手 ISP 2社が管理するサーバ上で集中して作成されていることを確認しました。今回確認されたものと同様の手口によるフィッシングサイトの攻撃は、昨年 11月以降断続的に確認されていましたが、この 2月末から攻撃が再開されたものと考えられます。

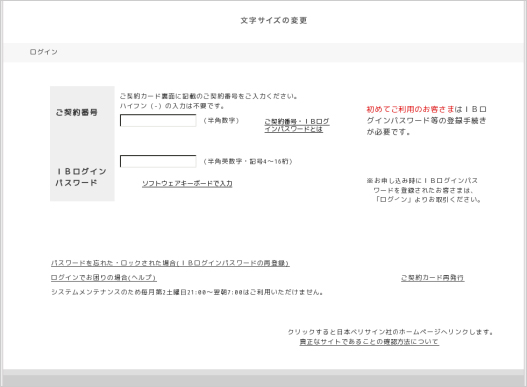

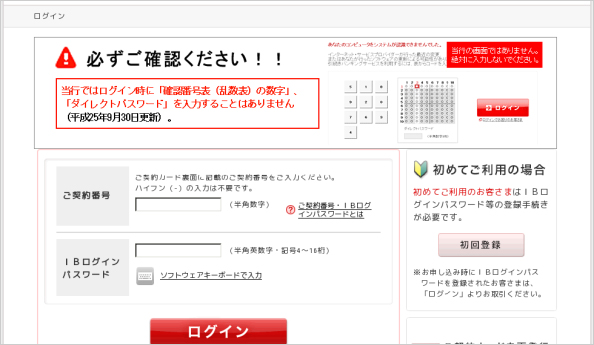

|

|

|

|

|

オリジナルのサイトに表示されていたオンライン銀行詐欺ツールへの注意喚起もそのままコピーしたものと思われる。 |

これらのフィッシングサイトの URL には特徴があり、サブドメインとして日本の特定の銀行の正規ドメイン名をそのまま含みます。形式的として最も多いドメイン名は、

<日本の銀行のドメイン名>.<英字3文字>.cn.com

という自動的に作成していることを思わせるパターンであり、全体の 9割を占めます。その他別のドメイン名で ”.in”、”.com” の「トップレベルドメイン(TLD)」が使用されているケースも確認しています。また、URL には必ず、「login.htm」の文字列が入っており、ユーザに銀行サイトのログイン画面と思わせようとする意図が感じられます。

トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」によれば、2月27日以降これらのフィッシングサイトに対し、日本国内の少なくとも 2000人のユーザから 3600件以上のアクセスがあったことを確認しています。

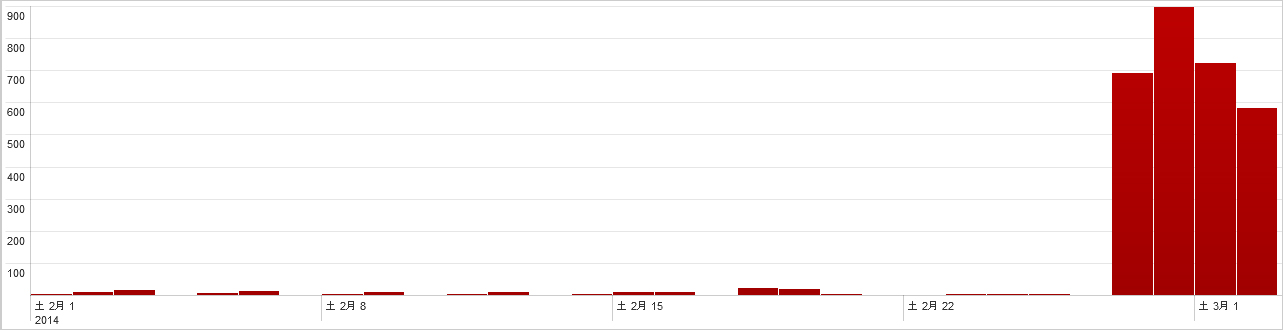

|

|

2014年2月27日以降に集中してアクセスが発生しており、一時休止していた攻撃が再開されたことが推測される。 |

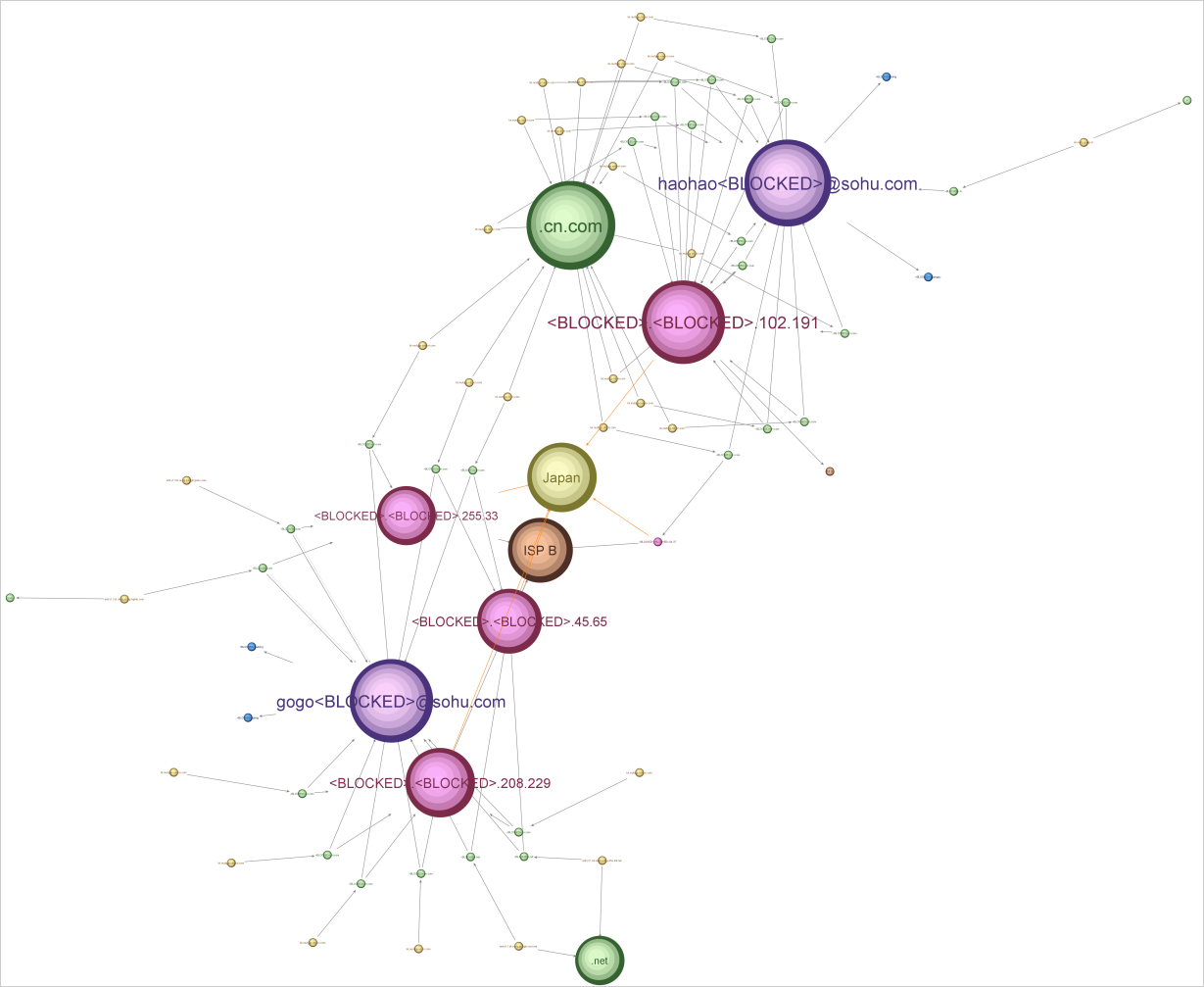

このフィッシングサイトに使用されているホストは日本の大手 ISP 2社の 4つの IPアドレスに集中しており、1つの IPアドレスに対し最大で 15 のフィッシングサイトが作成されていました。Whois情報によれば、これらのフィッシングサイトの登録者は 2種類のフリーメールアドレスを使用して登録されており、その類似性から 1つの大きなサイバー犯罪グループによる攻撃であることが推測されます。

|

|

ISP ごとに大きく 2つのグループに分かれるが、相互に関連性があり、1つのグループによる攻撃と推測される。 |

2013年にはオンライン銀行を狙う不正送金被害が 14億円以上と過去最大であったことが警察庁の発表により公表されています。その要因として新しく登場したオンライン銀行詐欺ツールの被害がクローズアップされましたが、従来のフィッシング詐欺も無くなったわけではなく、継続的に攻撃と被害が確認されています。フィッシングサイトへ誘導する手段としてはスパムメールが最も多く、「アカウントの確認のため」や「セキュリティ向上のため」などの理由でユーザを騙します。今回の銀行関連のフィッシングサイトへ誘導するスパムメールは昨年から確認されていますが、この 2月末からは新しいフィッシングサイトへの誘導が行われており、上述のアクセス数に繋がっているものと推測されます。オンライン銀行へのログインを促す内容の案内メールを受け取った場合には注意して内容を確認し、不審な点があった場合にはすぐに銀行へ連絡することを推奨します。

|

|

同様のフィッシングメールは 2014年1月以降にも確認されており、断続した攻撃が同一攻撃者によるものと推測できる。 |

■トレンドマイクロの対応策:

本事例に関連する当該銀行、ISP にはすでに弊社のコンピュータセキュリティインシデント対応部門である「TM-SIRT」より連絡を行っております。

また、フィッシングサイトに関しては、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能の 1つである「Webレピュテーション」技術により、アクセスブロックの対応を行い、ユーザへの保護を提供しています。