トレンドマイクロは、ブラジルで 100社以上の企業に感染した新しい POSマルウェアを特定しました。弊社では、この POSマルウェアを「FighterPOS」と呼びます。この呼び名は、POSマルウェアの作成者が利用するツール「BRFighter」に由来します。この単独の作成者が作成した POSマルウェアによって、2万2千件以上のクレジットカードの情報が窃取されました。

「FighterPOS」の作成者は、窃取したクレジットカードの有効性を確認する「カーディング」やクレジットカード詐欺、不正プログラムの作成に古くから関わっていたようです。また、この作成者には共謀者や仲間がおらず、単独で活動していると考えられています。「FighterPOS」は決して安価ではありません。現在、その価格は 18ビットコイン(BTC)で、日本円に換算すると約 63万円に相当します(2015年4月15日時点)。そのコントロールパネルは精巧に設計されており、使い勝手の良いさまざまな機能を攻撃者に提供しています。

本稿では、「FighterPOS」の不正活動の概要を説明します。より技術的な詳細については、弊社のリサーチペーパー「FighterPOS: The Anatomy and Operation of a New POS Malware Campaign(英語情報)」をご参照下さい。

■「FighterPOS」の購入

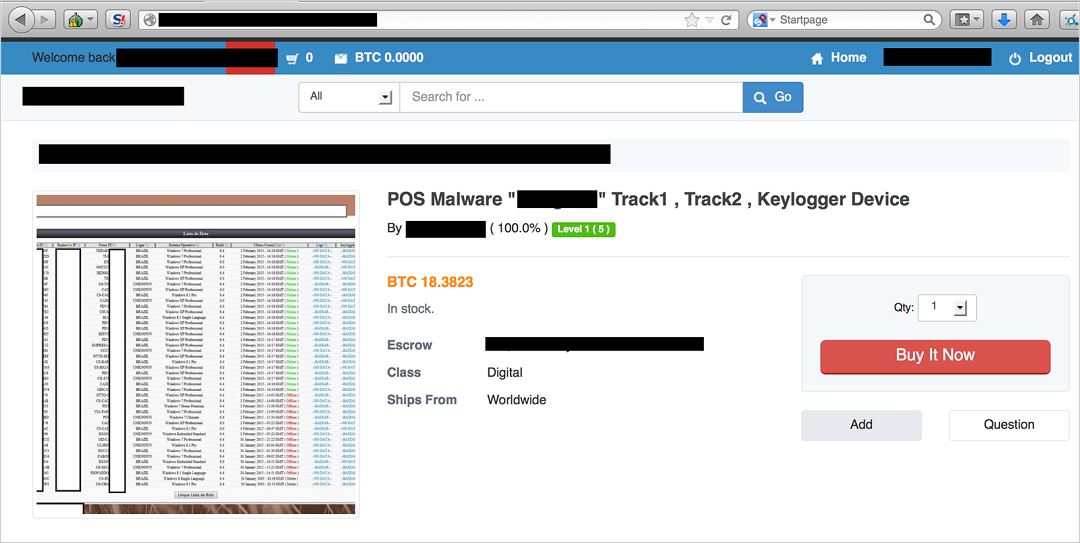

図1 の POSマルウェアの広告は、一見したところ、通常の広告と何も変わりません。弊社の興味を引いたのは、その手慣れた広告と POSマルウェアの機能でした。

図1:「FighterPOS」を販売する広告

コントロールパネルと POSマルウェアは、現在、18.3823BTC(約63万円)で販売されています。高価に思えますが、投資したお金は比較的簡単に取り戻せるでしょう。POSマルウェアの購入者は、窃取したクレジットカードの情報を即座に売却したり、後で利用することができます。実行ファイルやコントロールパネルを追加で購入したい場合には、作成者はさらに 800米ドル(約10万円)相当を購入者に請求します。

図2:「FighterPOS」のコントロールパネル

「cardexpertdev」というユーザ名で知られている「FighterPOS」の作成者は、実行ファイルを完全に検出から回避させることはできないと広告上で明言しており、また POSマルウェアがセキュリティ対策製品の検出から回避するためには暗号化サービスが必要と述べています。しかし、これは POSマルウェアを作成する際には一般的なことで、数多くのセキュリティ対策製品の検出を回避するためには、暗号化サービスが以前から必要とされていました。

この作成者は、「FighterPOS」以外にも、クレジットカード詐欺に関連したさまざまな不正プログラムを販売しています。例えば、クレジットカード番号や、「Europay、MasterCard、VISA(EMV)」の ICチップ記録装置、その他同様の詐欺に関連する不正プログラムやツールを他のサイバー犯罪者に販売していました。

■「FighterPOS」の感染被害

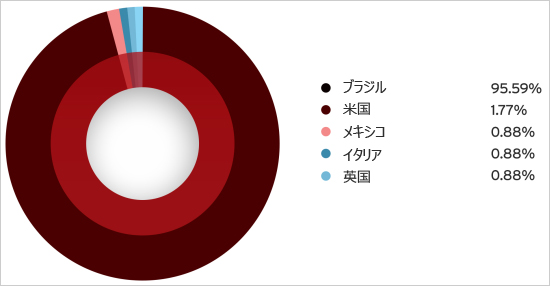

コマンド&コントロール(C&C)サーバから入手した情報によると、「FighterPOS」はおよそ 113台の POS端末に感染し、その 90%以上がブラジルで確認されています。ブラジル以外の国では、米国、メキシコ、イタリア、英国などで感染が確認されています。

図3:関連C&Cサーバへのアクセス数国別割合

また、2015年2月下旬から 4月上旬までの約 1カ月間に、22,112件のクレジットカードの情報が感染した POS端末から「FighterPOS」の作成者に送信されていました。「FighterPOS」に感染した POS端末の多くでは、「Linx MicroVix」もしくは「Linx POS」が使用されていました。これらはブラジルで人気のソフトウェアです。

■「FighterPOS」の機能

「FighterPOS」の機能は、弊社がこれまでに確認してきた他の POSマルウェアと類似しています。この POSマルウェアが備えるクレジットカードのトラック1 および2、セキュリティコード(CVV)を収集する機能や、「Random Access Memory(RAM)」上の情報を収集する機能は、多くの POSマルウェアでもよく見られる機能です。また、キーロガーの機能により、感染した POS端末のすべてのキー入力操作情報を記録します。RAM上の情報を収集する機能に利用されたコードは、「NewPosThings」で確認されたものと類似しています。

弊社は、以下の 2つの POSマルウェアの検体に注目しました。どちらの検体も、「hxxp://ctclubedeluta.org/」に置かれた C&Cサーバに接続します。

- IE.exe(MD5ハッシュ値:55fb03ce9b698d30d946018455ca2809、「TSPY_POSFIGHT.SM」として検出)

- IEx.exe(MD5ハッシュ値:55fb03ce9b698d30d946018455ca2809)

どちらの検体も、Visual Basic 6 で記述されています。Visual Basic 6 は古いプログラミング言語ですが、この言語で記述されたアプリケーションは、修正プログラムをすべて適用したシステム上でも動作します。

新しい POSマルウェアが、なぜ Visual Basic のような古いプログラミング言語で作られたのか疑問に思う人もいるかもしれません。弊社では、これは「FighterPOS」のコードがまったく新しいわけではないからだと考えています。「FighterPOS」のコードは、ボットネット用に設計された不正プログラム「vnLoader」を改変して POS特有の機能を追加したものです。そのため、以下のようなボットネット指向の機能を保持しています。

- POSマルウェアの自動更新

- ファイルのダウンロードおよび実行

- クレジットカード情報の送出

- キー入力操作情報の送出

- 7層もしくは 4層への「分散型サービス拒否(DDoS)攻撃」

DDoS攻撃の機能により、この POSマルウェアは、購入希望者にとって非常に柔軟かつ魅力的なツールとなりました。

■トレンドマイクロの対策

「FighterPOS」は、あらゆる機能を備えた POSマルウェアであり、強力な暗号を利用して慎重に作成されました。自身の C&Cサーバと通信するために、さまざまな方法が用意されています。また、キー入力操作情報を収集する機能により、DDoS攻撃を可能にし、感染した端末を完全に制御下に置くことができます。弊社では、1台の感染端末から、10件のクレジットカード情報が攻撃者に送信されていると推測しています。

弊社では、引き続きこの脅威を監視し、POSマルウェアだけでなく、C&Cサーバのインフラストラクチャについても調査していきます。法人向けネットワークソリューション「Trend Micro Deep Discovery Inspector」は、以下の「侵入の痕跡(Indicators of Compromise、IOC)」や C&Cサーバ、Webサイトの情報を利用して、エンドポイントの監視や内部に潜む脅威を検知することができます。

■「侵入の痕跡(Indicators of Compromise、IOC)」

| SHA1 | MD5 | コンパイル時間(UTC) | サイズ(byte) | DDI検出名 |

|---|---|---|---|---|

| 0aea8f97ecbd4b9dbdae 336f7310d35af8883bae |

b0416d389b0b59776fe4 c4ddeb407239 |

2/4/2015 21:29 | 618,496 | TSPY_POSFIGHT.SM |

| 30628221ab520b3e6d86 9bdeb619ef157103c227 |

e3db204be71efe8a41d94 9f2d3fdfa18 |

3/27/2015 23:01 | 618,496 | TSPY_POSFIGHT.SM |

| 4482823a86dca8613ea5 b7daeca23c950e6d9291 |

e29d9560b6fcc14290f41 1eed9f4ff4f |

9/8/2014 17:37 | 143,360 | HTTP Download Executable File |

| 76e8b0f54cea080e9321 18cd203b459a479170a8 |

55fb03ce9b698d30d946 018455ca2809 |

2/10/2015 17:55 | 618,496 | TSPY_POSFIGHT.SM |

| a106bba216f71f468ae7 28c3f9e1db587500c30b |

6cb50f7f2fe6f69ee8613 d531e816089 |

11/24/2014 17:21 | 178,688 | TSPY_POSFIGHT.B |

| c04b07467a962f34f893 932422ca29f2cfdc938b |

e647b892e3af16db241 10d0e61a394c8 |

3/4/2015 20:54 | 618,496 | TSPY_POSFIGHT.SM |

| fe13b63feb1fee2d8ff2 6368e8e690dd9c19c70c |

7b011dea4cc53c1099 365e0b5dc23558 |

2/21/2015 13:37 | 618,496 | TSPY_POSFIGHT.SM |

| 00aec55105f241f49318 8993d1558d7e2aacaafc |

af15827d802c01d1e97 2325277f87f0d |

1/28/2015 12:06 | 614,400 | TSPY_POSFIGHT.SM |

| 28157df6c45cf2f6f40c 884ed7e06ab4f2b4d874 |

361b6fe6f602a771956 e6a075d3c3b78 |

12/19/2014 0:53 | 581,632 | TSPY_POSFIGHT.SM |

| 4411c502f3348233022b 77bb4624ae81c72416af |

b99cab211df20e604556 4b857c594b71 |

2/4/2015 16:37 | 618,496 | TSPY_POSFIGHT.SM |

「FighterPOS」に利用された C&Cサーバおよび Webサイトは以下のとおりです。

- 69[dot]195[dot]77[dot]74

- ctclubedeluta[dot]org

- msr2006[dot]biz

- sitefmonitor[dot]com

参考記事:

- 「 One-Man PoS Malware Operation Captures 22,000 Credit Card Details in Brazil」

by Trend Micro Senior Threat Researchers

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)